تم تعطيل عملية احتيال إعلانية واسعة النطاق على نظام أندرويد أطلق عليها اسم "SlopAds" بعد استخدام 224 تطبيقًا ضارًا على Google Play لتوليد 2.3 مليار طلب إعلان يوميًا.

اكتشف فريق ساتوري لاستخبارات التهديدات التابع لشركة هيومان حملة الاحتيال الإعلاني. وأفاد الفريق أن التطبيقات حُمّلت أكثر من 38 مليون مرة، وأنها تستخدم تقنيات التعتيم والتخفي لإخفاء سلوكها الخبيث عن جوجل وأدوات الأمان.

تم ربط ما يقرب من 224 تطبيقًا ضارًا بحملة الاحتيال الإعلانية SlopAds.

نُشرت الحملة عالميًا ، حيث تم تثبيت التطبيقات من 228 دولة، وبلغت حركة مرور SlopAds 2.3 مليار طلب عرض سعر يوميًا. وسجّلت الولايات المتحدة أعلى نسبة ظهور للإعلانات (30%)، تليها الهند (10%)، ثم البرازيل (7%).

"أطلق الباحثون على هذه العملية اسم "SlopAds" لأن التطبيقات المرتبطة بهذا التهديد لها مظهر تم إنتاجه بكميات كبيرة، يشبه "الذكاء الاصطناعي"، ويشير إلى مجموعة من التطبيقات والخدمات ذات الطابع الذكاء الاصطناعي المستضافة على خادم C2 الخاص بالجهة المهاجمة"، أوضح HUMAN.

احتيال إعلاني متطور للغاية

يتضمن الاحتيال الإعلاني مستويات متعددة من تكتيكات التهرب لتجنب الاكتشاف من خلال عملية مراجعة التطبيقات وبرامج الأمان الخاصة بشركة Google.

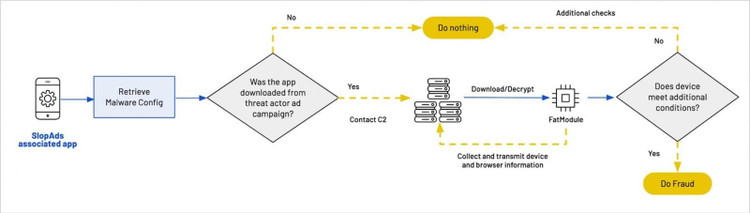

إذا قام المستخدم بتثبيت تطبيق SlopAd بشكل طبيعي من خلال متجر Play، وليس من أحد إعلانات الحملة، فسوف يتصرف التطبيق مثل أي تطبيق عادي، ويؤدي الوظيفة المعلن عنها بشكل طبيعي.

ومع ذلك، إذا تم تحديد أن التطبيق تم تثبيته بواسطة مستخدم من خلال النقر على رابط إليه من خلال إحدى حملات الإعلانات الخاصة بالجهة المسؤولة عن التهديد، فسوف يستخدم البرنامج Firebase Remote Config لتنزيل ملف تكوين مشفر يحتوي على عنوان URL لوحدة برامج الاحتيال الإعلانية الضارة، وخادم السحب النقدي، وحمولة JavaScript.

ثم يقوم التطبيق بتحديد ما إذا كان قد تم تثبيته على جهاز مستخدم شرعي، بدلاً من تحليله بواسطة باحث أو برنامج أمان.

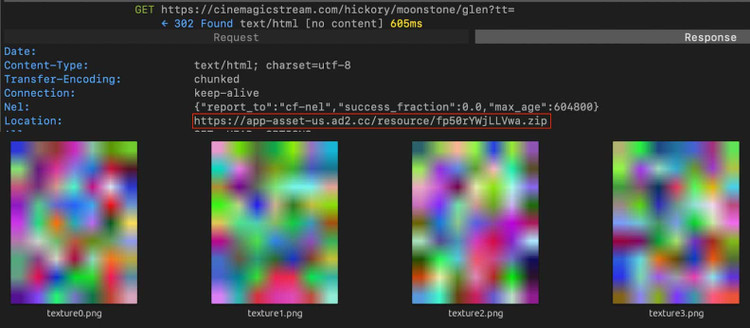

إذا نجح التطبيق في اجتياز هذه الاختبارات، فإنه يقوم بتنزيل أربع صور PNG تستخدم التخفي لإخفاء أجزاء من ملف APK الخبيث، والتي تُستخدم لتنفيذ حملة الاحتيال الإعلاني نفسها.

بمجرد تنزيل الصورة، يتم فك تشفيرها وإعادة تثبيتها على الجهاز لتشكيل البرنامج الخبيث "FatModule" الكامل، والذي يستخدم للقيام بالاحتيال الإعلاني.

بمجرد تنشيط FatModule، فإنه يستخدم WebView مخفيًا لجمع معلومات الجهاز والمتصفح، ثم ينتقل إلى المجالات الاحتيالية بالإعلانات (كشط الأموال) التي يسيطر عليها المهاجم.

ويتسبب هذا في استهلاك الجهاز للموارد بشكل مستمر بما في ذلك حركة البيانات بالإضافة إلى عمر البطارية والذاكرة للوصول إلى مواقع الإعلانات الصامتة.

تنتحل هذه المجالات صفة الألعاب ومواقع الويب الجديدة، وتعرض الإعلانات بشكل مستمر من خلال شاشات WebView المخفية لتوليد أكثر من 2 مليار ظهور ونقرة إعلانية احتيالية يوميًا، وبالتالي توليد الإيرادات للمهاجمين.

وقالت شركة هيومان إن البنية التحتية للحملة شملت عدة خوادم للتحكم والقيادة وأكثر من 300 نطاق إعلاني مرتبط، مما يشير إلى أن المهاجمين كانوا يخططون لتوسيع نطاق وصولهم إلى ما هو أبعد من 224 تطبيقًا تم تحديدها في البداية.

ومنذ ذلك الحين، قامت Google بإزالة جميع تطبيقات SlopAds من متجر Play، وتم تحديث Google Play Protect في نظام Android لتحذير المستخدمين من إلغاء تثبيت أي تطبيقات موجودة على أجهزتهم.

ومع ذلك، حذرت منظمة HUMAN من أن تعقيد حملة الاحتيال الإعلاني يشير إلى أن المهاجم من المرجح أن يعدل خطته لمحاولة مرة أخرى في هجمات مستقبلية.

إذا نزّلتَ تطبيقًا عن طريق الخطأ، فلا داعي للقلق بشأن تتبعه بنفسك. مع ذلك، على المستخدمين الانتباه جيدًا، إذ سيظهر إشعار على أجهزتهم يطلب حذفه.

ويرجع ذلك إلى أن Google قامت بتحديث تطبيق الأمان المدمج في نظام Android Google Play Protect لتحذير المستخدمين من إلغاء تثبيت أي تطبيقات ضارة قد تكون موجودة على هواتفهم الذكية أو أجهزتهم اللوحية.

المصدر: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[صورة] الأمين العام تو لام يحضر الذكرى الخمسين لتأسيس مجموعة الصناعة والطاقة الوطنية الفيتنامية](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/21/bb0920727d8f437887016d196b350dbf)

![[فيديو] إصدار إطار عمل مؤشر تقييم العلوم والتكنولوجيا والابتكار الوطني](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/21/99e5dba8a7c34a27ac284bacb60f9f83)

![[فيديو] 50 عامًا من شركة بتروفيتنام: الحفاظ على الإرث حيًا، وخلق الطاقة الوطنية](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/20/dff4ddb3d15a4076ba5f67fcdc6c7189)

تعليق (0)