Rozsáhlá podvodná operace s reklamami na Androidu s názvem „SlopAds“ byla narušena poté, co 224 škodlivých aplikací na Google Play generovalo 2,3 miliardy požadavků na reklamu denně.

Tým Satori Threat Intelligence organizace HUMAN odhalil podvodnou kampaň s reklamami. Tým uvádí, že aplikace byly staženy více než 38 milionůkrát a používají techniky zamlžování a utajení, aby skryly své škodlivé chování před Googlem a bezpečnostními nástroji.

Téměř 224 škodlivých aplikací bylo spojeno s podvodnou reklamní kampaní SlopAds.

Kampaň byla nasazena globálně , aplikace se nainstalovaly ve 228 zemích a návštěvnost SlopAds představovala 2,3 miliardy žádostí o nabídky denně. Nejvyšší koncentrace zobrazení reklam pocházela ze Spojených států (30 %), následovaných Indií (10 %) a Brazílií (7 %).

„Výzkumníci tuto operaci nazvali ‚SlopAds‘, protože aplikace spojené s touto hrozbou mají masově vyráběný vzhled, připomínající ‚AI slop‘, a odkazují na soubor aplikací a služeb s tematikou umělé inteligence hostovaných na C2 serveru útočníka,“ vysvětlil HUMAN.

Extrémně sofistikovaný reklamní podvod

Reklamní podvod zahrnuje několik úrovní taktik obcházení, jejichž cílem je vyhnout se odhalení procesem kontroly aplikací a bezpečnostním softwarem společnosti Google.

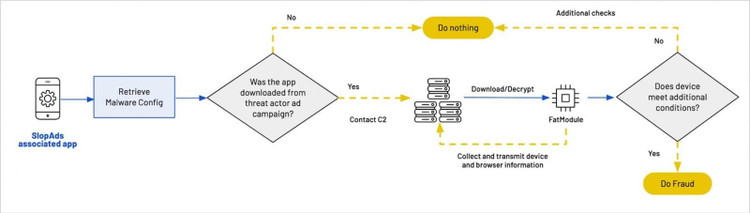

Pokud si uživatel nainstaluje aplikaci SlopAd organicky přes Obchod Play, a nikoli z jedné z reklam kampaně, bude se aplikace chovat jako normální aplikace a bude inzerovanou funkci vykonávat normálně.

Pokud však zjistí, že aplikaci nainstaloval uživatel kliknutím na odkaz na ni prostřednictvím reklamních kampaní jednoho z hackerů, software pomocí služby Firebase Remote Config stáhne zašifrovaný konfigurační soubor obsahující URL adresu modulu malwaru pro podvodné reklamy, server pro výběry hotovosti a datovou část JavaScript.

Aplikace poté určí, zda byla nainstalována na zařízení legitimního uživatele, namísto aby ji analyzoval výzkumník nebo bezpečnostní software.

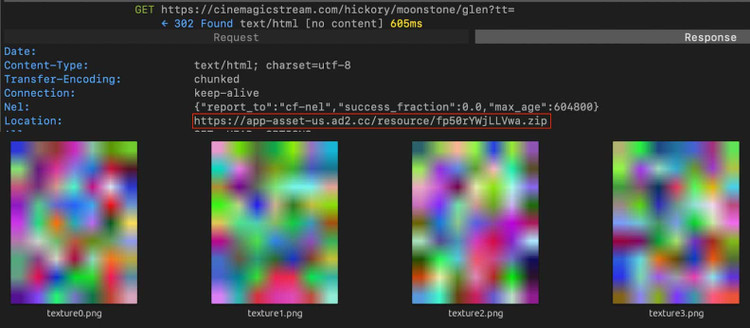

Pokud aplikace těmito kontrolami projde, stáhne čtyři obrázky PNG, které pomocí steganografie skrývají části škodlivého souboru APK, jež se používají k provedení samotné kampaně s reklamními podvody.

Po stažení je obrázek dešifrován a znovu nainstalován do zařízení, čímž vzniká kompletní malware „FatModule“, který se používá k provádění reklamních podvodů.

Jakmile je FatModule aktivován, používá skrytý WebView ke shromažďování informací o zařízení a prohlížeči a poté přejde na domény s cílem získat peníze od reklamních podvodů, které útočník kontroluje.

To způsobuje, že zařízení neustále spotřebovává zdroje, včetně datového provozu, výdrže baterie a paměti pro přístup k tichým reklamním webům.

Tyto domény se vydávají za hry a nové webové stránky a nepřetržitě zobrazují reklamy prostřednictvím skrytých obrazovek WebView, čímž generují více než 2 miliardy podvodných zobrazení reklam a kliknutí denně, čímž útočníkům generují příjmy.

Organizace HUMAN uvedla, že infrastruktura kampaně zahrnovala několik velitelských a řídicích serverů a více než 300 přidružených reklamních domén, což naznačuje, že útočníci plánovali rozšířit svůj dosah nad rámec původně identifikovaných 224 aplikací.

Google od té doby odstranil všechny aplikace SlopAds z Obchodu Play a služba Google Play Protect pro Android byla aktualizována tak, aby uživatele varovala před odinstalací všech aplikací, které jsou na jejich zařízeních.

HUMAN však varuje, že sofistikovanost kampaně s reklamními podvody naznačuje, že útočník pravděpodobně upraví svůj plán a pokusí se o to v budoucích útocích znovu.

Pokud si omylem stáhnete aplikaci, nemusíte se obávat, že ji sami najdete. Uživatelé však musí být na svých zařízeních opatrní, systém zobrazí upozornění a požádá o její odstranění.

Důvodem je, že Google aktualizoval svou vestavěnou bezpečnostní aplikaci pro Android Google Play Protect, aby uživatele varoval před odinstalací všech škodlivých aplikací, které mohou být na jejich chytrých telefonech nebo tabletech.

Zdroj: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Fotografie] Šíření vietnamské kultury ruským dětem](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/0c3a3a23fc544b9c9b67f4e243f1e165)

![[Fotografie] Premiér Pham Minh Chinh předsedá šestému zasedání Koordinační rady pro deltu Rudé řeky](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/20/310e73a867174433b2c489ec309c9063)

![[Fotografie] Tajná zahrada se objeví v projektu Dobré ráno, Vietnam 2025 novin Nhan Dan](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/cec307f0cfdd4836b1b36954efe35a79)

![[INFOGRAFIKA] Největší satelitní anténa NASA pozoruje celou Zemi](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/20/f0be38ae8086440cb6717f71128d8341)

![[Fotografie] Porodní asistentky mořských želv](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/9547200fdcea40bca323e59652c1d07e)

Komentář (0)