Die Aktivitäten zur Sammlung von Kommentaren zu den Entwürfen der Dokumente, die dem 14. Nationalkongress der Partei vorgelegt werden sollen, wurden von böswilligen Akteuren ausgenutzt, um Schadsoftware zu installieren, mit der Sabotageakte verübt und Daten gestohlen werden können.

Durch die Analyse der Situation entdeckte die Abteilung für Cybersicherheit und Bekämpfung von Hightech-Kriminalität der Polizei von Hanoi , dass Malware Valley RAT stellt eine Verbindung zum Kontrollserver (C2) unter der Adresse 27.124.9.13, Port 5689 her. Die Verbindung ist in einer Datei namens „DRAFT RESOLUTION CONGRESSION.exe“ versteckt. Die Täter nutzen die aktuelle Situation der Meinungsbildung zu den dem Kongress vorgelegten Gesetzesentwürfen aus, um Nutzer zur Installation und Durchführung gefährlicher Aktionen zu verleiten. Dazu gehören der Diebstahl sensibler Daten, die Übernahme persönlicher Konten, der Diebstahl von Dokumenten und die Verbreitung von Schadsoftware auf andere Computer.

Die Analyseergebnisse zeigen, dass die Malware nach der Installation auf dem Benutzercomputer bei jedem Systemstart automatisch ausgeführt wird, sich mit dem vom Hacker kontrollierten Remote-Control-Server verbindet und so die oben genannten gefährlichen Aktionen fortsetzt. Die erweiterte Untersuchung ergab, dass weitere Malware-Dateien mit dem kürzlich vom Hacker verbreiteten C2-Server verbunden sind.

(1) FINANCIAL REPORT2.exe oder BUSINESS INSURANCE PAYMENT.exe

(2) DRINGENDE OFFIZIELLE MITTEILUNG DER REGIERUNG.exe

(3) TAX DECLARATION SUPPORT.exe

(4) OFFIZIELLES DOKUMENT ZUR BEWERTUNG DER PARTEIAKTIVITÄTEN.exe oder AUTORISIERUNGSFORMULAR.exe

(5) MINUTEN DES BERICHTS ZUM DRITTEN QUARTAL.exe

Um dem proaktiv vorzubeugen, hat die Abteilung für Cybersicherheit und Prävention von Hightech-Kriminalität, Polizei von Hanoi Personen empfehlen:

- Seien Sie wachsam und laden Sie keine Dateien unbekannter Herkunft herunter, installieren oder öffnen Sie diese nicht (insbesondere keine ausführbaren Dateien mit den Endungen .exe, .dll, .bat, .msi,...).

Überprüfen Sie das Informationssystem der Einheit und des Standorts auf verdächtige Dateien. Sollte ein Vorfall festgestellt werden, isolieren Sie den infizierten Rechner, trennen Sie die Internetverbindung und melden Sie den Vorfall dem Nationalen Zentrum für Cybersicherheit, um Unterstützung zu erhalten.

Scannen Sie das gesamte System mit einer aktuellen Sicherheitssoftware (EDR/XDR), die versteckte Schadsoftware erkennt und entfernt. Empfohlene Programme: Avast, AVG, Bitdefender (kostenlose Version) oder der neueste Windows Defender.

Hinweis: Die kostenlose Version von Kaspersky hat diese Schadsoftware noch nicht erkannt.

- Manuelles Scannen:

+ Überprüfen Sie im Prozess-Explorer, ob der Prozess keine digitale Signatur besitzt oder einen gefälschten Textdateinamen hat.

+ Überprüfen Sie tcpview, um die Netzwerkverbindung zu sehen - wenn eine Verbindung zur IP 27[.]124[.]9[.]13 erkannt wird, muss diese sofort behandelt werden.

- Administratoren müssen dringend auf der Firewall blockieren, um den Zugriff auf die schädliche IP-Adresse 27.124.9.13 zu verhindern.

Quelle: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Foto] Premierminister Pham Minh Chinh trifft sich mit Vertretern herausragender Lehrer](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

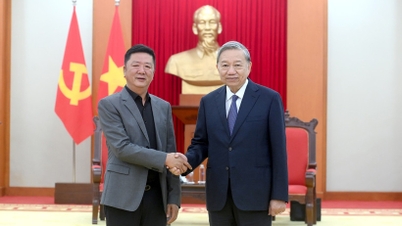

![[Foto] Generalsekretär To Lam empfängt Vizepräsident der Luxshare-ICT-Gruppe (China)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[Foto] Panorama der Finalrunde der Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

Kommentar (0)