Ο Doctor Web δήλωσε ότι οι χάκερ χρησιμοποίησαν το κακόβουλο λογισμικό Android.Vo1d για να εγκαταστήσουν ένα backdoor σε τηλεοράσεις, επιτρέποντάς τους να πάρουν τον πλήρη έλεγχο της συσκευής και στη συνέχεια να κατεβάσουν και να εγκαταστήσουν άλλες κακόβουλες εφαρμογές. Αυτές οι τηλεοράσεις λειτουργούν με το ξεπερασμένο λειτουργικό σύστημα Android.

Είναι σημαντικό ότι το Vo1d δεν απευθύνεται σε συσκευές με Android TV, αλλά σε αποκωδικοποιητές που χρησιμοποιούν παλαιότερες εκδόσεις του Android που βασίζονται στο Android Open Source Project. Το Android TV είναι διαθέσιμο μόνο σε αδειοδοτημένους κατασκευαστές συσκευών.

Οι ειδικοί του Doctor Web δεν έχουν ακόμη προσδιορίσει πώς οι χάκερ εγκατέστησαν την κερκόπορτα στο τηλεοπτικό κουτί. Εικάζουν ότι μπορεί να χρησιμοποίησαν ένα κακόβουλο λογισμικό, να εκμεταλλεύτηκαν ευπάθειες του λειτουργικού συστήματος για να αποκτήσουν δικαιώματα ή να χρησιμοποίησαν ανεπίσημο firmware με τα υψηλότερα δικαιώματα πρόσβασης (root).

Ένας άλλος λόγος θα μπορούσε να είναι ότι η συσκευή χρησιμοποιεί ένα παρωχημένο λειτουργικό σύστημα που είναι ευάλωτο σε ευπάθειες που μπορούν να εκμεταλλευτούν εξ αποστάσεως. Για παράδειγμα, οι εκδόσεις 7.1, 10.1 και 12.1 κυκλοφόρησαν το 2016, το 2019 και το 2022. Δεν είναι ασυνήθιστο για τους κατασκευαστές χαμηλών προδιαγραφών να εγκαθιστούν ένα παλαιότερο λειτουργικό σύστημα σε μια συσκευή τηλεόρασης, αλλά να την μεταμφιέζουν σε ένα σύγχρονο μοντέλο για να προσελκύσουν πελάτες.

Επιπλέον, οποιοσδήποτε κατασκευαστής μπορεί να τροποποιήσει εκδόσεις ανοιχτού κώδικα, επιτρέποντας σε συσκευές να μολυνθούν με κακόβουλο λογισμικό στην αλυσίδα εφοδιασμού πηγής και να παραβιαστούν πριν φτάσουν στους πελάτες.

Ένας εκπρόσωπος της Google επιβεβαίωσε ότι οι συσκευές που βρέθηκαν να έχουν εγκατεστημένο το backdoor δεν ήταν πιστοποιημένες με Play Protect. Επομένως, η Google δεν διαθέτει προφίλ ασφαλείας και συμβατά αποτελέσματα δοκιμών.

Οι συσκευές Android με πιστοποίηση Play Protect υποβάλλονται σε εκτεταμένες δοκιμές για να διασφαλιστεί η ποιότητα και η ασφάλεια των χρηστών.

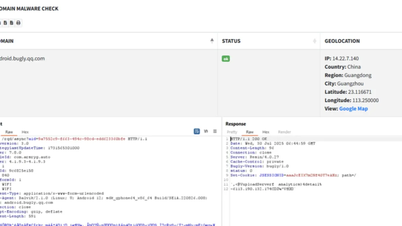

Ο Doctor Web ανέφερε ότι υπάρχουν δώδεκα παραλλαγές Vo1d που χρησιμοποιούν διαφορετικούς κωδικούς και εμφυτεύουν κακόβουλο λογισμικό σε διαφορετικές περιοχές αποθήκευσης, αλλά όλες έχουν το ίδιο αποτέλεσμα: σύνδεση της συσκευής με τον διακομιστή C&C του χάκερ, εγκατάσταση στοιχείων για την εγκατάσταση πρόσθετου κακόβουλου λογισμικού αργότερα, όταν δοθεί εντολή.

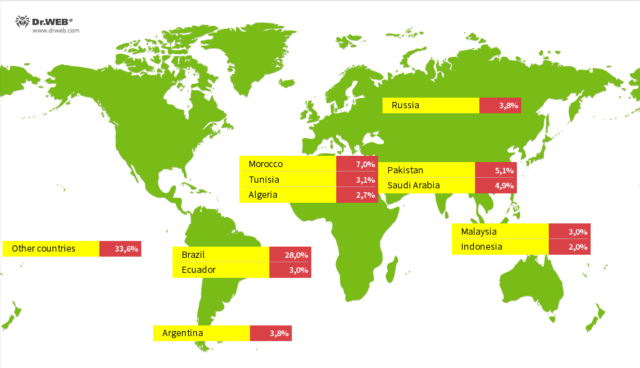

Τα κρούσματα είναι διασκορπισμένα σε όλο τον κόσμο, αλλά συγκεντρώνονται περισσότερο στη Βραζιλία, το Μαρόκο, το Πακιστάν, τη Σαουδική Αραβία, τη Ρωσία, την Αργεντινή, τον Ισημερινό, την Τυνησία, τη Μαλαισία, την Αλγερία και την Ινδονησία.

(Σύμφωνα με το Forbes)

[διαφήμιση_2]

Πηγή: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Φωτογραφία] Ο Γενικός Γραμματέας Το Λαμ παρευρίσκεται στο 1ο Συνέδριο της Κεντρικής Επιτροπής του Κόμματος του Πατριωτικού Μετώπου και των Κεντρικών Μαζικών Οργανώσεων](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/2aa63d072cab4105a113d4fc0c68a839)

Σχόλιο (0)