En la era digital actual, los ciberataques son cada vez más sofisticados y peligrosos. Recientemente, se descubrió un complejo ciberataque dirigido a ordenadores en Ucrania, cuyo objetivo era instalar el malware Cobalt Strike y tomar el control de los servidores infectados. Este ataque no solo empleó técnicas avanzadas para penetrar el sistema, sino que también empleó diversas medidas evasivas para evitar la detección del software de seguridad. En este artículo, analizaremos en detalle cómo se produjo el ataque, las técnicas empleadas por los hackers y las medidas sencillas que puede tomar para protegerse de amenazas similares.

Parte 1: Técnicas sofisticadas de ataque de hackers

Ahora que entendemos el contexto y la importancia de descubrir este sofisticado ciberataque, profundicemos en los detalles para ver cómo los piratas informáticos llevaron a cabo este ataque.

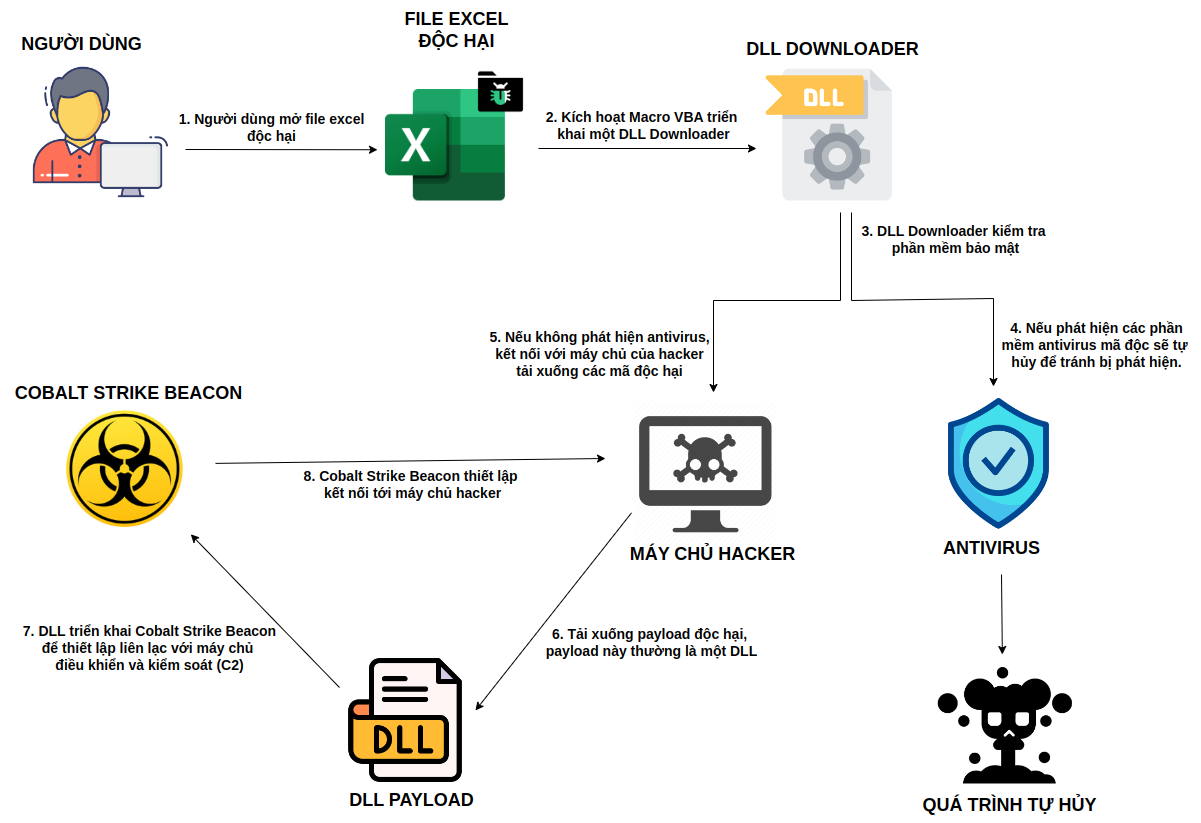

El ataque se lleva a cabo mediante un proceso básico de ocho pasos como se detalla a continuación:

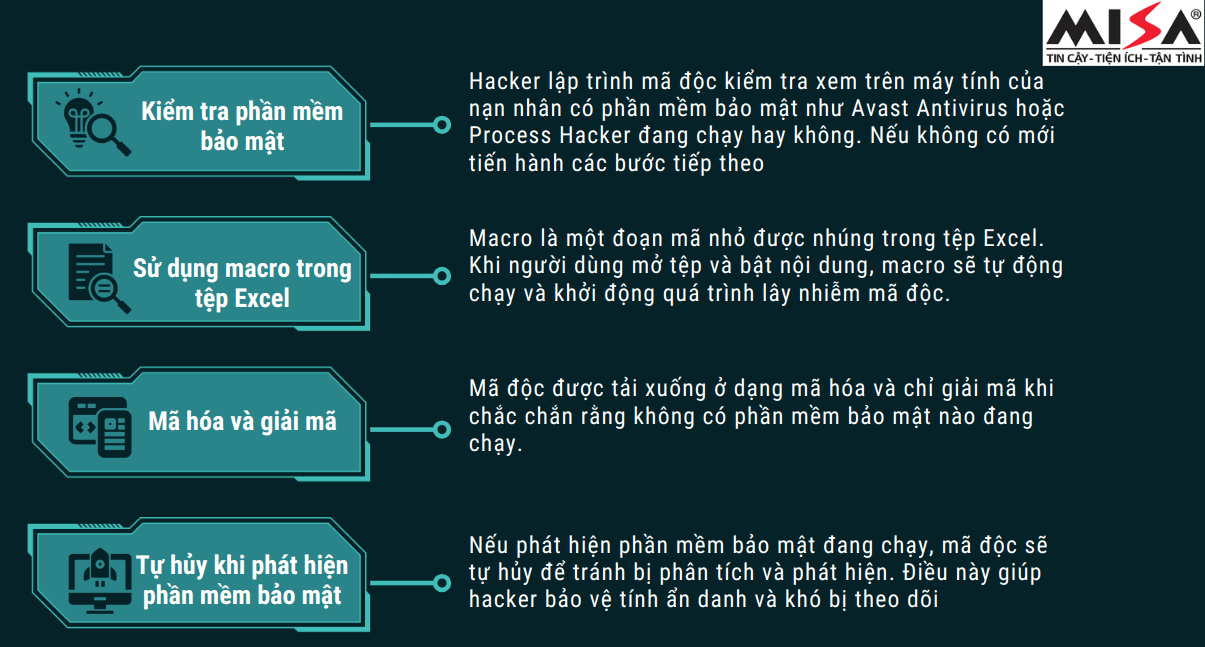

Paso 1: El usuario abre un archivo de Excel malicioso

Los hackers envían un archivo de Excel malicioso a sus víctimas por correo electrónico u otros medios. Al abrirlo, se les solicita que habiliten el contenido para habilitar las macros.

Paso 2: Habilitar la macro VBA para implementar un descargador de DLL

Cuando el usuario habilita la macro, el código VBA incrustado en el archivo Excel comienza a ejecutarse e implementa un Descargador de DLL mediante la utilidad del sistema del servidor de registro (regsvr32).

Paso 3: DLL Downloader busca software de seguridad

DLL Downloader comprueba si algún software de seguridad como Avast Antivirus o Process Hacker se está ejecutando en el sistema.

Paso 4: Si se detecta software antivirus, el malware se autodestruirá para evitar ser detectado.

Si se detecta software de seguridad, el malware se autodestruirá para evitar su detección y contención.

Paso 5: Si no se detecta ningún antivirus, conéctese al servidor del hacker y descargue el código malicioso

Si no se detecta ningún software de seguridad, DLL Downloader se conecta al servidor de comando y control (C2) del hacker para descargar la carga útil de cifrado de la siguiente etapa.

Paso 6: Descargue la carga maliciosa, que generalmente es una DLL

Se descarga la siguiente carga útil de cifrado, que suele ser un archivo DLL. Este archivo es responsable de iniciar el siguiente paso en la cadena de ataque.

Paso 7: DLL implementa Cobalt Strike Beacon para establecer comunicación con el servidor de comando y control (C2)

El archivo DLL descargado implementará Cobalt Strike Beacon, una carga útil especial utilizada para establecer comunicación con el servidor C2 del hacker.

Paso 8: Cobalt Strike Beacon establece conexión con el servidor del hacker

Cobalt Strike Beacon establece comunicación con un servidor C2, lo que permite a los piratas informáticos tomar el control total de la computadora infectada y realizar actividades maliciosas como robo de datos, control remoto y vigilancia.

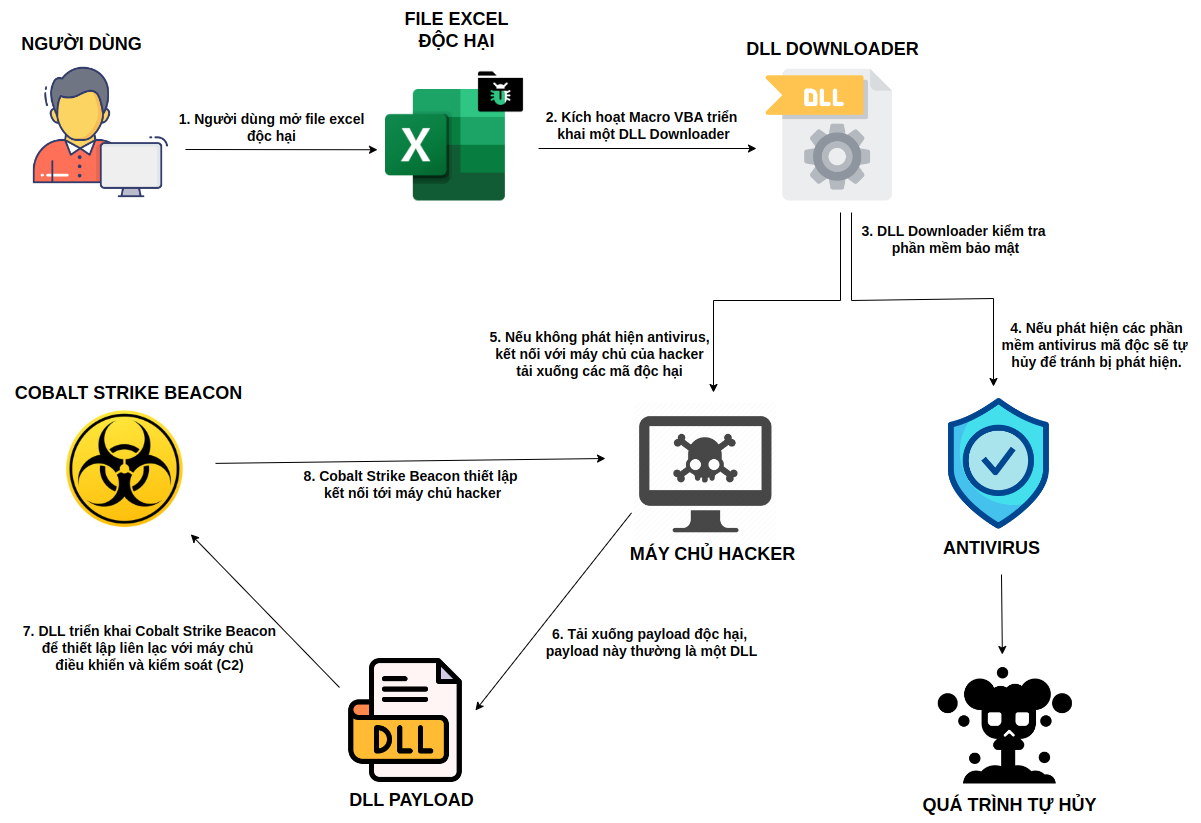

Parte 2: Las sofisticadas técnicas de evasión de los hackers

Ahora que entendemos cómo funciona el ataque, necesitamos saber más sobre cómo el hacker evita ser detectado para tener éxito en este ataque.

Los hackers emplean sofisticadas técnicas de evasión para asegurar el éxito de sus ataques sin ser detectados. Comprender estas técnicas nos ayuda a comprender mejor los peligros de los ciberataques actuales y, a su vez, a aplicar las medidas de protección adecuadas.

Parte 3: Mejores medidas de protección para los usuarios

Con el auge de los ciberataques sofisticados, proteger sus sistemas y datos es más importante que nunca. Aquí tiene algunos consejos clave para ayudarle a mejorar eficazmente su ciberseguridad:

Con el auge de los ciberataques sofisticados, es importante proteger sus sistemas y datos personales. Al no habilitar macros de fuentes no confiables, mantener su software actualizado, usar soluciones de seguridad robustas y analizar archivos con herramientas como VirusTotal, puede minimizar el riesgo de infección de malware. Manténgase alerta y siga las medidas de seguridad para protegerse contra las ciberamenazas.

[anuncio_2]

Fuente: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[Noticias Marítimas] Más del 80% de la capacidad mundial de transporte de contenedores está en manos de MSC y las principales alianzas navieras.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Kommentar (0)