Detrás de este incidente aparentemente increíble se esconde un escenario de estafa cada vez más sofisticado y peligroso, conocido como "secuestro online".

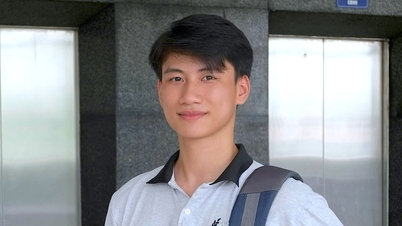

Para aclarar el mecanismo de funcionamiento, los trucos de manipulación psicológica y las soluciones de prevención, el reportero Dan Tri tuvo una entrevista con el experto en seguridad cibernética Vu Ngoc Son, Jefe del Departamento de Tecnología y Cooperación Internacional (Asociación Nacional de Seguridad Cibernética).

Sr. Vu Ngoc Son, Jefe del Departamento de Tecnología y Cooperación Internacional, Asociación Nacional de Seguridad Cibernética (Foto: DT).

Señor, el público está conmocionado por el caso de dos estudiantes que fueron engañadas hasta el punto de aislarse en un hotel. Mucha gente no comprende cómo jóvenes familiarizados con la tecnología pueden convertirse en víctimas tan fácilmente. Desde la perspectiva de un experto, ¿cómo explica esto?

- Casos recientes de estudiantes "secuestrados en línea" muestran una realidad preocupante: incluso los jóvenes familiarizados con la tecnología pueden convertirse en víctimas de fraudes sofisticados.

Esto no es contradictorio, ya que "saber usar la tecnología" es fundamentalmente diferente de "tener habilidades de seguridad digital". Los delincuentes han aprendido a combinar la psicología manipuladora con técnicas modernas de falsificación, creando escenarios altamente creíbles que se centran en las debilidades naturales de los nuevos estudiantes en el período de transición: la separación de la familia, la presión de la integración y la falta de experiencia en el manejo de situaciones legales y administrativas.

Entonces, específicamente, ¿qué trucos y técnicas psicológicas utilizaron los malos para atrapar a los estudiantes, señor?

- Psicológicamente, los malos a menudo activan cuatro mecanismos principales: amenazas relacionadas con la ley y los registros; suplantación de autoridades competentes (hacerse pasar por policías, escuelas, bancos); oportunidades raras (becas falsas, oportunidades de trabajo, estudios en el extranjero); explotación de la psicología confiada y conquistadora de los jóvenes (la mentalidad de "soy bueno en tecnología, así que no me engañarán" o "tengo la edad suficiente para aprovechar las oportunidades").

Cuando estos factores se combinan con un sentido de urgencia, es fácil que las víctimas tomen decisiones apresuradas, saltándose los pasos básicos de verificación.

Técnicamente, los delincuentes utilizan OSINT (Inteligencia de Fuentes Abiertas), explotan información pública de redes sociales y foros, e incluso filtran información personal para materializar el escenario. Pueden falsificar voces, ropa, imágenes, perfiles de Facebook, sitios web y documentos para que parezcan reales.

Envían información continuamente, haciendo que la víctima no pueda revisar y creer que están trabajando con personas reales y con trabajo real.

Lo peligroso de este formulario es que bajo el nombre de "verificación secreta" se le pide a la víctima "permanecer en línea continuamente", no contactar a nadie y alejarse de su entorno habitual (por ejemplo, a un hotel).

Esta es una técnica clásica de aislamiento: separar a la víctima de su red de apoyo (familia, amigos, profesores) para eliminar el mecanismo de verificación entre iguales. Una vez controlado el guion y el espacio de la víctima, el sujeto intensifica la manipulación alternando superioridad-subordinación, pidiendo grabar vídeos , enviar documentos o dirigir operaciones financieras.

La cadena de ataque generalmente incluye: reconocimiento (recopilación de datos), puesta en escena (documentos/sitios web falsos), acceso (llamadas, mensajes, videollamadas), explotación (amenazas - presión), control (sostener el teléfono - moverse) y luego termina con chantaje o apropiación de datos/propiedad.

La IA y la tecnología Deepfake avanzan rápidamente. ¿Qué papel juegan en la peligrosidad de estas estafas?

- Aunque las autoridades y las escuelas han lanzado numerosas advertencias, la eficacia aún no es proporcional debido a tres razones:

En primer lugar , las advertencias no pueden cubrir todas las situaciones específicas y no se pueden personalizar.

En segundo lugar , la advertencia llegó en el momento equivocado porque después de los primeros intercambios, la víctima ya estaba “encerrada”, aislada y sin poder contactar con el exterior.

En tercer lugar , los delincuentes utilizan señales de confianza falsas (sitios web, documentos, agencias, organizaciones), lo que provoca que los mensajes generales de prevención queden “ahogados” por experiencias falsas muy convincentes en la escena.

La proliferación de la IA ha creado una nueva generación de imitadores más rápidos, precisos y personalizados. Los sujetos pueden suplantar a familiares o profesores en tiempo real, realizar videollamadas con rostros falsos, los chatbots responden a procedimientos escolares internos e incluso crear documentos que parecen auténticos.

Estas herramientas no solo aumentan la fiabilidad, sino que también acortan el tiempo necesario para convencer a las víctimas. Como resultado, la señal de "verdadero-falso" se distorsiona considerablemente, lo que hace que los métodos tradicionales de identificación visual (mirar logotipos, observar marcas rojas, escuchar voces) sean menos eficaces.

Frente a trucos tan sofisticados, ¿cómo deberían los estudiantes y la gente en general dotarse de un “sistema inmunológico digital”, señor?

- Una realidad que es necesario decir con franqueza: muchos trámites relacionados con los estudiantes, como becas y confirmación de perfiles, se están trasladando a Internet, pero carecen de un mecanismo de autenticación tecnológica correspondiente.

Las tecnologías de autenticación e identificación no se han aplicado plenamente, por lo que no existe una herramienta que permita al destinatario autenticarse electrónicamente. En el contexto de los nuevos estudiantes que abandonan a sus familias, presionados por los plazos y el temor a las consecuencias legales, estas lagunas legales se convierten en vías de acceso para el fraude personalizado.

La solución fundamental es mejorar la seguridad digital. Cada persona debe comprender a fondo el principio de no verificar a través de canales oficiales, no transferir dinero mientras habla con alguien que dice ser una agencia y no debe lidiar con situaciones en las que se le pida que sostenga el teléfono o se mueva solo.

Las cuatro competencias básicas que es necesario capacitar incluyen:

Identificación de riesgos: Cualquier solicitud relacionada con dinero o documentos legales debe verificarse a través de al menos dos canales independientes (consulte usted mismo la línea directa oficial de la escuela/agencia o venga directamente).

El principio “5 segundos - 2 verificaciones” : hacer una pausa, respirar y luego verificar a través de dos canales antes de operar.

Manténgase conectado: haga una lista de personas a las que llamar en caso de emergencia (familiares, maestros, amigos) y acuerde una “contraseña familiar” para comunicarse entre sí.

Manténgase informado: Siga los canales oficiales para descubrir nuevos trucos y mejorar sus habilidades. Además, establezca un límite de transacciones bajo; no instale aplicaciones de control remoto de fuentes desconocidas; desactive el acceso confidencial; y tome capturas de pantalla de todas las pruebas para poder denunciarlas con prontitud.

Además de los esfuerzos individuales, ¿cuál es el papel de la familia, la escuela y los organismos directivos en esta lucha, señor?

- Las escuelas necesitan convertirse en “anclas de autenticidad” con un portal único para todos los anuncios importantes; todos los documentos electrónicos deben tener un mecanismo de autenticación científica ; declaración de política clara: no requerir operaciones importantes como proporcionar información personal o transferir dinero por teléfono.

Paralelamente, si es posible, los centros educativos deberían organizar un simulacro de seguridad para los primeros cursos con escenarios de estafa habituales, ayudando a los alumnos a practicar el reflejo de "colgar y devolver la llamada al canal oficial".

Las familias necesitan mantener un contacto regular, crear un ambiente donde los niños puedan reportar inmediatamente cualquier situación extraña sin temor a ser culpados; acordar reglas de contacto de emergencia e instruir a los niños a no ir a lugares extraños siguiendo "instrucciones telefónicas".

Desde el lado de la gestión, es necesario estandarizar la autenticación electrónica en educación : los documentos, notificaciones y procedimientos de cobro de tarifas deben tener mecanismos obligatorios de verificación técnica; emitir lineamientos intersectoriales sobre el manejo de situaciones en las que se requiere mantener el teléfono en espera, considerándolo un indicador de alto riesgo; construir un punto focal para recibir y responder rápidamente para conectar a las partes relevantes.

Al mismo tiempo, aumentar la comunicación dirigida: contenidos breves, guiones cercanos a la vida de los nuevos estudiantes, repetidos durante la “temporada alta” de matriculación.

El “secuestro en línea” es el producto de una convergencia de manipulación psicológica y falsificación tecnológica, acelerada por la IA y el Deepfake.

La brecha no está en el conocimiento del dispositivo, sino en la brecha entre las habilidades digitales y las habilidades de seguridad digital.

Para cerrar esa brecha, necesitamos un ecosistema de seguridad de múltiples capas: individuos con un “sistema inmunológico digital”; familias y escuelas como plataformas de autenticación; plataformas digitales que proporcionen puntos de control en tiempo real; y políticas que creen marcos obligatorios de autenticación electrónica.

Cuando estas capas de defensa trabajan juntas, los estudiantes –un grupo vulnerable en transición– tendrán más escudos contra estafas cada vez más sofisticadas.

¡Gracias por compartir!

Fuente: https://dantri.com.vn/cong-nghe/chuyen-gia-giai-ma-thu-doan-bat-coc-online-trong-vu-nu-sinh-vien-mat-tich-20250925095241048.htm

Kommentar (0)