En el seminario con el tema "Seguridad de datos y seguridad de redes en la era del desarrollo nacional", celebrado el 25 de septiembre en el periódico Nhan Dan, expertos señalaron riesgos y recomendaciones en materia de protección de datos y seguridad de redes en Vietnam.

La seguridad de los datos es tan importante como la protección de la soberanía territorial.

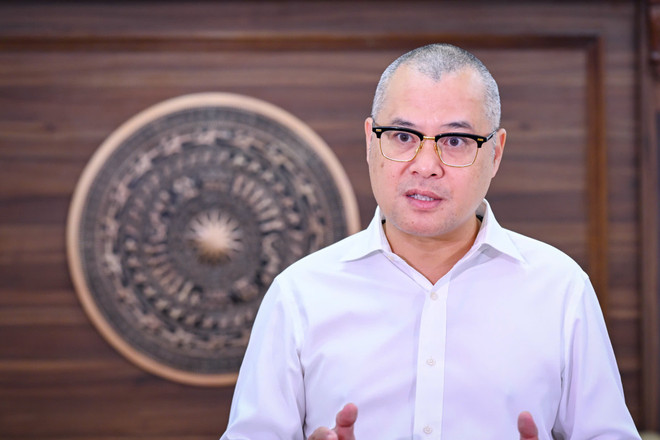

En el seminario, el Sr. Pham Dai Duong, miembro del Comité Central del Partido y subdirector del Comité Central de Política y Estrategia, afirmó que la transformación digital está presente en todos los ámbitos y se ha convertido en una tendencia inevitable de nuestra época. Esta transformación está estrechamente vinculada a numerosos campos, como el gobierno digital y la economía digital, en los que los datos constituyen un factor crucial, considerado un activo nacional.

El Sr. Pham Dai Duong enfatizó que la seguridad de los datos tiene el mismo significado que la protección de la soberanía territorial en el mar y en tierra. El Gobierno Central siempre ha otorgado gran importancia a la protección de la soberanía en el ciberespacio, considerándola una tarea continua e inseparable para garantizar la seguridad nacional.

"Los datos se consideran un activo estratégico nacional, por lo que necesitamos estrategias para garantizar la seguridad de los datos y de la red. La postura del Partido y del Estado respecto a la seguridad de la red y de los datos es que, en la formulación de políticas, es necesario pasar de un pensamiento defensivo pasivo a la identificación proactiva y activa de los riesgos y a la adopción de medidas preventivas."

El Sr. Duong afirmó que este es un factor crucial para la protección de la seguridad de los datos, y que es responsabilidad no solo de los organismos estatales, sino también de las empresas y las personas, quienes utilizan y explotan directamente los datos. "Si antes la ley se limitaba a la prevención, hoy en día, con el rápido desarrollo tecnológico, es necesario enfatizar el liderazgo y la proactividad".

El Sr. Ngo Tuan Anh, Jefe del Departamento de Seguridad de Datos de la Asociación Nacional de Datos ( Ministerio de Seguridad Pública ), afirmó que el intercambio de datos es el componente más importante del sistema. Muchas filtraciones se originan en vulnerabilidades muy básicas, principalmente de configuración, almacenamiento y copias de seguridad.

«En primer lugar, se trata de un problema de configuración. Imaginamos que los datos se encuentran en un sistema seguro, pero sin la protección adecuada. Existen sistemas que contienen información crucial, pero utilizan contraseñas débiles, configuraciones predeterminadas o están expuestos directamente a internet. Cuando un servicio se conecta a internet, en cuestión de minutos, existen herramientas de escaneo y explotación automáticas a nivel mundial. Por eso, muchos sistemas, con tan solo una pequeña vulnerabilidad, pueden ser vulnerados ilegalmente», afirmó el Sr. Tuan Anh.

Otro riesgo, según el Sr. Ngo Tuan Anh, es la situación generalizada de almacenamiento. Muchas unidades almacenan demasiados formularios y datos innecesarios, lo que incrementa los costos de almacenamiento y amplía la superficie de riesgo. Si el sistema de almacenamiento se ve comprometido, todo el bloque de datos puede quedar expuesto. En el marco de la nueva ley de protección de datos personales, la unidad de almacenamiento será legalmente responsable cuando se produzcan riesgos.

De hecho, según el Sr. Tuan Anh, ningún sistema puede garantizar una seguridad del 100%. Los estudios demuestran que, si un atacante tiene motivos para hacerlo, la probabilidad de éxito es muy alta cuando el sistema presenta vulnerabilidades. Por lo tanto, son necesarias medidas de defensa multicapa, en las que las copias de seguridad se consideran un factor vital.

Durante el debate, el Sr. Nguyen Le Thanh, fundador y presidente ejecutivo de Verichains Security Company, explicó que, normalmente, los sistemas son atacados por vulnerabilidades, que pueden deberse a que el sistema sea demasiado antiguo, a una configuración deficiente o a errores en la protección. En ocasiones, estas vulnerabilidades se originan por autorizaciones incorrectas, errores de usuario o fallos en la administración del sistema.

Los atacantes buscarán estas fallas y debilidades en un sistema de gestión de bases de datos para atacar primero. Si los elementos del sistema están bien construidos y controlados, seguirán buscando debilidades más difíciles de proteger.

En este momento, los usuarios y administradores se convertirán en objetivos de los atacantes. Dependiendo de su capacidad y conocimiento sobre seguridad personal, cada persona tiene la posibilidad de gestionar, proteger y asegurar su propia información.

Otro problema surge del fenómeno de individuos y empresas fraudulentas que reclutan empleados o colaboradores a tiempo parcial. Tras un tiempo trabajando con ellos, estas personas se infiltran en el sistema informático del usuario, quien se infecta con malware sin darse cuenta. «Ha habido casos en los que muchas personas solicitaron empleo en una organización y, tras un tiempo trabajando allí, sus datos personales fueron vulnerados», reveló el Sr. Thanh.

Finalmente, según el Sr. Thanh, los sujetos y organizaciones que se infiltran en el sistema de datos pueden atacar desde terceros. Se trata de socios que suelen proporcionar productos, servicios y soluciones relacionados con el sistema. Para construir un sistema de información, necesitamos utilizar tecnología proporcionada por diversas partes y, en ocasiones, no podemos dominarla ni controlarla por completo. Cualquier tercero puede ser negligente, lo que representa una oportunidad para que los sujetos mencionados ataquen.

De hecho, según este experto, los ataques de terceros son más numerosos y efectivos que los ataques de usuarios y los ataques directos a las vulnerabilidades del sistema.

Esto demuestra la importancia crucial de la autonomía tecnológica para reducir la dependencia de terceros. Sin embargo, lograrlo no es tarea fácil, ya que la construcción de un sistema requiere numerosos pasos y la participación de diversos componentes, lo que dificulta enormemente que podamos desarrollarlo todo por nuestra cuenta.

El Sr. Thanh considera necesario partir de la premisa de que ningún sistema es completamente seguro. «Actualmente, la mayoría de las unidades de ciberataques modernas están organizadas y operan de forma muy sistemática. Cuentan con motivación, objetivos y abundantes recursos financieros. Por lo tanto, debemos replantearnos el enfoque para determinar qué activos son los más importantes y necesarios en todo el sistema de información. A partir de ahí, se deben implementar otras medidas de protección para que, en caso de un incidente, la pérdida de datos sea mínima, la información perdida no sea demasiado valiosa y no cause daños graves», afirmó el Sr. Thanh.

Se necesita un ingeniero generalista para la gobernanza de datos y la ciberseguridad.

El Sr. Pham Dai Duong, miembro del Comité Central del Partido y subdirector del Comité Central de Política y Estrategia, afirmó que para proteger los datos es necesario combinar dos elementos: primero, la protección mediante tecnología, infraestructura y procesos, es decir, soluciones técnicas; y segundo, la protección mediante el marco legal. Ya contamos con numerosas leyes, como la Ley de Ciberseguridad y la Ley de Protección de Datos Personales, entre otras, y en el futuro la Asamblea Nacional continuará revisando y perfeccionando la legislación pertinente.

Además, la Resolución 57/NQ-TW establece un plan de implementación, que incluye el Plan N.° 01 sobre tecnologías estratégicas, para mejorar la autonomía y dominar las tecnologías clave para la seguridad de los datos. El enfoque constante es pasar de la defensa pasiva a la identificación temprana y proactiva de riesgos, así como a la prevención y respuesta proactivas.

Según el Dr. Phan Van Hung, subdirector del periódico Nhan Dan, carecemos de "ingenieros generales" en gestión de datos y seguridad de redes para lograr una combinación armoniosa y sincronizada.

Gracias a la posibilidad de copiar sin límites, los datos se están convirtiendo en un medio de producción clave, de vital importancia en la economía digital. En términos de gestión, es necesario construir e institucionalizar un sistema jurídico coherente que guíe el ordenamiento jurídico, promueva la equidad, proteja a los grupos vulnerables y regule de acuerdo con los objetivos del Estado.

Según el Dr. Phan Van Hung, la ley debe especificar los derechos de propiedad de los individuos y los derechos del Estado, establecer un marco para el intercambio de datos condicionado y combinar datos públicos y privados. Surgirán controversias que la ley no podrá regular, por lo que los organismos judiciales y fiscales deben sentar precedentes para sincronizar eficazmente el sistema legal y la gobernanza.

Desde la perspectiva de un experto en ciberseguridad, el Sr. Ngo Tuan Anh afirmó: «Según la experiencia práctica, es necesario centrarse en tres grupos de soluciones: reforzar la configuración de seguridad antes de lanzar servicios a Internet; gestionar, clasificar y limitar el almacenamiento innecesario de datos; y establecer un proceso para la detección temprana, el aislamiento, la recuperación y la coordinación legal en caso de incidentes. Estos son pasos esenciales para proteger el activo más importante de la organización: los datos».

El Sr. Tuan Anh también mencionó que la Asociación Nacional de Datos está desarrollando un conjunto de estándares básicos relacionados con la seguridad de los datos. Se espera que, próximamente, dicho conjunto de estándares se publique para que los departamentos y dependencias, principalmente los miembros, puedan formular comentarios al respecto, con el fin de mejorar el cumplimiento normativo.

Otro aspecto importante es el desarrollo proactivo de soluciones de ciberseguridad. Unidades y empresas nacionales, junto con la Asociación Nacional de Ciberseguridad, se coordinan para desarrollar un ecosistema nacional de productos de ciberseguridad. De hecho, existen numerosas pruebas de que los productos tecnológicos extranjeros representan riesgos, ya que pueden presentar vulnerabilidades, tanto intencionales como no intencionales, que permiten la extracción y transmisión de datos.

“Se han dado casos en los que algunos sistemas de seguridad desplegados en Vietnam permiten accidentalmente que los datos atraviesen infraestructuras extranjeras antes de ser almacenados. Esto aumenta el riesgo de fuga de datos. Por lo tanto, para garantizar la seguridad de los datos, debemos centrarnos en la estandarización, la implementación del cumplimiento normativo y la promoción del desarrollo de soluciones de seguridad propias de Vietnam”, enfatizó el representante de la Asociación Nacional de Datos.

Fuente: https://www.vietnamplus.vn/huong-di-nao-de-dam-bao-an-ninh-du-lieu-trong-ky-nguyen-moi-cua-viet-nam-post1064101.vnp

![[Foto] Action for the Community narra historias de viajes perdurables: íntimos y grandiosos, a la vez que silenciosos y decididos.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763179022035_ai-dai-dieu-5828-jpg.webp)

![[Foto] El Comité Permanente del Gobierno revisa el proyecto de planificación del eje de la avenida paisajística del río Rojo.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763197032149_dsc-0163-jpg.webp)

![[Foto] Emocionante concurso de recolección de frutos rojos y creatividad con granos de café Son La.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763201832979_ndo_bl_3-jpg.webp)

Kommentar (0)