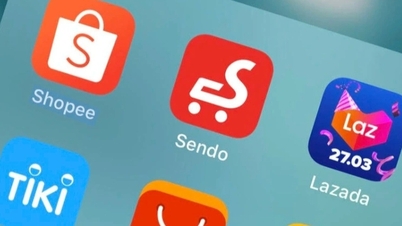

Más de 95.000 servidores Magento (Adobe Commerce) en todo el mundo están siendo atacados por una grave vulnerabilidad denominada Session Reaper. Esta vulnerabilidad permite a los hackers aprovechar la sesión iniciada de un usuario para ejecutar código de forma remota y tomar el control de todo el sistema. Los expertos en ciberseguridad de Bkav consideran que Vietnam se encuentra entre los países con mayor riesgo de sufrir este tipo de ataques.

El Sr. Hoang Truong Khuong, experto en ciberseguridad de Bkav, explicó que la vulnerabilidad SessionReaper se origina en la forma en que Magento procesa los datos a través de su API web. Esto permite a los atacantes insertar contenido malicioso en la sesión y cargar una web shell, un archivo malicioso que facilita el acceso y el control del servidor. Si se explota con éxito, los hackers pueden obtener privilegios de administrador del sistema, filtrar datos de pago o crear cuentas de administrador falsas para ampliar el alcance del ataque. Todas las versiones de Adobe Commerce y Magento Open Source publicadas antes de octubre de 2025, incluidas las ramas 2.4.9-alpha2 y anteriores, se ven afectadas por esta vulnerabilidad.

En tan solo 48 horas tras la publicación del código de explotación, se registraron más de 300 ataques automatizados a nivel mundial contra más de 130 servidores Magento. Según estadísticas de Sansec Shield, si bien Adobe lanzó un parche de emergencia a principios de septiembre, aproximadamente el 62 % de las tiendas Magento no se han actualizado. Con más de 95 000 servidores Magento operando públicamente en todo el mundo, esto significa que miles de sitios web de comercio electrónico siguen siendo vulnerables a ataques. Un solo día de retraso puede causar graves daños a las empresas.

En Vietnam, numerosas plataformas de comercio electrónico, incluyendo cientos de marcas reconocidas en los sectores de retail, moda y tecnología, utilizan Magento. Bkav recomienda a los administradores de sistemas Magento en Vietnam que actualicen urgentemente con el parche oficial de Adobe y activen el firewall de aplicaciones web (WAF) para filtrar y bloquear paquetes sospechosos. Asimismo, las empresas deben revisar todo el sistema, prestando especial atención a la presencia de archivos PHP extraños en la carpeta y a las cuentas administrativas recién creadas. En caso de sospecha de intrusión, es necesario aislar el servidor, restaurarlo desde una copia de seguridad limpia y cambiar todas las contraseñas y claves de acceso.

Fuente: https://www.sggp.org.vn/doanh-nghiep-viet-nam-can-khan-truong-ung-pho-lo-hong-bao-mat-tu-adobe-post821617.html

![[Foto] Inauguración de la XIV Conferencia del XIII Comité Central del Partido](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/05/1762310995216_a5-bnd-5742-5255-jpg.webp)

![[Foto] Panorama del Congreso de Emulación Patriótica del periódico Nhan Dan para el período 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

Kommentar (0)