افزایش شدید کمپینهای حمله هدفمند

حملات هدفمند - APT در سیستمهای اطلاعاتی مهم با دادههای زیاد و نفوذ زیاد، یکی از روندهای حملهای بوده و هست که توسط بسیاری از گروههای هکری انتخاب شده است. این روند به طور فزایندهای در حال افزایش است، زیرا بسیاری از سازمانها و مشاغل، عملیات خود را به محیط دیجیتال، با داراییهای دادهای فزاینده و بزرگتر، منتقل میکنند.

در واقع، وضعیت امنیت اطلاعات شبکه در جهان و ویتنام در ماههای اول سال جاری به وضوح روند رو به رشد حملات هدفمند به سیستمهای واحدهای فعال در زمینههای کلیدی مانند انرژی، مخابرات و... را نشان داده است. به طور خاص، در ویتنام، در نیمه اول سال 2024، حملات هدفمند با استفاده از باجافزار بر روی سیستمهای VNDIRECT، PVOIL و... باعث اختلال در عملیات و آسیب مادی و تصویری به این مشاغل و همچنین فعالیتهای مربوط به تضمین امنیت فضای مجازی ملی شده است.

مرکز ملی نظارت بر امنیت سایبری - NCSC - زیرمجموعه وزارت امنیت اطلاعات، در اطلاعات تازه به اشتراک گذاشته شده اعلام کرد که اخیراً این واحد اطلاعاتی مربوط به کمپینهای حمله سایبری را ثبت کرده است که عمداً از بدافزارهای پیچیده و تکنیکهای حمله پیشرفته برای نفوذ به سیستمهای اطلاعاتی مهم سازمانها و مشاغل استفاده میکنند و هدف اصلی آنها حملات سایبری، سرقت اطلاعات و خرابکاری در سیستم است.

در هشدار ۱۱ سپتامبر که به واحدهای فناوری اطلاعات و امنیت اطلاعات وزارتخانهها، شعب و ادارات محلی؛ شرکتهای دولتی، شرکتهای عمومی، ارائهدهندگان خدمات مخابراتی، اینترنتی و پلتفرمهای دیجیتال و سازمانهای مالی و بانکی ارسال شد، اداره امنیت اطلاعات اطلاعات دقیقی در مورد کمپینهای حمله APT توسط سه گروه حمله ارائه داد: باجافزار Mallox، Lazarus و Stately Taurus (همچنین با نام Mustang Panda شناخته میشود).

به طور خاص، وزارت امنیت اطلاعات، علاوه بر ترکیب و تجزیه و تحلیل رفتارهای حمله گروههای مهاجم در ۳ کمپین حمله هدفمند که سیستمهای اطلاعاتی مهم را هدف قرار میدهند، از جمله: کمپین حمله مربوط به باجافزار Mallox، کمپین گروه Lazarus که از برنامههای ویندوز برای جعل هویت پلتفرمهای کنفرانس ویدیویی برای انتشار انواع بدافزار استفاده میکند و کمپین گروه Stately Taurus که از VSCode برای حمله به سازمانهایی در آسیا سوءاستفاده میکند، شاخصهای حمله سایبری - IoC - را نیز منتشر کرده است تا سازمانها، سازمانها و مشاغل در سراسر کشور بتوانند خطرات اولیه حملات سایبری را بررسی و تشخیص دهند.

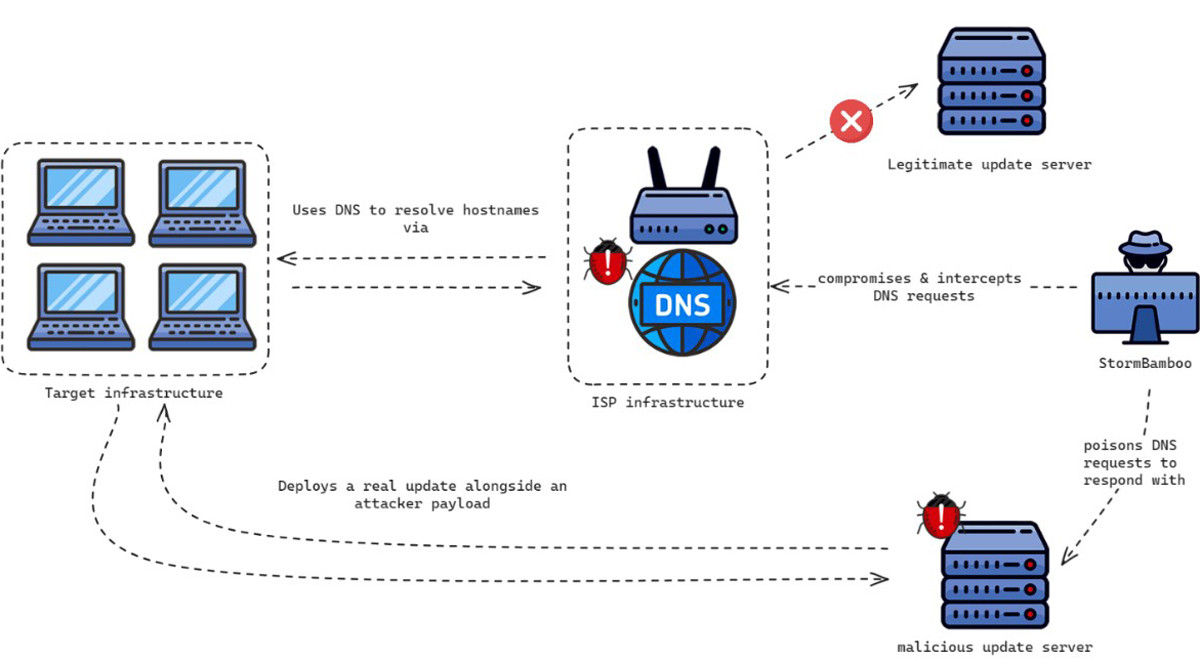

بلافاصله قبل از آن، در آگوست 2024، وزارت امنیت اطلاعات همچنین به طور مداوم هشدارهایی در مورد سایر کمپینهای حمله هدفمند خطرناک مانند موارد زیر صادر کرد: کمپینی که از تکنیک «تزریق AppDomainManager» برای انتشار بدافزار استفاده میکند و به عنوان مرتبط با گروه APT 41 شناخته میشود و سازمانهایی را در منطقه آسیا و اقیانوسیه ، از جمله ویتنام، تحت تأثیر قرار میدهد؛ کمپین حمله سایبری انجام شده توسط گروه APT StormBamboo که ارائه دهندگان خدمات اینترنتی را هدف قرار میدهد، با هدف استقرار بدافزار روی سیستمهای macOS و ویندوز کاربران برای به دست گرفتن کنترل و سرقت اطلاعات مهم؛ کمپین حمله سایبری انجام شده توسط گروه حمله APT MirrorFace که «هدف» آن مؤسسات مالی، مؤسسات تحقیقاتی و تولیدکنندگان هستند...

اطلاعات مربوط به گروههای مهاجم هدفمند که سازمانها و مشاغل بزرگ در ویتنام را هدف قرار میدهند، نیز از جمله مطالبی است که Viettel Cyber Security در گزارش وضعیت امنیت اطلاعات در ویتنام در نیمه اول سال جاری، بر تجزیه و تحلیل و به اشتراک گذاری آن تمرکز دارد.

به طور خاص، تجزیه و تحلیل کارشناسان امنیت سایبری Viettel نشان میدهد که در نیمه اول سال 2024، گروههای حمله APT ابزارها و بدافزارهای مورد استفاده در کمپینهای حمله را ارتقا دادهاند. بر این اساس، روش اصلی حمله گروههای APT استفاده از اسناد و نرمافزارهای جعلی برای فریب کاربران جهت اجرای بدافزار است؛ و تکنیک محبوب مورد استفاده بسیاری از گروهها DLL-Sideloading است که از فایلهای اجرایی سالم برای بارگذاری DLLهای مخرب یا از طریق آسیبپذیریهای امنیتی CVE استفاده میکند.

گروههای APT که توسط سیستم فنی Viettel Cyber Security ارزیابی شدهاند و تأثیر عمدهای بر مشاغل و سازمانهای ویتنام در ماههای اول سال 2024 داشتهاند عبارتند از: Mustang Panda، Lazarus، Kimsuky، SharpPanda، APT32، APT 28، APT27.

اقداماتی برای جلوگیری از خطر اولیه حمله APT به سیستم

در هشدارهایی در مورد حملات APT، وزارت امنیت اطلاعات از سازمانها، نهادها و مشاغل خواسته است تا سیستمهای اطلاعاتی خود را که ممکن است تحت تأثیر این حمله قرار گیرند، بررسی و بازبینی کنند. در عین حال، به طور فعال اطلاعات مربوط به حملات سایبری را رصد کنند تا از آنها در مراحل اولیه جلوگیری کرده و از خطر حمله جلوگیری کنند.

در عین حال، به واحدها توصیه میشود که هنگام شناسایی علائم سوءاستفاده و حملات سایبری، نظارت را تقویت کرده و برنامههای واکنشی را آماده کنند؛ به طور منظم کانالهای هشدار مقامات و سازمانهای بزرگ امنیت اطلاعات را رصد کنند تا به سرعت خطرات حملات سایبری را تشخیص دهند.

در زمینه حملات سایبری، از جمله حملات هدفمند، که به طور مداوم در سطح جهان و در ویتنام در حال افزایش است، کارشناسان امنیت اطلاعات به سازمانها و شرکتهای داخلی نیز توصیه کردهاند که برای به حداقل رساندن خطرات و حفظ فعالیتهای مستمر تولید و تجارت، بر روی تعدادی از اقدامات تمرکز کنند.

این موارد عبارتند از: بررسی فرآیندها و سیستمهای مدیریت دادههای مشتری و دادههای داخلی؛ بررسی پیشگیرانه علائم نفوذ به سیستم، تشخیص و پاسخ زودهنگام به گروههای حمله هدفمند؛ بررسی و ارتقاء نسخههای نرمافزارها و برنامههای کاربردی حاوی آسیبپذیریهای امنیتی با تأثیرات جدی...

منبع: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[عکس] رفیق نگوین دوی نگوک سمت دبیر کمیته حزب هانوی را بر عهده دارد](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762234472658_a1-bnd-5518-8538-jpg.webp)

![[عکس] جادهای که دونگ نای را به شهر هوشی مین متصل میکند، پس از ۵ سال ساخت، هنوز تکمیل نشده است.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762241675985_ndo_br_dji-20251104104418-0635-d-resize-1295-jpg.webp)

![[عکس] Ca Mau در تلاش برای مقابله با بلندترین جزر و مد سال، پیشبینی میشود که از سطح هشدار ۳ فراتر رود](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762235371445_ndo_br_trieu-cuong-2-6486-jpg.webp)

![[عکس] جوانان شهر هوشی مین برای داشتن محیطی پاکتر اقدام میکنند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762233574890_550816358-1108586934787014-6430522970717297480-n-1-jpg.webp)

![کمیته حزبی شرکت سهامی عام تولید دکلهای نفت و گاز، سفری به منبع [ذخیرهسازی نفت و گاز] ترتیب داد.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/04/1762244378632_1.jpeg)

نظر (0)