À l'ère du numérique, les cyberattaques sont plus sophistiquées et dangereuses que jamais. Récemment, une cyberattaque complexe a été découverte ciblant des ordinateurs en Ukraine. Elle visait à déployer le malware Cobalt Strike et à prendre le contrôle des serveurs infectés. Cette attaque a non seulement utilisé des techniques avancées pour pénétrer le système, mais aussi diverses mesures d'évitement pour échapper aux logiciels de sécurité. Dans cet article, nous détaillerons le déroulement de l'attaque, les techniques employées par les pirates et les mesures simples à prendre pour se protéger contre des menaces similaires.

Partie 1 : Techniques sophistiquées d'attaque de pirates informatiques

Maintenant que nous comprenons le contexte et l’importance de découvrir cette cyberattaque sophistiquée, plongeons dans les détails pour voir comment les pirates ont mené cette attaque.

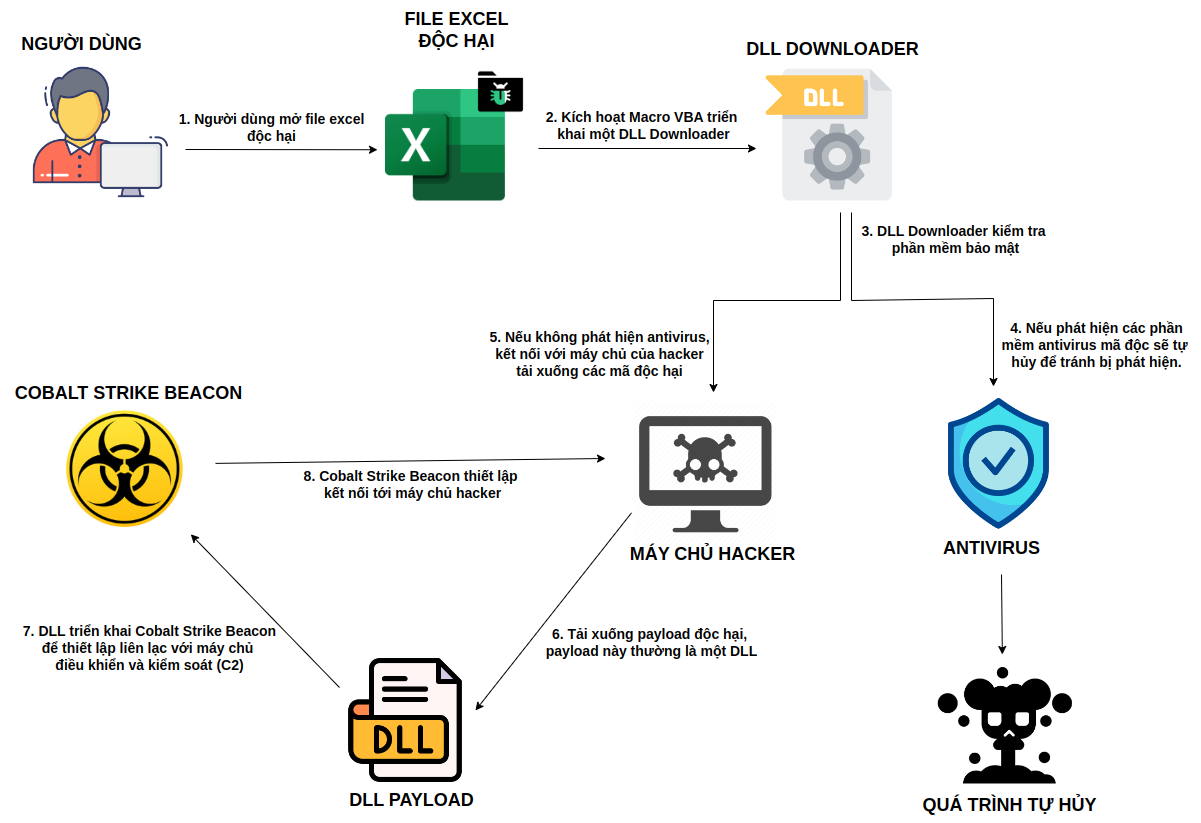

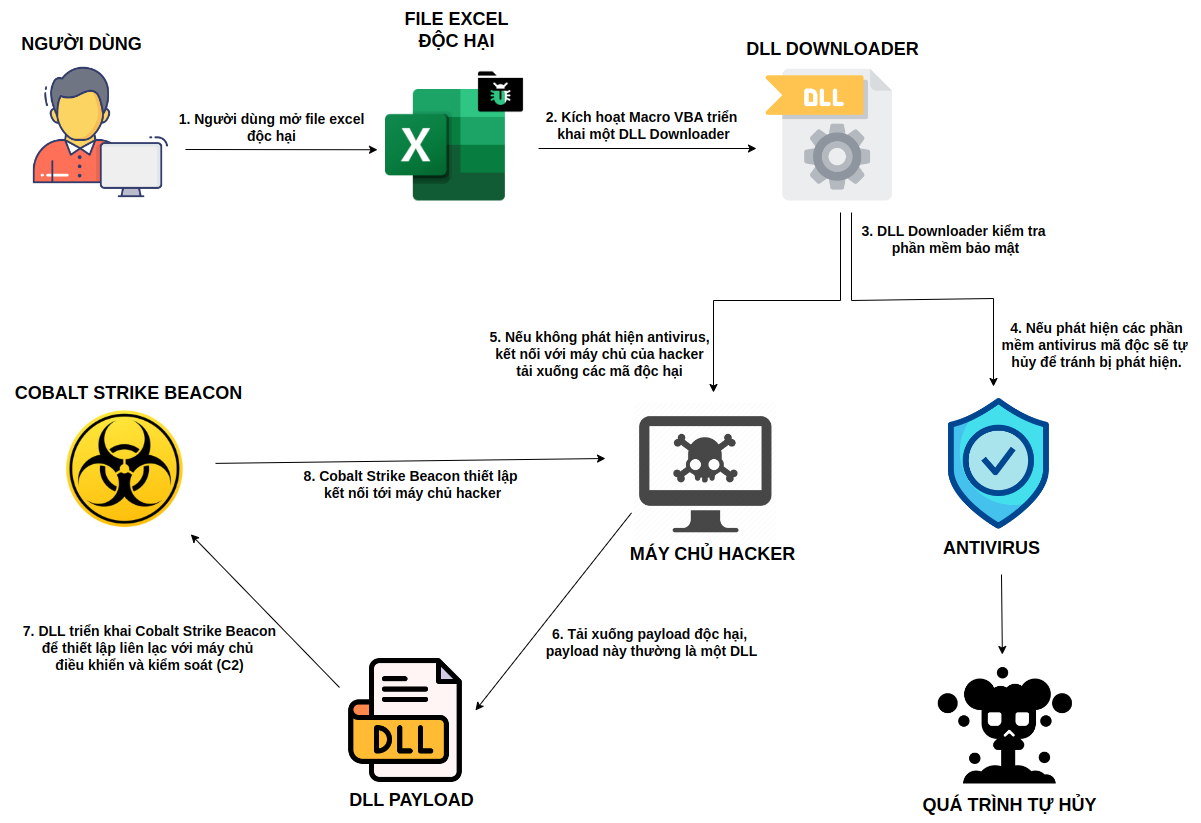

L'attaque se déroule selon un processus de base en 8 étapes comme suit :

Étape 1 : l’utilisateur ouvre un fichier Excel malveillant

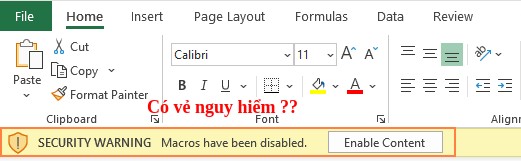

Les pirates informatiques envoient un fichier Excel malveillant à leurs victimes par e-mail ou par d'autres moyens. À l'ouverture du fichier, les utilisateurs sont invités à activer le contenu pour activer les macros.

Étape 2 : Activer la macro VBA pour déployer un téléchargeur de DLL

Lorsque l'utilisateur active la macro, le code VBA intégré dans le fichier Excel démarre l'exécution et déploie un téléchargeur DLL à l'aide de l'utilitaire système du serveur d'enregistrement (regsvr32).

Étape 3 : DLL Downloader vérifie la présence de logiciels de sécurité

DLL Downloader vérifie si un logiciel de sécurité comme Avast Antivirus ou Process Hacker est en cours d'exécution sur le système.

Étape 4 : si un logiciel antivirus est détecté, le logiciel malveillant s’autodétruira pour éviter d’être détecté.

Si un logiciel de sécurité est détecté, le logiciel malveillant s'autodétruira pour éviter d'être détecté et confiné.

Étape 5 : Si aucun antivirus n'est détecté, connectez-vous au serveur du pirate et téléchargez le code malveillant

Si aucun logiciel de sécurité n'est détecté, DLL Downloader se connectera au serveur de commande et de contrôle (C2) du pirate pour télécharger la charge utile de chiffrement de l'étape suivante.

Étape 6 : Téléchargez la charge utile malveillante, qui est généralement une DLL

La charge utile de chiffrement de l'étape suivante est téléchargée ; il s'agit généralement d'un fichier DLL. Ce fichier est responsable du lancement de l'étape suivante de la chaîne d'attaque.

Étape 7 : DLL déploie Cobalt Strike Beacon pour établir la communication avec le serveur de commande et de contrôle (C2)

Le fichier DLL téléchargé déploiera Cobalt Strike Beacon, une charge utile spéciale utilisée pour établir la communication avec le serveur C2 du pirate.

Étape 8 : Cobalt Strike Beacon établit une connexion au serveur du pirate

Cobalt Strike Beacon établit une communication avec un serveur C2, permettant aux pirates de prendre le contrôle total de l'ordinateur infecté et de mener des activités malveillantes telles que le vol de données, le contrôle à distance et la surveillance.

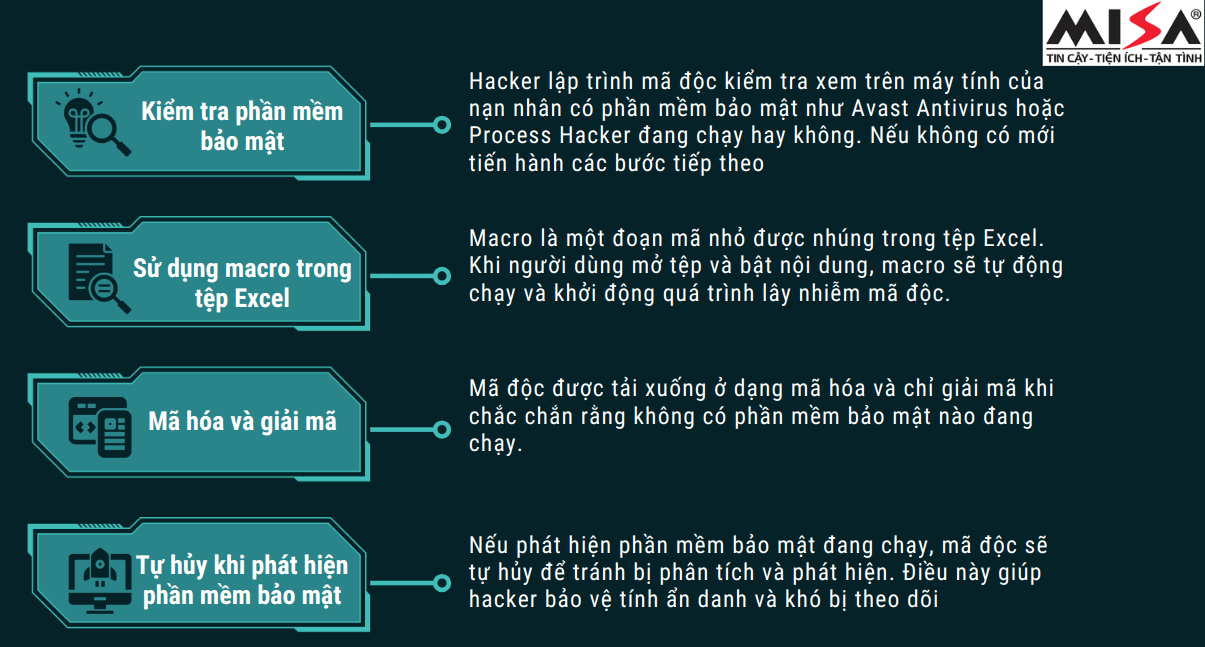

Partie 2 : Les techniques d'évasion sophistiquées des pirates informatiques

Maintenant que nous comprenons comment fonctionne l’attaque, nous devons en savoir plus sur la manière dont le pirate informatique évite la détection pour réussir cette attaque.

Les pirates informatiques utilisent des techniques d'évasion sophistiquées pour garantir le succès de leurs attaques sans être détectés. Comprendre ces techniques nous aide à mieux cerner les dangers des cyberattaques actuelles et, par conséquent, à appliquer les mesures de protection appropriées.

Partie 3 : Meilleures mesures de protection pour les utilisateurs

Face à la multiplication des cyberattaques sophistiquées, la protection de vos systèmes et de vos données est plus importante que jamais. Voici quelques conseils pour améliorer efficacement votre cybersécurité :

Face à la multiplication des cyberattaques sophistiquées, il est important de protéger vos systèmes et vos données personnelles. En n'activant pas les macros provenant de sources non fiables, en maintenant vos logiciels à jour, en utilisant des solutions de sécurité robustes et en vérifiant vos fichiers avec des outils comme VirusTotal, vous pouvez minimiser le risque d'infection par des logiciels malveillants. Restez vigilant et respectez les mesures de sécurité pour vous protéger contre les cybermenaces.

Source : https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[Maritime News] Plus de 80 % de la capacité mondiale de transport maritime par conteneurs est entre les mains de MSC et des principales alliances maritimes](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Comment (0)