Une opération de fraude publicitaire Android à grande échelle baptisée « SlopAds » a été démantelée après que 224 applications malveillantes sur Google Play ont été utilisées pour générer 2,3 milliards de demandes de publicités par jour.

L'équipe de renseignement sur les menaces Satori de HUMAN a découvert la campagne de fraude publicitaire. Elle indique que les applications ont été téléchargées plus de 38 millions de fois et utilisent des techniques d'obfuscation et de furtivité pour dissimuler leur comportement malveillant à Google et aux outils de sécurité.

Près de 224 applications malveillantes liées à la campagne de fraude publicitaire SlopAds.

La campagne a été déployée à l'échelle mondiale , avec des installations d'applications dans 228 pays et un trafic SlopAds représentant 2,3 milliards de demandes d'enchères par jour. La plus forte concentration d'impressions publicitaires provenait des États-Unis (30 %), suivis de l'Inde (10 %) et du Brésil (7 %).

« Les chercheurs ont baptisé cette opération « SlopAds » car les applications associées à cette menace ont une apparence produite en masse, ressemblant à un « slop d'IA », et font référence à la collection d'applications et de services sur le thème de l'IA hébergés sur le serveur C2 de l'acteur de la menace », a expliqué HUMAN.

Fraude publicitaire extrêmement sophistiquée

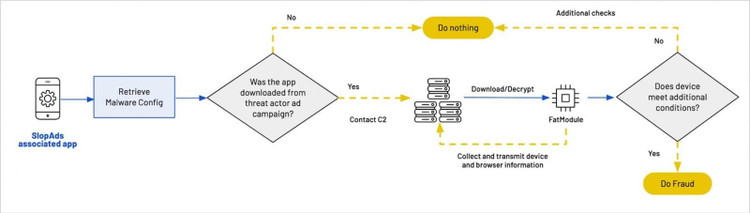

La fraude publicitaire implique plusieurs niveaux de tactiques d'évasion pour éviter d'être détectée par le processus d'examen des applications et le logiciel de sécurité de Google.

Si un utilisateur installe l'application SlopAd de manière organique via le Play Store, et non à partir de l'une des publicités de la campagne, l'application se comportera comme une application normale, exécutant normalement la fonction annoncée.

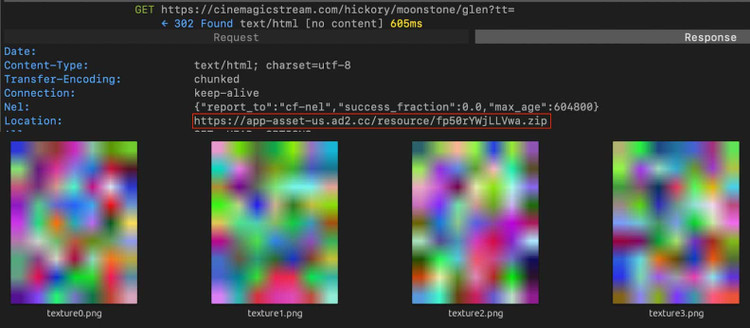

Cependant, s'il détermine que l'application a été installée par un utilisateur cliquant sur un lien vers celle-ci via l'une des campagnes publicitaires de l'acteur de la menace, le logiciel utilisera Firebase Remote Config pour télécharger un fichier de configuration chiffré contenant l'URL du module de malware de fraude publicitaire, le serveur de retrait et la charge utile JavaScript.

L'application détermine ensuite si elle a été installée sur l'appareil d'un utilisateur légitime, plutôt que d'être analysée par un chercheur ou un logiciel de sécurité.

Si l'application passe ces contrôles, elle télécharge quatre images PNG qui utilisent la stéganographie pour masquer des parties de l'APK malveillant, qui sont utilisées pour mener à bien la campagne de fraude publicitaire elle-même.

Une fois téléchargée, l'image est décryptée et réinstallée sur l'appareil pour former le malware « FatModule » complet, qui est utilisé pour effectuer des fraudes publicitaires.

Une fois FatModule activé, il utilise une WebView cachée pour collecter des informations sur l'appareil et le navigateur, puis navigue vers les domaines de fraude publicitaire (scraping d'argent) contrôlés par l'attaquant.

Cela amène l'appareil à consommer en permanence des ressources, notamment du trafic de données, ainsi que de la durée de vie de la batterie et de la mémoire pour accéder à des sites de publicité silencieuse.

Ces domaines se font passer pour des jeux et de nouveaux sites Web, affichant en continu des publicités via des écrans WebView cachés pour générer plus de 2 milliards d'impressions et de clics publicitaires frauduleux par jour, générant ainsi des revenus pour les attaquants.

HUMAN a déclaré que l'infrastructure de la campagne comprenait plusieurs serveurs de commande et de contrôle et plus de 300 domaines publicitaires associés, suggérant que les attaquants prévoyaient d'étendre leur portée au-delà des 224 applications initialement identifiées.

Google a depuis supprimé toutes les applications SlopAds du Play Store et Google Play Protect d'Android a été mis à jour pour avertir les utilisateurs de désinstaller toutes les applications présentes sur leurs appareils.

Cependant, HUMAN prévient que la sophistication de la campagne de fraude publicitaire suggère que l'attaquant adaptera probablement son plan pour réessayer lors de futures attaques.

Si vous téléchargez une application par accident, vous n'avez pas à vous soucier de la retrouver vous-même. Cependant, soyez vigilants sur vos appareils : le système affichera une notification vous demandant de la supprimer.

Cela est dû au fait que Google a mis à jour son application de sécurité Android intégrée Google Play Protect pour avertir les utilisateurs de désinstaller toutes les applications malveillantes qui pourraient se trouver sur leurs smartphones ou tablettes.

Source : https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Photo] Le Premier ministre Pham Minh Chinh préside la sixième réunion du Conseil de coordination du delta du fleuve Rouge](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/20/310e73a867174433b2c489ec309c9063)

![[Photo] Secret Garden apparaîtra dans le projet Good Morning Vietnam 2025 du journal Nhan Dan](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/cec307f0cfdd4836b1b36954efe35a79)

![[INFOGRAPHIE] La plus grande antenne satellite de la NASA observe la Terre entière](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/20/f0be38ae8086440cb6717f71128d8341)

![[Photo] Diffuser la culture vietnamienne aux enfants russes](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/0c3a3a23fc544b9c9b67f4e243f1e165)

![[VIDÉO] 50 ans de Petrovietnam : préserver l'héritage, créer une énergie nationale](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/20/dff4ddb3d15a4076ba5f67fcdc6c7189)

Comment (0)