A Kaspersky szerint a feszült geopolitikai környezet a gyors digitalizációval párosulva globális kiberkémkedési gócponttá teszi a régiót. A Kaspersky Globális Kutató és Elemző Csapata (GReAT) jelenleg több mint 900 fejlett perzisztens fenyegetést (APT) mutató csoportot és kampányt követ nyomon, amelyek közül sok az APAC régióra összpontosít.

Noushin Shabab asszony, a Kaspersky Globális Kutató- és Elemzőcsapatának (GReAT) biztonsági kutatási vezetője

Noushin Shabab asszony, a Kaspersky Globális Kutató- és Elemző Csoportjának (GReAT) biztonsági kutatási vezetője elárulta, hogy egy sor kulcsfontosságú kiberkémkedési csoport csendben célba veszi a régió kormányainak államtitkait, katonai hírszerzési adatait és számos más érzékeny adatot.

A legkiemelkedőbb a SideWinder, amelyet a régió legagresszívabb csoportjának tartanak, és kormányok, katonaságok, diplomaták , különösen a tengerészeti és logisztikai szektorok célba vételére specializálódott Bangladesben, Kambodzsában, Vietnamban, Kínában, Indiában és a Maldív-szigeteken. 2025 elején a csoport kibővítette tevékenységét dél-ázsiai energiatermelő létesítményekre és atomerőművekre, kifinomult, rosszindulatú programokat tartalmazó adathalász e-maileket használva. A SideWinder Srí Lankát, Nepált, Mianmart, Indonéziát és a Fülöp-szigeteket is célba vette.

A Spring Dragon (Lotus Blossom) Vietnámra, Tajvanra és a Fülöp-szigetekre összpontosít, célzott adathalászatot, biztonsági rések kihasználását és itatóhelyeket használva. Egy évtized alatt a csoport több mint 1000 kártevőt telepített délkelet-ázsiai kormányzati szervekbe.

A 2023-ban felfedezett Tetris Phantom először speciális biztonságos USB-meghajtókat célzott meg. 2025-re a csoport hozzáadta a BoostPlug-ot és a DeviceCync-et, lehetővé téve a ShadowPad, a PhantomNet és a Ghost RAT rosszindulatú programok telepítését.

A HoneyMyte politikai és diplomáciai adatok lopására összpontosít Mianmarban és a Fülöp-szigeteken, ToneShell rosszindulatú programot használva különféle letöltőkön keresztül.

A ToddyCat 2020 óta magas szintű szereplőket céloz meg Malajziában, nyilvános forráskódon alapuló eszközöket használva legitim biztonsági szoftverek megkerülésére, titkos hozzáférést fenntartva.

A Lazarus, a hírhedt csoport, amely a bangladesi banki támadás mögött áll, továbbra is jelentős fenyegetést jelent. 2025 elején az Operation SyncHole harmadik féltől származó szoftveres támadásokat kombinált a dél-koreai szervezetek megszerzésére. A Kaspersky egy nulladik napi sebezhetőséget fedezett fel az Innorix Agentben, amely legalább hat kritikus fontosságú vállalkozás megtámadásához vezetett.

A 2023-ban felfedezett Mysterious Elephant egy hátsó ajtót használ, amely képes parancsok végrehajtására és fájlok manipulálására, és a Dropping Elephant, a Bitter és a Confucius csoportokkal hozható összefüggésbe. 2025-ben a csoport kiterjesztette célpontjait Pakisztánra, Srí Lankára és Bangladesre.

A Kaspersky azt javasolja, hogy a szervezetek a reagálás érdekében pontosan észleljék, gyorsan reagáljanak és alaposan kezeljék a biztonsági réseket. Néhány intézkedés a következőket foglalja magában: a szoftverek folyamatos frissítése minden eszközön; a digitális infrastruktúra átfogó biztonsági felülvizsgálata; a Kaspersky Next megoldásainak telepítése valós idejű védelemmel, monitorozással és reagálással EDR/XDR szinten; valamint az InfoSec csapatok felszerelése a Kaspersky Threat Intelligence adataival a kockázatok korai azonosítása és enyhítése érdekében.

Forrás: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[Fotó] Tran Thanh Man, a Nemzetgyűlés elnöke fogadja António Guterrest, az ENSZ főtitkárát](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761390815792_ctqh-jpg.webp)

![[Fotó] Pham Minh Chinh miniszterelnök és António Guterres, az ENSZ főtitkára a hanoi egyezmény aláírási ünnepségének sajtótájékoztatóján.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761391413866_conguoctt-jpg.webp)

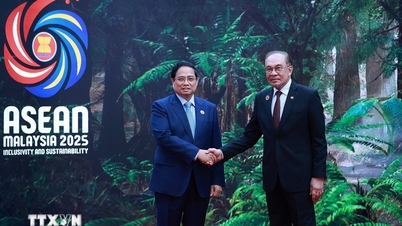

![[Fotó] Pham Minh Chinh miniszterelnök részt vesz a 47. ASEAN-csúcstalálkozó megnyitóján](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/26/1761452925332_c2a-jpg.webp)

![[Fotó] Pham Minh Chinh miniszterelnök fogadja António Guterrest, az ENSZ főtitkárát](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761390212729_dsc-1484-jpg.webp)

Hozzászólás (0)