A The Hacker News szerint a QakBot egy jól ismert Windows kártevőtörzs, amely a becslések szerint több mint 700 000 számítógépet támadott meg világszerte, és pénzügyi csalásokat, valamint zsarolóvírusokat tesz lehetővé.

Az Egyesült Államok Igazságügyi Minisztériuma (DoJ) közölte, hogy a rosszindulatú programot eltávolítják az áldozatok számítógépeiről, megakadályozva, hogy további károkat okozzon, és a hatóságok több mint 8,6 millió dollár értékű illegális kriptovalutát foglaltak le.

A határokon átnyúló művelet, amelyben Franciaország, Németország, Lettország, Románia, Hollandia, az Egyesült Királyság és az Egyesült Államok vett részt, a Zscaler kiberbiztonsági cég technikai támogatásával, a kiberbűnözők által használt botnet infrastruktúra legnagyobb, az Egyesült Államok által vezetett pénzügyi és technikai megzavarása volt, bár letartóztatásokat nem jelentettek be.

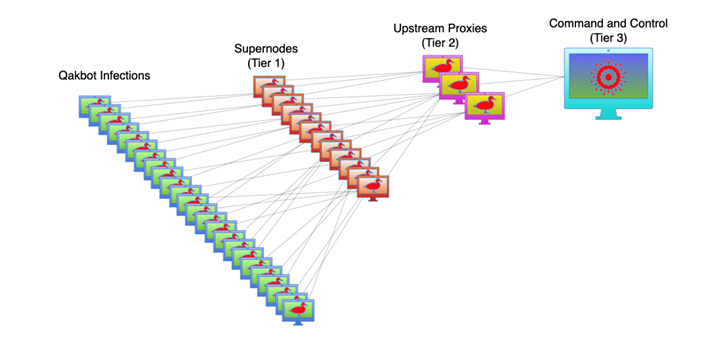

A QakBot botnet-vezérlési modellje

A QakBot, más néven QBot és Pinkslipbot, 2007-ben banki trójai vírusként kezdte működését, mielőtt áttért volna a fertőzött gépeken található rosszindulatú programok, köztük zsarolóvírusok terjesztésére. A QakBot zsarolóvírusai közé tartozik a Conti, a ProLock, az Egregor, a REvil, a MegaCortex és a Black Basta. A QakBot üzemeltetői a feltételezések szerint körülbelül 58 millió dollár váltságdíjat kaptak az áldozatoktól 2021 októbere és 2023 áprilisa között.

A gyakran adathalász e-maileken keresztül terjesztett moduláris kártevő parancsvégrehajtási és információgyűjtő képességekkel van felszerelve. A QakBot létezése során folyamatosan frissült. Az Igazságügyi Minisztérium szerint a kártevővel fertőzött számítógépek egy botnet részét képezték, ami azt jelenti, hogy az elkövetők távolról, összehangolt módon tudták irányítani az összes fertőzött számítógépet.

A bírósági dokumentumok szerint a művelet a QakBot infrastruktúrájához fért hozzá, amely lehetővé tette számukra, hogy a botnet forgalmát az FBI által ellenőrzött szervereken keresztül irányítsák át, végső soron megbénítva a bűnözők ellátási láncát. A szerverek arra utasították a feltört számítógépeket, hogy töltsenek le egy eltávolító programot, amely a gépeket a QakBot botnetről távolítja el, hatékonyan megakadályozva a további rosszindulatú programösszetevők terjedését.

A QakBot az idő múlásával egyre kifinomultabbá vált, és gyorsan változtatott taktikáján az új biztonsági intézkedésekhez igazodva. Miután a Microsoft alapértelmezés szerint letiltotta a makrókat az összes Office alkalmazásban, a rosszindulatú program az év elején elkezdte használni a OneNote fájlokat fertőzési vektorként.

A kifinomultság és az alkalmazkodóképesség abban is rejlik, hogy a QakBot támadási láncában többféle fájlformátumot, például PDF-et, HTML-t és ZIP-et is képes fegyverként használni. A rosszindulatú program parancs- és vezérlőszervereinek többsége az Egyesült Államokban, az Egyesült Királyságban, Indiában, Kanadában és Franciaországban található, míg a háttér-infrastruktúra feltehetően Oroszországban található.

A QakBot, az Emotethez és az IcedID-hez hasonlóan, egy háromszintű szerverrendszert használ a fertőzött számítógépekre telepített rosszindulatú programok vezérlésére és az azokkal való kommunikációra. Az elsődleges és másodlagos szerverek elsődleges célja a titkosított kommunikáció közvetítése a fertőzött számítógépek és a botnetet irányító harmadik szintű szerver között.

2023 június közepére 63 országban 853 első szintű szervert azonosítottak, amelyek közül a második szintű szerverek proxyként működnek, hogy elfedjék a fő vezérlőszervert. Az Abuse.ch által gyűjtött adatok azt mutatják, hogy az összes QakBot szerver offline állapotban van.

A HP Wolf Security szerint a QakBot volt az egyik legaktívabb kártevőcsalád 2023 második negyedévében 18 támadási lánccal és 56 kampánnyal. Ez azt a tendenciát mutatja, hogy a bűnözői csoportok megpróbálják gyorsan kihasználni a hálózati védelem sebezhetőségeit illegális haszonszerzés céljából.

[hirdetés_2]

Forráslink

![[Fotó] Dombok levágása, hogy helyet csináljanak a földcsuszamlások sújtotta 14E úton közlekedőknek](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Videó] A Hue-i emlékművek újra megnyitották kapuikat a látogatók előtt](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Hozzászólás (0)