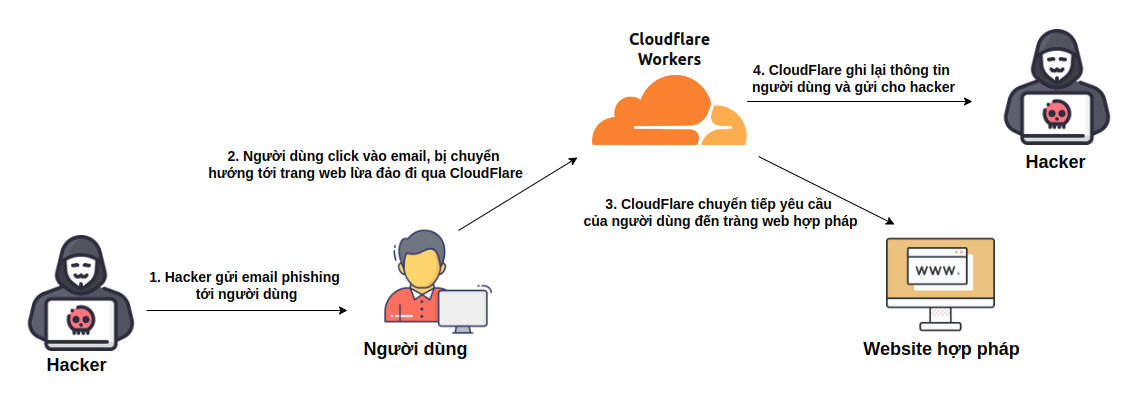

パート1:Cloudflare Workersを利用したフィッシング攻撃

サイバーセキュリティ研究者は、Cloudflare Workersを利用してユーザーのログイン認証情報を収集する複数のフィッシングキャンペーンについて警告を発しています。これらのフィッシングサイトは、Microsoft、Gmail、Yahoo!、cPanel Webmailなどのサービスのユーザーを標的にしています。

ここで、攻撃者は「中間者攻撃」 (AitM)と呼ばれる手法を使用しました。攻撃を実行するために、攻撃者はCloudflare Workersを偽の中間サーバーとして使用しました。ユーザーが正規のログインページにアクセスすると、Cloudflare Workersはユーザーと正規のログインページ間のデータを傍受し、転送します。

基本的に、この攻撃は次の 4 つのステップで実行されます。

- ステップ1:ハッカーがユーザーにフィッシングメールを送信する

攻撃者は、偽のウェブサイトへのリンクを含むフィッシングメールを送信します。このメールは信頼できるソースから送信されたように見せかけ、ユーザーにリンクをクリックさせるようなメッセージが含まれている場合があります。

- ステップ2: ユーザーがメールをクリックすると、Cloudflare経由でフィッシングサイトにリダイレクトされます。

ユーザーはメールを受信し、メール内のリンクをクリックすると偽のウェブサイトに誘導されます。このウェブサイトはCloudflare Workersでホストされているため、ユーザーのリクエストはCloudflare Workersを経由します。

- ステップ3: Cloudflareはユーザーのリクエストを正当なウェブサイトに転送します

ユーザーが偽サイトにログイン情報を入力すると、Cloudflare Workers がログイン情報(ユーザー名、パスワード、および2要素認証コード(利用可能な場合)を含む)を取得します。その後、Cloudflare Workers はリクエストを正規サイトに転送します。ユーザーは、変更点に気付くことなく、正規サイトにログインしたままになります。

- ステップ4:Cloudflareはユーザー情報を記録し、ハッカーに送信する

Cloudflare Workersはユーザーのログイン情報を取得し、攻撃者に送信します。攻撃者はこの情報を利用してユーザーのアカウントにアクセスし、悪意のあるアクションを実行できます。

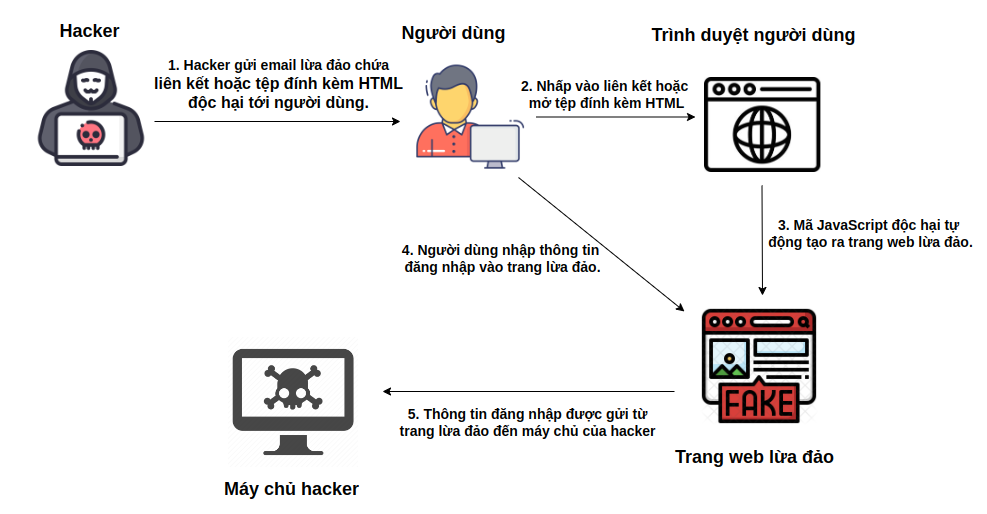

パート2: HTML密輸技術と認証情報収集戦略

HTML スマグリングは、攻撃者がユーザーのブラウザ上に不正なページを密かに作成するために使用する高度な攻撃方法です。

基本的に、HTML スマグリング攻撃は次の 5 つの主なステップで実行されます。

- ステップ1:攻撃者がフィッシングメールを送信する

攻撃者は、被害者が頻繁に利用する組織やサービスなど、信頼できるソースを装ったフィッシングメールを作成します。メールにはリンクや悪意のあるHTMLファイルが添付されています。メール本文には通常、アカウントのロックに関する通知や、すぐに確認する必要がある重要な文書など、被害者にリンクや添付ファイルを開かせるような、説得力のあるメッセージや緊急性の高いメッセージが含まれています。

- ステップ2: ユーザーがメールを受信し、リンク/添付ファイルを開く

ユーザーはフィッシングメールを受信し、何も知らずにリンクをクリックしたり、HTML添付ファイルを開いたりします。すると、ユーザーのブラウザはHTMLファイルまたはリンクに含まれる悪意のあるJavaScriptコードを読み込んで実行します。このコードは、追加のソフトウェアをダウンロードすることなく、ユーザーのブラウザ内で直接実行されるように設計されています。

- ステップ3: JavaScriptコードがユーザーのブラウザ上にフィッシングページを作成する

悪意のあるJavaScriptコードがフィッシングページを自動的に生成し、ユーザーのブラウザに表示します。このフィッシングページは、Microsoft、Gmail、その他被害者が日常的に利用するオンラインサービスの正規のログインページと非常によく似ています。そのため、被害者は偽のページにアクセスしていることに気づきません。

- ステップ4: ユーザーがフィッシングサイトにログイン情報を入力する

ユーザーは警告なしにフィッシングサイトにログイン情報を入力します。ユーザー名、パスワード、そして要求された場合は2要素認証(MFA)コードも含まれます。フィッシングサイトは、これらの情報をすべて秘密裏に記録するように設計されています。

- ステップ5: ログイン情報がハッカーのサーバーに送信される

ユーザーがフィッシングページでログイン情報を入力すると、悪意のあるJavaScriptコードがその情報をハッカーのサーバーに送信します。これにより、攻撃者はユーザー名、パスワード、2要素認証コードなどのログイン情報を収集できます。これらの情報を使用することで、攻撃者は被害者のアカウントに不正アクセスできるようになります。

パート3:予防措置に関するユーザー推奨事項

上述のように、ますます巧妙化するサイバー攻撃から身を守るためには、ユーザーはリスクを最小限に抑えるための予防策を講じる必要があります。以下に重要な推奨事項をご紹介します。

- サイバーセキュリティの意識向上

今日のデジタル環境において、サイバー攻撃は絶えず進化し、ますます巧妙化しています。そのため、最新のサイバーセキュリティの脅威に関する最新情報を常に把握することが極めて重要です。ユーザーは、信頼できる最新の情報源を積極的に監視し、リスクを理解し、その予防策を講じる必要があります。

- 2要素認証(2FA)を使用する:

二要素認証はセキュリティをさらに強化します。たとえ攻撃者がログイン情報を入手したとしても、アカウントにアクセスするには2つ目の認証コードが必要になります。

- 行動を起こす前に必ず確認し、検証する

クリックする前に、すべての添付ファイルとリンクを再確認してください。

クリックする前によく考えてください!!!

- ウイルス対策ソフトウェアを使用する

ウイルス対策ソフトウェアは、ウイルス、トロイの木馬、ランサムウェア、スパイウェアなどのさまざまな種類のマルウェアをスキャンして検出する機能を備えています。検出されたマルウェアは削除または隔離され、システムを保護します。

今日のデジタル時代において、サイバー攻撃はますます巧妙化し、検知が困難になっています。Cloudflare WorkersやHTML Smugglingを利用したフィッシング攻撃を理解し、対策を講じることが重要です。ユーザーは、サイバーセキュリティに関する知識を定期的に更新し、パスワードマネージャーを使用し、ウイルス対策ソフトウェアをインストールし、二要素認証を実装することで、自らを守ることができます。これらの対策は、個人情報の保護に役立つだけでなく、コミュニティ全体のサイバーセキュリティの向上にも貢献します。

— 総合安全保障部 —

[広告2]

出典: https://www.misa.vn/147167/giai-ma-cac-chien-thaut-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[インフォグラフィック] オープンバックヘッドホン、錠剤みたい](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/16/cd63f007ad404018aa504c1009ce19ba)

コメント (0)