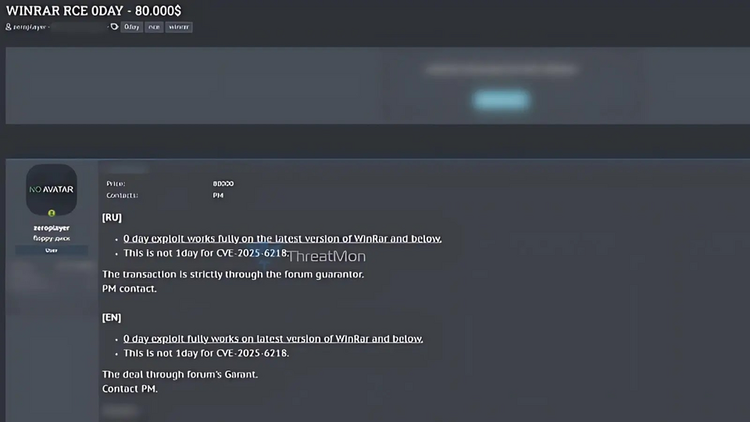

何億台ものコンピュータで使用されている人気のファイル圧縮・解凍ツールである WinRAR は、深刻なゼロデイ RCE (リモートコード実行) 脆弱性が闇市場で最高 8 万ドルで売られたため、ハッカーの標的となっている。

ここで恐ろしいのは、この脆弱性が、以前に公開された古い脆弱性 (CVE-2025-6218) のコピーではなく、誰にも知られておらず、パッチも適用されておらず、古いバージョンから新しいバージョンまで WinRAR にひっそりと存在しているまったく新しい脅威であるということです。

クリック一つでシステム全体が危険にさらされる

この脆弱性により、攻撃者は「特別に細工された」圧縮ファイルを開くだけで、被害者のシステムに悪意のあるコードを挿入することが可能になります。ファイルを実行する必要も、許可を与える必要もありません。ダブルクリックして解凍するだけで、ハッカーは制御を奪うことができます。

.rarファイルが添付されたメールを受信し、開いてみると、誕生日カードや契約書などが入っていたと想像してみてください。しかし実際には、ほんの一瞬のうちにマルウェアがバックグラウンドで静かに動作し、セキュリティレイヤーを突破していたのです。

WinRAR は個人ユーザーから企業まで幅広く使用されているため、この脆弱性に対する 8 万ドル (20 億ドン以上) の価格は高くなく、地下世界では「希少商品」であり、攻撃が検出されないことがほぼ保証されます。

プラットフォームの脆弱性

一つ注意すべき点があります。このセキュリティ上の欠陥は、最新バージョンだけでなく、複数のバージョンのWinRARに影響します。これは、最近のアップデートにおける単なるずさんなコーディングエラーではなく、アーキテクチャ上の欠陥である可能性が高いことを示唆しています。

WinRAR は数十年にわたって存在し、多くの複雑な機能を備えているため、悪者が悪用する「肥沃な土壌」となっています。

セキュリティ専門家は、このようなゼロデイ脆弱性を「セキュリティ上の悪夢」と捉えています。なぜなら、検知の兆候がなく、パッチも公開されておらず、従来の防御策も十分に効果を発揮していないからです。脆弱性がまだ公表されていない段階では、ユーザーは運命を託すしかありません。

ユーザーは何をすべきでしょうか?

WinRAR開発者がバグを確認し修正するまでの間、最良の暫定的な予防策は、不明なソース、特にメールや怪しいリンクから送られてきた圧縮ファイルを開かないようにすることです。適用できる緊急対策は以下のとおりです。

- 圧縮ファイルを開くときにサンドボックスを使用する

- 一時的にセキュリティ制御が優れた別の圧縮ツールに切り替える

- 信頼できるセキュリティアラートチャンネルを定期的に更新し監視する

サイバーセキュリティの専門家たちはこの状況を注意深く監視している。なぜなら、この脆弱性が現実世界の攻撃で悪用されると、その影響は感染した数台のコンピュータだけにとどまらないからだ。

出典: https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[インフォグラフィック] 2025年には47の製品が国家OCOPを達成する](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

コメント (0)