សកម្មភាពចារកម្មកំពុងផ្តោតលើអង្គការរដ្ឋាភិបាលក្នុងតំបន់អាស៊ី ប៉ាស៊ីហ្វិក (APAC)។ ការរកឃើញទាំងនេះត្រូវបានរៀបរាប់លម្អិតនៅក្នុងរបាយការណ៍ចុងក្រោយរបស់ Kaspersky ស្តីពីទិដ្ឋភាពគំរាមកំហែង APT (Advanced Persistent Threat) សម្រាប់ Q3 2023។

យុទ្ធនាការវាយប្រហាររបស់ពួក Hacker ទើបតែត្រូវបានរកឃើញ។

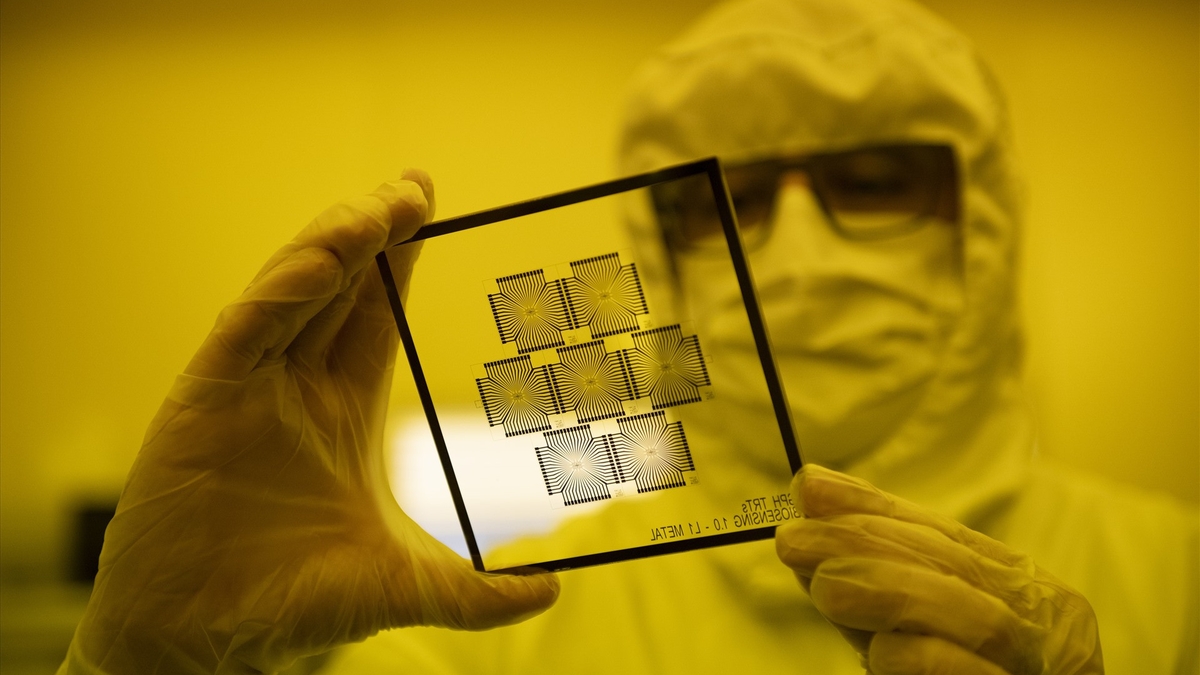

ជាពិសេស ក្រុមស្រាវជ្រាវ និងវិភាគសកលរបស់ Kaspersky (GReAT) បានរកឃើញយុទ្ធនាការចារកម្មរយៈពេលវែងដែលធ្វើឡើងដោយអ្នកវាយប្រហារដែលមិនបានរកឃើញពីមុន។ អ្នកវាយប្រហារបាននឹងកំពុងតាមដាន និងប្រមូលទិន្នន័យរសើបដោយសម្ងាត់ពីអង្គការរដ្ឋាភិបាល APAC ដោយការកេងប្រវ័ញ្ចលើ USB drives ដែលបានអ៊ិនគ្រីប ដែលត្រូវបានការពារដោយការអ៊ិនគ្រីបផ្នែករឹង ដើម្បីធានាសុវត្ថិភាពនៃការផ្ទុក និងការផ្ទេរទិន្នន័យរវាងប្រព័ន្ធកុំព្យូទ័រ។ ដ្រាយ USB ទាំងនេះត្រូវបានប្រើប្រាស់ដោយអង្គការរដ្ឋាភិបាលជុំវិញ ពិភពលោក ដែលបង្កើនលទ្ធភាពដែលអង្គការកាន់តែច្រើននឹងរងគ្រោះដោយសារការវាយប្រហារទាំងនេះនាពេលអនាគត។

យុទ្ធនាការនេះប្រើប្រាស់ម៉ូឌុលព្យាបាទផ្សេងៗ ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារទទួលបានការគ្រប់គ្រងពេញលេញលើឧបករណ៍របស់ជនរងគ្រោះ។ វាអនុញ្ញាតឱ្យពួកគេប្រតិបត្តិពាក្យបញ្ជា ប្រមូលឯកសារ និងព័ត៌មានពីម៉ាស៊ីនដែលត្រូវបានសម្របសម្រួល និងឆ្លងទៅម៉ាស៊ីនផ្សេងទៀតដោយប្រើដ្រាយ USB ដែលបានអ៊ិនគ្រីបដូចគ្នា ឬប្រភេទផ្សេងគ្នា។ លើសពីនេះទៀត APT មានជំនាញក្នុងការដាក់ពង្រាយឯកសារព្យាបាទផ្សេងទៀតនៅលើប្រព័ន្ធមេរោគ។

"ការស្រាវជ្រាវរបស់យើងបង្ហាញថាការវាយប្រហារប្រើឧបករណ៍ និងបច្ចេកទេសទំនើបៗ រួមទាំងការអ៊ិនគ្រីបកម្មវិធីដែលផ្អែកលើនិម្មិត ការទំនាក់ទំនងកម្រិតទាបជាមួយ USB drives ដោយប្រើពាក្យបញ្ជា SCSI ផ្ទាល់ និងការចម្លងដោយខ្លួនឯងតាមរយៈ USBs ដែលបានអ៊ិនគ្រីបដែលបានតភ្ជាប់។ សកម្មភាពទាំងនេះត្រូវបានអនុវត្តដោយអ្នកគំរាមកំហែងដែលមានជំនាញ និងស្មុគ្រស្មាញដែលមានចំណាប់អារម្មណ៍យ៉ាងជ្រាលជ្រៅចំពោះសកម្មភាពចារកម្មនៅក្នុងបណ្តាញសុវត្ថិភាព របស់រដ្ឋាភិបាល ជាន់ខ្ពស់ Shababush បាននិយាយ ក្រុមស្រាវជ្រាវ និងវិភាគសកលរបស់ Kaspersky (GReAT) ។

ដើម្បីទប់ស្កាត់ហានិភ័យនៃការក្លាយជាជនរងគ្រោះនៃការវាយប្រហារតាមគោលដៅ អ្នកស្រាវជ្រាវ Kaspersky ណែនាំឱ្យចាត់វិធានការដូចខាងក្រោមៈ

- ធ្វើបច្ចុប្បន្នភាពប្រព័ន្ធប្រតិបត្តិការ កម្មវិធី និងកម្មវិធីកំចាត់មេរោគរបស់អ្នកជាទៀងទាត់ ដើម្បីរក្សាការការពារពីភាពងាយរងគ្រោះដែលអាចកើតមាន និងហានិភ័យសុវត្ថិភាព។

- ប្រយ័ត្នជាមួយអ៊ីមែល សារ ឬការហៅទូរសព្ទសួររកព័ត៌មានរសើប។ ផ្ទៀងផ្ទាត់អត្តសញ្ញាណរបស់មនុស្សដែលស្នើសុំព័ត៌មានមុននឹងចែករំលែកទិន្នន័យផ្ទាល់ខ្លួន ឬចុចលើតំណភ្ជាប់ដែលគួរឱ្យសង្ស័យ។

- ផ្តល់សិទ្ធិចូលប្រើការស៊ើបការណ៍គំរាមកំហែងចុងក្រោយបំផុតសម្រាប់មជ្ឈមណ្ឌលប្រតិបត្តិការសុវត្ថិភាព (SOC) របស់អ្នក។ Kaspersky Threat Intelligence Portal គឺជាចំណុចចូលដំណើរការតែមួយរបស់ Kaspersky សម្រាប់ព័ត៌មានសម្ងាត់គំរាមកំហែង និងការវាយប្រហារតាមអ៊ីនធឺណិត។

ប្រភពតំណ

![[រូបថត] ដាណាង៖ មនុស្សរាប់រយនាក់រួមគ្នាសម្អាតផ្លូវទេសចរណ៍ដ៏សំខាន់មួយ បន្ទាប់ពីព្យុះលេខ ១៣](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

![[ស៊េរីរូបថត] ឧទ្យានជាតិ Bu Gia Map "ប្រាប់រឿង" នៃការផ្លាស់ប្តូររដូវ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/08/1762556754197_ttttttttttttttttt_20251107112659.jpeg)

Kommentar (0)