카스퍼스키에 따르면, 급속한 디지털화와 긴박한 지정학적 환경이 이 지역을 세계적인 사이버 스파이 활동의 중심지로 만들고 있습니다. 카스퍼스키의 글로벌 조사 분석팀(GReAT)은 현재 900개 이상의 지능형 지속 위협(APT) 조직과 캠페인을 추적하고 있으며, 그중 다수는 아시아 태평양 지역을 집중적으로 공략하고 있습니다.

Kaspersky의 글로벌 연구 및 분석 팀(GReAT) 보안 연구 책임자인 Noushin Shabab 여사

카스퍼스키의 글로벌 연구 및 분석 팀(GReAT) 보안 연구 책임자인 누신 샤밥 씨는 일련의 주요 사이버 스파이 그룹이 해당 지역 정부의 국가 기밀, 군사 정보 및 기타 많은 민감한 데이터를 조용히 표적으로 삼고 있다고 밝혔습니다.

가장 눈에 띄는 것은 이 지역에서 가장 공격적인 것으로 간주되는 사이드와인더(SideWinder)로, 방글라데시, 캄보디아, 베트남, 중국, 인도, 몰디브의 정부, 군대, 외교관 , 특히 해상 및 물류 부문을 표적으로 삼는 데 주력하고 있습니다. 2025년 초, 이 그룹은 악성코드가 포함된 정교한 피싱 이메일을 사용하여 남아시아 에너지 시설과 원자력 발전소로 공격 범위를 확대했습니다. 사이드와인더는 스리랑카, 네팔, 미얀마, 인도네시아, 필리핀도 표적으로 삼았습니다.

스프링 드래곤(연꽃)은 베트남, 대만, 필리핀을 중심으로 스피어피싱, 익스플로잇, 워터링 홀 공격을 감행합니다. 10년 넘게 동남아시아 정부 기관에 1,000개 이상의 악성코드를 유포했습니다.

2023년에 발견된 테트리스 팬텀은 처음에는 특수 보안 USB를 표적으로 삼았습니다. 2025년에는 BoostPlug와 DeviceCync를 추가하여 ShadowPad, PhantomNet, Ghost RAT 악성코드를 설치하도록 했습니다.

HoneyMyte는 다양한 다운로더를 통해 ToneShell 맬웨어를 사용하여 미얀마와 필리핀의 정치 및 외교 데이터를 훔치는 데 주력합니다.

ToddyCat은 2020년부터 말레이시아의 고위급 해커를 표적으로 삼아, 공개 소스 코드에 기반한 도구를 사용하여 합법적인 보안 소프트웨어를 우회하고 비밀스러운 접근을 유지해 왔습니다.

방글라데시 중앙은행 공격의 배후로 지목된 악명 높은 조직 라자루스는 여전히 심각한 위협을 가하고 있습니다. 2025년 초, 싱크홀 작전(Operation SyncHole)은 워터링 홀 공격과 타사 소프트웨어 익스플로잇을 결합하여 한국 기업을 공격했습니다. 카스퍼스키는 이노릭스 에이전트(Innorix Agent)에서 제로데이 취약점을 발견하여 최소 6곳의 주요 기업이 공격을 받았습니다.

2023년에 발견된 미스터리 엘리펀트(Mysterious Elephant)는 명령을 실행하고 파일을 조작할 수 있는 백도어를 사용하며, 드로핑 엘리펀트(Dropping Elephant), 비터(Bitter), 컨푸셔스(Confucius) 조직과 연관되어 있습니다. 2025년에는 파키스탄, 스리랑카, 방글라데시로 공격 대상을 확대했습니다.

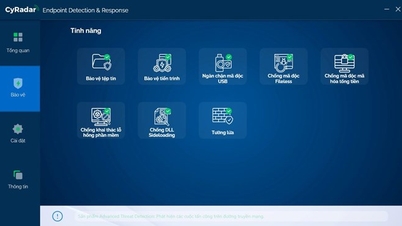

카스퍼스키는 이러한 상황에 대응하기 위해 조직이 보안 취약점을 정확하게 탐지하고, 신속하게 대응하며, 철저하게 처리할 것을 권고합니다. 몇 가지 조치는 다음과 같습니다. 모든 기기의 소프트웨어를 항상 업데이트하고, 디지털 인프라에 대한 포괄적인 보안 검토를 실시하고, EDR/XDR 수준에서 실시간 보호, 모니터링 및 대응 기능을 갖춘 Kaspersky Next 솔루션을 구축하고, Kaspersky 위협 인텔리전스 데이터를 정보 보안 팀에 제공하여 위험을 조기에 식별하고 완화하는 것입니다.

출처: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[사진] 케오 사원의 약 400년 된 보물, 투엣손 동상을 숭배하는 모습](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

![[사진] 라오스 국경일 50주년 기념 퍼레이드](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[영상] 극심한 기후변화로부터 세계유산을 보호하다](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/03/1764721929017_dung00-57-35-42982still012-jpg.webp)

댓글 (0)