이에 따라 FPT, Viettel 및 VNPT 네트워크에 속한 DrayTek Vigor 2925/2926/2927 라우터를 사용하는 많은 사용자가 WAN 연결이 끊어지고 IP가 없어서 인터넷 접속이 중단된다는 정보를 Facebook 그룹에 게시했습니다. 특히, 현재 이 제품군의 기기를 주요 라우터로 사용하는 많은 기업도 심각한 영향을 받고 있습니다.

지난 3월 7일, cybersecuritynews는 SOHO(소규모 사무실/재택 사무실) 환경에 널리 배치된 DrayTek Vigor 2925/2926/2927 라우터에서 일련의 심각한 보안 취약점이 발견되어 해당 장치가 원격 코드 실행(RCE), 서비스 거부(DoS) 공격, 자격 증명 도용의 위험에 처해 있다고 경고했습니다.

취약점의 세부 정보에 포함된 CVE-2024-51138 및 CVE-2024-51139는 URL 처리 구성 요소의 버퍼 오버플로 및 정수 오버플로로, 인증되지 않은 공격자가 원격 코드를 실행할 수 있도록 허용합니다.

다음은 인증 메커니즘의 두 가지 취약점인 CVE-2024-41335와 CVE-2024-41336입니다. 공격자는 이 취약점을 악용해 비밀번호를 훔치 거나 암호화되지 않은 텍스트로 저장된 비밀번호에 직접 액세스할 수 있습니다. 마지막으로, CVE-2024-41339는 CGI 구성의 취약점으로, 악성 커널 모듈을 업로드하여 영향을 받는 DrayTek 라우터에서 루트 권한을 얻을 수 있습니다.

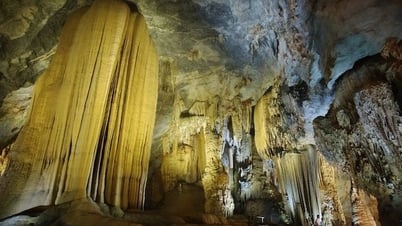

DrayTek Vigor 2925/2926 및 2927 라우터는 많은 베트남 사용자가 사용하고 있습니다.

사진: LC

FPT 사용자인 TN 씨는 3월 23일 아침에 이 문제를 발견했다고 말했습니다. 그는 "DrayTek Vigor 2925를 5년 넘게 사용해 왔지만 이런 문제는 거의 겪어보지 못했습니다. 이른 아침부터 집 안의 IP 카메라에서 네트워크 연결이 끊겼다는 메시지가 계속 나타났습니다. DrayTek 관리 페이지에 접속해 보니 가동 시간 섹션에 약 5분 후 연결이 끊겼다가 다시 0으로 돌아갔다고 나와 있었습니다. 가장 오래 지속된 시간은 약 1시간 정도였습니다."라고 말했습니다.

네트워크 테스트 기술자와의 대화에서 그는 이 오류가 FPT, VNPT, Viettel이라는 세 네트워크 모두에서 발생했으며, Virgor 2925의 오래된 펌웨어 버전에 보안 취약점이 있었고 해커가 이를 악용했을 가능성이 있다고 말했습니다. 그는 3월 23일 기술 지원팀에서 이 라우터를 사용할 때 연결이 끊어지는 경우가 많이 발생했으며, 이를 해결하는 방법은 최신 펌웨어를 설치하는 것이라고 말했습니다.

이 경우 권장되는 임시 해결책은 Vigor 2925의 펌웨어를 확인하는 것입니다. v3.8.3을 사용 중이라면 공식 웹사이트 http://fw.draytek.com.tw 에서 v3.8.4로 업데이트하세요 . 다음으로 관리자 비밀번호를 더 강력한 비밀번호로 변경하고, 기본 비밀번호는 사용하지 마세요.

출처: https://thanhnien.vn/nhieu-bo-dinh-tuyen-draytek-bi-mat-ket-noi-185250324091835776.htm

![[사진] 당·국가 지도자들, 쩐득르엉 전 대통령 방문](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/24/960db9b19102400e8df68d5a6caadcf6)

![[사진] 호치민시, 쩐득르엉 전 대통령 장례식 거행](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/24/9c1858ebd3d04170b6cef2e6bcb2019e)

댓글 (0)