ໃນ 90 ມື້ທີ່ຜ່ານມາ, Zimperium ໄດ້ກວດພົບບໍ່ຫນ້ອຍກວ່າ 600 ຕົວຢ່າງ malware ແລະ 50 "decoy" ຄໍາຮ້ອງສະຫມັກ, ສະແດງໃຫ້ເຫັນວ່າຜູ້ໂຈມຕີໄດ້ຖືກປັບປຸງຢ່າງຕໍ່ເນື່ອງແລະເພີ່ມຊັ້ນໃຫມ່ຂອງ camouflage ເພື່ອຫລີກລ່ຽງຊອບແວຄວາມປອດໄພ (Illustration: THN).

ແຮກເກີໃຊ້ເຄັດລັບທີ່ຄຸ້ນເຄີຍແຕ່ມີປະສິດທິພາບທີ່ສຸດ: ການສ້າງເວີຊັນປອມຂອງແອັບຯທີ່ນິຍົມຫຼາຍທີ່ສຸດເຊັ່ນ WhatsApp, TikTok, Google Photos ແລະ YouTube ເພື່ອຫຼອກລວງຜູ້ໃຊ້ໃຫ້ຕິດຕັ້ງພວກມັນ.

ແຄມເປນໃຊ້ການລວມກັນຂອງຊ່ອງ Telegram ແລະເວັບໄຊທ໌ phishing ເພື່ອແຜ່ລາມ malware.

ອີງຕາມການລາຍງານຈາກບໍລິສັດຄວາມປອດໄພທາງອິນເຕີເນັດ Zimperium, ລະບົບຕ່ອງໂສ້ການໂຈມຕີ ClayRat ໄດ້ຖືກຈັດຕັ້ງເປັນຢ່າງດີ.

ທໍາອິດ, ຜູ້ໃຊ້ຖືກລໍ້ລວງໃຫ້ເວັບໄຊທ໌ປອມທີ່ສັນຍາວ່າຈະສະເຫນີ "Plus" ຮຸ່ນຂອງແອັບຯທີ່ມີຄຸນສົມບັດພິເສດເຊັ່ນ YouTube Plus.

ຈາກສະຖານທີ່ເຫຼົ່ານີ້, ຜູ້ຖືກເຄາະຮ້າຍແມ່ນຖືກສົ່ງໄປຫາຊ່ອງທາງ Telegram ທີ່ຖືກຄວບຄຸມໂດຍຜູ້ໂຈມຕີ, ບ່ອນທີ່ພວກເຂົາໃຊ້ tricks ເຊັ່ນການເພີ່ມຈໍານວນການດາວໂຫຼດປອມແລະການຊຸກຍູ້ການປອມແປງເພື່ອເຮັດໃຫ້ app ມີຄວາມຫນ້າເຊື່ອຖື.

ຫຼັງຈາກນັ້ນ, ຜູ້ຖືກເຄາະຮ້າຍໄດ້ຖືກຫຼອກລວງໃຫ້ດາວໂຫລດແລະຕິດຕັ້ງໄຟລ໌ APK ທີ່ມີ malware ClayRat.

ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດ, Vishnu Pratapagiri ຂອງບໍລິສັດ Zimperium ກ່າວວ່າ "ເມື່ອຖືກເຂົ້າໄປໃນສົບຜົນສໍາເລັດ, spyware ນີ້ສາມາດລັກຂໍ້ຄວາມ SMS, ບັນທຶກການໂທ, ການແຈ້ງເຕືອນແລະຂໍ້ມູນອຸປະກອນ; ການຖ່າຍຮູບລັບໆດ້ວຍກ້ອງຖ່າຍຮູບທາງຫນ້າແລະແມ້ກະທັ້ງການສົ່ງຂໍ້ຄວາມອັດຕະໂນມັດຫຼືໂທຫາໂທລະສັບຈາກອຸປະກອນຂອງຜູ້ຖືກເຄາະຮ້າຍເອງ", Vishnu Pratapagiri ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດຂອງບໍລິສັດ Zimperium ກ່າວ.

ພາກສ່ວນທີ່ຢ້ານທີ່ສຸດຂອງ ClayRat ບໍ່ແມ່ນການລັກຂໍ້ມູນເທົ່ານັ້ນ. ຖືກອອກແບບມາເພື່ອເຮັດເລື້ມຄືນຕົວມັນເອງ, malware ຈະສົ່ງການເຊື່ອມຕໍ່ທີ່ເປັນອັນຕະລາຍໂດຍອັດຕະໂນມັດໄປຫາທຸກໆຄົນໃນບັນຊີລາຍຊື່ຕິດຕໍ່ຂອງຜູ້ຖືກເຄາະຮ້າຍ, ປ່ຽນໂທລະສັບທີ່ຕິດເຊື້ອເຂົ້າໄປໃນໂຫມດແຜ່ເຊື້ອໄວຣັດ, ອະນຸຍາດໃຫ້ຜູ້ໂຈມຕີສາມາດຂະຫຍາຍໄດ້ໂດຍບໍ່ມີການແຊກແຊງດ້ວຍຕົນເອງ.

ໃນໄລຍະ 90 ມື້ທີ່ຜ່ານມາ, Zimperium ໄດ້ກວດພົບບໍ່ຫນ້ອຍກວ່າ 600 ຕົວຢ່າງ malware ແລະ 50 ແອັບຯ "decoy", ສະແດງໃຫ້ເຫັນວ່າຜູ້ໂຈມຕີໄດ້ຖືກປັບປຸງຢ່າງຕໍ່ເນື່ອງ, ເພີ່ມຊັ້ນໃຫມ່ຂອງ camouflage ເພື່ອຫລີກລ້ຽງຊອບແວຄວາມປອດໄພ.

ເອົາຊະນະອຸປະສັກ

ສໍາລັບອຸປະກອນທີ່ໃຊ້ Android 13 ແລະສູງກວ່າທີ່ມີມາດຕະການຄວາມປອດໄພທີ່ເຂັ້ມງວດ, ClayRat ໃຊ້ເຄັດລັບທີ່ຊັບຊ້ອນກວ່າ. ແອັບທີ່ປອມແປງໃນເບື້ອງຕົ້ນປະກົດວ່າເປັນພຽງຕົວຕິດຕັ້ງທີ່ມີນ້ຳໜັກເບົາ.

ເມື່ອເປີດຕົວ, ມັນຈະສະແດງໜ້າຈໍອັບເດດ Play Store ປອມ, ໃນຂະນະທີ່ກຳລັງດາວໂຫຼດ ແລະຕິດຕັ້ງມັນແວທີ່ຖືກເຂົ້າລະຫັດຫຼັກທີ່ເຊື່ອງໄວ້ຢູ່ພາຍໃນຢ່າງງຽບໆ.

ເມື່ອຕິດຕັ້ງແລ້ວ, ClayRat ຈະຮ້ອງຂໍໃຫ້ຜູ້ໃຊ້ອະນຸຍາດໃຫ້ກາຍເປັນແອັບຯ SMS ເລີ່ມຕົ້ນເພື່ອໃຫ້ມັນສາມາດເຂົ້າເຖິງແລະຄວບຄຸມຂໍ້ຄວາມແລະບັນທຶກການໂທໄດ້ຢ່າງເຕັມສ່ວນ.

ການປະກົດຕົວຂອງ ClayRat ແມ່ນສ່ວນໜຶ່ງຂອງທ່າອ່ຽງທີ່ໜ້າເປັນຫ່ວງໃນຄວາມປອດໄພໃນທົ່ວລະບົບນິເວດ Android.

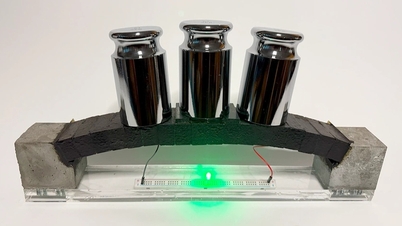

ບໍ່ດົນມານີ້, ການສຶກສາຈາກມະຫາວິທະຍາໄລ Luxembourg ຍັງໄດ້ສະແດງໃຫ້ເຫັນວ່າໂທລະສັບສະຫຼາດ Android ລາຄາຖືກຈໍານວນຫຼາຍທີ່ຂາຍໃນອາຟຣິກາມີແອັບພລິເຄຊັນທີ່ຕິດຕັ້ງໄວ້ລ່ວງຫນ້າທີ່ເຮັດວຽກດ້ວຍສິດທິພິເສດ, ສົ່ງຂໍ້ມູນການລະບຸຕົວຜູ້ໃຊ້ແລະສະຖານທີ່ໄປຫາພາກສ່ວນທີສາມຢ່າງງຽບໆ.

ກູໂກກ່າວວ່າຜູ້ໃຊ້ Android ຈະໄດ້ຮັບການປົກປ້ອງອັດຕະໂນມັດຈາກສະບັບທີ່ຮູ້ຈັກຂອງ malware ນີ້ຜ່ານ Google Play Protect, ຄຸນນະສົມບັດທີ່ຖືກເປີດໃຊ້ໂດຍຄ່າເລີ່ມຕົ້ນໃນອຸປະກອນທີ່ມີ Google Play Services.

ຢ່າງໃດກໍ່ຕາມ, ໄພຂົ່ມຂູ່ຈາກຕົວແປໃຫມ່ແລະແຫຼ່ງການຕິດຕັ້ງທີ່ບໍ່ເປັນທາງການຍັງຄົງເປັນຄໍາເຕືອນຕໍ່ຜູ້ໃຊ້ທັງຫມົດ.

ທີ່ມາ: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

(0)