ຂະບວນການຫັນເປັນດິຈິຕອນແມ່ນໂອກາດທີ່ແຕກຕ່າງກັນສໍາລັບທຸລະກິດ. ຄຽງຄູ່ກັບຂະບວນການນີ້, ພວກເຂົາປະເຊີນກັບຄວາມສ່ຽງຫຼາຍຂອງການບຸກລຸກແລະການລັກຂໍ້ມູນ. ເພື່ອປັບຕົວເຂົ້າກັບຄວາມສ່ຽງໃນສັງຄົມທີ່ມີການປ່ຽນແປງຢ່າງຕໍ່ເນື່ອງ, ທຸລະກິດຕ້ອງຮັບປະກັນຄວາມປອດໄພຂອງເຄືອຂ່າຍ, ປະກອບສ່ວນຮັບປະກັນຄວາມຍືນຍົງຕໍ່ກັບເວທີທີ່ພັດທະນາ.

ຄົ້ນພົບຊ່ອງໂຫວ່ດ້ານຄວາມປອດໄພຫຼາຍພັນອັນ

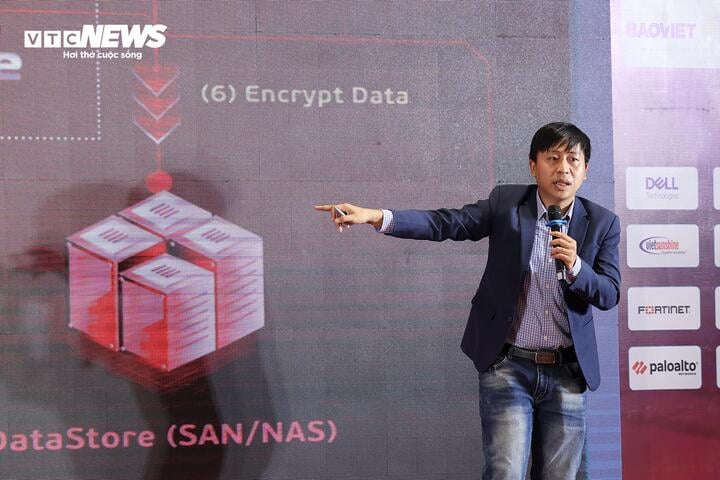

ໃນກອງປະຊຸມສຳມະນາ “ການຕອບໂຕ້ ແລະ ຟື້ນຟູລະບົບຫຼັງໄພພິບັດ” ທີ່ຈັດຂຶ້ນໃນວັນທີ 13 ພະຈິກນີ້ໂດຍອົງການພັນທະມິດຄວາມປອດໄພຂໍ້ມູນຂ່າວສານ CYSEEX, ທ່ານ ເຈີ່ນກວາງຮົ່ງ, ຮອງຫົວໜ້າກົມຮັກສາຄວາມປອດໄພ ຂໍ້ມູນຂ່າວສານ ໄດ້ຕີລາຄາວ່າ: “ ໃນຊຸມປີມໍ່ໆມານີ້, ການຊ້ອມຮົບໄດ້ຫັນປ່ຽນຈາກການເຄື່ອນໄຫວຕົວຈິງ. ປອດໄພ.

ໃນໄລຍະຈະມາເຖິງ, ການຊ້ອມຮົບຈະສຸມໃສ່ຄວາມສາມາດຕອບໂຕ້ ແລະ ຄວາມສາມາດຟື້ນຟູທີ່ຢືດຢຸ່ນ. ນັບແຕ່ປີ 2024 ເປັນຕົ້ນໄປ, ຈະບໍ່ມີການທົດສອບລະບົບອີກຕໍ່ໄປ, ແຕ່ຈະເນັ້ນໃສ່ການຝຶກອົບຮົມພະນັກງານ, ເຊິ່ງເປັນປັດໃຈຫຼັກໃນການຮັບປະກັນຄວາມປອດໄພດ້ານຂໍ້ມູນຂ່າວສານ. ຈະມີການທົດສອບໃນຄວາມເລິກແລະຄວາມເປັນຈິງຫຼາຍຂຶ້ນ.

ຜູ້ຕາງໜ້າກົມຮັກສາຄວາມໝັ້ນຄົງຂໍ້ມູນຂ່າວສານ ຍັງໄດ້ໃຫ້ສະຖິຕິໃຫ້ຮູ້ວ່າ: ໃນປີ 2023 ໄດ້ມີການຈັດຝຶກຊ້ອມ 100 ກວ່າຄັ້ງ, ດ້ວຍການເຂົ້າຮ່ວມຂອງຫຼາຍກະຊວງ, ວິສາຫະກິດ. ເຖິງ 1,200 ຊ່ອງໂຫວ່ໃນລະດັບສູງ ແລະຮ້າຍແຮງໄດ້ຖືກຄົ້ນພົບ (548 ຊ່ອງໂຫວ່ຮ້າຍແຮງ, 366 ຊ່ອງໂຫວ່ໃນລະດັບສູງ). ໃນກໍລະນີທີ່ 1,200 ຊ່ອງໂຫວ່ເຫຼົ່ານີ້ຖືກຄົ້ນພົບໂດຍແຮກເກີກ່ອນ, ຄວາມສ່ຽງຂອງການສູນເສຍຂໍ້ມູນແລະການທໍາລາຍລະບົບຈະມີຂະຫນາດໃຫຍ່ຫຼາຍ.

ທ່ານ Tran Quang Hung - ຮອງຫົວໜ້າກົມຄວາມໝັ້ນຄົງຂໍ້ມູນຂ່າວສານ (ກະຊວງຖະແຫຼງຂ່າວ ແລະ ສື່ສານ).

ການກະກຽມແລະຟື້ນຕົວຈາກເຫດການຄວາມປອດໄພທາງອິນເຕີເນັດແມ່ນມີຄວາມຈໍາເປັນເພື່ອຮັບປະກັນຄວາມປອດໄພແລະຄວາມຫມັ້ນຄົງຂອງລະບົບຂໍ້ມູນຂ່າວສານຕໍ່ກັບການໂຈມຕີທີ່ສັບສົນແລະອັນຕະລາຍທີ່ເພີ່ມຂຶ້ນ.

ການໂຈມຕີ ransomware ໃນໄລຍະມໍ່ໆມານີ້ ໄດ້ແນເປົ້າໃສ່ບຸກຄົນ ແລະທຸລະກິດໃນຫວຽດນາມ. ສະຖິຕິສະແດງໃຫ້ເຫັນວ່າໃນປີ 2023, ມີຫຼາຍກວ່າ 745,000 ອຸປະກອນໄດ້ຕິດເຊື້ອ malware, ເຮັດໃຫ້ການສູນເສຍ 716 ລ້ານ USD.

ໂດຍສະເພາະ, ຮູບແບບ ransomware-as-a-service (RaaS), ເຊິ່ງສະຫນອງ malware ເປັນບໍລິການທີ່ມີການແບ່ງປັນກໍາໄລທີ່ເພີ່ມຂຶ້ນຢ່າງໄວວາ, ໄດ້ກາຍເປັນໄພຂົ່ມຂູ່ທີ່ຮ້າຍແຮງທີ່ເຮັດໃຫ້ເກີດຄວາມເສຍຫາຍຢ່າງຫຼວງຫຼາຍຕໍ່ທຸລະກິດແລະຊຸມຊົນ ...

ທ່ານ ຫງວຽນຊວນຮ່ວາງ, ປະທານກຸ່ມ CYSEEX Alliance.

ທ່ານ ຫງວຽນຊວັນຮ່ວາງ, ປະທານກຸ່ມພັນທະມິດ CYSEEX, ຮອງປະທານສະພາບໍລິຫານບໍລິສັດຫຸ້ນສ່ວນ MISA ໃຫ້ຮູ້ວ່າ, ດ້ວຍຄຳຂວັນ “ປ້ອງກັນດີທີ່ສຸດແມ່ນບຸກໂຈມຕີ”, ປີ 2024, ພັນທະມິດໄດ້ຈັດຕັ້ງການຊ້ອມຮົບ 9 ຄັ້ງກ່ຽວກັບ 18 ລະບົບຂໍ້ມູນຂ່າວສານທີ່ສຳຄັນຂອງບັນດາສະມາຊິກພັນທະມິດ.

ໃນ 2 ປີທີ່ຜ່ານມາ, ພວກເຮົາໄດ້ເຫັນການໂຈມຕີທາງອິນເຕີເນັດຫຼາຍຄັ້ງ, ໂດຍສະເພາະການໂຈມຕີ ransomware. ການໂຈມຕີເຫຼົ່ານີ້ບໍ່ພຽງແຕ່ສົ່ງຜົນກະທົບຕໍ່ຄວາມປອດໄພຂໍ້ມູນຂ່າວສານເທົ່ານັ້ນແຕ່ຍັງລົບກວນການດຳເນີນທຸລະກິດ, ສ້າງຄວາມເສຍຫາຍຢ່າງໃຫຍ່ຫຼວງໃຫ້ແກ່ການເງິນ, ຊື່ສຽງ, ກຽດສັກສີຂອງທຸລະກິດ.

ທ່ານ ຮ່ວາງຈູງຫາຍ ແບ່ງປັນວ່າ: “ຕໍ່ໜ້າໄພອັນຕະລາຍດັ່ງກ່າວ, ການກະກຽມ ແລະ ປັບປຸງຄວາມສາມາດໃນການຕອບໂຕ້ ແລະ ຟື້ນຟູລະບົບຫຼັງໄພພິບັດແມ່ນວຽກງານຮີບດ່ວນ.

ທຸກໆທຸລະກິດແມ່ນເປົ້າຫມາຍ

ທ່ານ ຫງວຽນກົງເກື່ອງ, ຜູ້ອໍານວຍການສູນ SOC - ບໍລິສັດຄວາມປອດໄພ Cyber Viettel ຊີ້ອອກວ່າ, ບັນດາວິສາຫະກິດຂະໜາດນ້ອຍຫຼາຍແຫ່ງຍັງຄົງຕົວເອງຫຼາຍເມື່ອຄິດວ່າຈະບໍ່ແມ່ນເປົ້າໝາຍຂອງກຸ່ມແຮັກເກີ.

"ທຸລະກິດຈໍານວນຫຼາຍຄິດວ່າຖ້າພວກເຂົາບໍ່ໄດ້ຢູ່ໃນຂະແຫນງເສດຖະກິດຫຼືບໍ່ແມ່ນຂະຫນາດໃຫຍ່, ແຮກເກີຈະບໍ່ສົນໃຈພວກເຂົາ. ແນວໃດກໍ່ຕາມ, ອຸດສາຫະກໍາຫຼືບໍລິສັດຂະຫນາດໃດກໍ່ຕາມຈະກາຍເປັນເປົ້າຫມາຍການໂຈມຕີ.

ບັນດາກຸ່ມໂຈມຕີທີ່ບໍ່ໄດ້ລົງທຶນພຽງພໍຈະແນເປົ້າໝາຍໃສ່ທຸລະກິດຂະໜາດນ້ອຍເພື່ອບຸກໂຈມຕີ ແລະ ແຊກຊຶມໄດ້ງ່າຍກວ່າ, ໃນຂະນະທີ່ກຸ່ມໂຈມຕີຂະໜາດໃຫຍ່ທີ່ມີຄ່າໃຊ້ຈ່າຍໃນການດໍາເນີນງານສູງມັກຈະເລືອກບໍລິສັດໃຫຍ່ເພື່ອບຸກໂຈມຕີ, ເພື່ອຫາເງິນຈາກທຸລະກິດຫຼາຍ,” ທ່ານ ຫງວຽນກົງເກື່ອງ ແບ່ງປັນ.

ທ່ານ ຫງວຽນກົງເກື່ອງ, ຜູ້ອຳນວຍການສູນ SOC - ບໍລິສັດຄວາມປອດໄພທາງໄຊເບີ Viettel.

ອີງຕາມສະຖິຕິ, ໂດຍສະເລ່ຍ, ມັນໃຊ້ເວລາເຖິງ 275 ມື້ສໍາລັບຜູ້ໂຈມຕີທີ່ຈະເຈາະລະບົບກ່ອນທີ່ຈະກວດພົບ. ຢ່າງໃດກໍຕາມ, ນີ້ແມ່ນພຽງແຕ່ຕົວເລກສະເລ່ຍ; ບາງລະບົບໃຊ້ເວລາຫຼາຍປີເພື່ອກວດພົບ.

ໃນຄວາມເປັນຈິງ, ບໍລິສັດຂະຫນາດໃຫຍ່ໃນໂລກມີຈຸດອ່ອນດ້ານຄວາມປອດໄພແລະຖືກ hacked. ນັ້ນສະແດງໃຫ້ເຫັນວ່າມີຄວາມຕ້ອງການທີ່ຈະເອົາໃຈໃສ່ໃນການຄຸ້ມຄອງຄວາມສ່ຽງດ້ານຄວາມປອດໄພແລະຄວາມອ່ອນແອ.

ທ່ານເກື່ອງຍັງໄດ້ຊີ້ໃຫ້ເຫັນ 5 ຊ່ອງໂຫວ່ທົ່ວໄປຂອງວິສາຫະກິດທີ່ມີຄວາມນິຍົມຫຼາຍຢ່າງເຊັ່ນ: ບໍ່ປະຕິບັດການກວດກາຊ່ອງໂຫວ່ດ້ານຄວາມປອດໄພສຳລັບແອັບພລິເຄຊັນທີ່ພັດທະນາດ້ວຍຕົນເອງຫຼືນອກລະບົບ; ການໃຊ້ລະບົບປະຕິບັດການຂອງພາກສ່ວນທີສາມ ແລະແອັບພລິເຄຊັນ ແຕ່ບໍ່ໄດ້ອັບເດດແພັດເປັນປະຈໍາ.

ບັນຊີສິດທິພິເສດຖືກມອບຫມາຍໃຫ້ສິດທິທີ່ບໍ່ຈໍາເປັນຫຼາຍເກີນໄປຫຼືພະນັກງານໄດ້ອອກຈາກບໍລິສັດແຕ່ບັນຊີບໍ່ໄດ້ຖືກຖອນຄືນ; ການຕັ້ງຄ່າລະບົບເຊີບເວີຢູ່ໃນເຄືອຂ່າຍດຽວກັນ, ມັນງ່າຍທີ່ຈະເຂົ້າເຖິງເຄື່ອງແມ່ຂ່າຍຮ່ວມກັນແລະສຸດທ້າຍ, ກໍລະນີຂອງຫຼາຍລະບົບດໍາເນີນການສໍາຮອງຂໍ້ມູນອອນໄລນ໌, ດັ່ງນັ້ນເມື່ອຖືກໂຈມຕີ, ຂໍ້ມູນນີ້ຈະຖືກເຂົ້າລະຫັດທັນທີ.

ທ່ານ ເລກົງຟູ, ຮອງຜູ້ອຳນວຍການ VCERT.

ທີ່ກອງປະຊຸມ, ທ່ານເລກົງຟູ, ຮອງຜູ້ອຳນວຍການໃຫຍ່ VNCERT ແບ່ງປັນວ່າ, ເຕັກໂນໂລຊີຮັກສາຄວາມປອດໄພມີຂໍ້ຈຳກັດຫຼາຍຢ່າງ, ເພາະວ່າເຕັກນິກການບຸກໂຈມຕີແລະກິດຈະກຳປ່ຽນແປງໄວຫຼາຍແລະຍາກທີ່ຈະກວດພົບຍ້ອນການເຂົ້າລະຫັດ.

ສິ່ງທໍາອິດທີ່ຜູ້ໂຈມຕີເຮັດເມື່ອພວກເຂົາໂຈມຕີລະບົບແມ່ນການປິດລະບົບເຕືອນໄພຈາກອຸປະກອນຕິດຕາມ, ດັ່ງນັ້ນພວກເຮົາຈໍາເປັນຕ້ອງໄດ້ຈັດການສະຖານະການຢ່າງຫ້າວຫັນກ່ອນທີ່ເຫດການຈະເກີດຂື້ນ, ເພື່ອຫຼີກເວັ້ນການໂຈມຕີກາຍເປັນໄພພິບັດ, ໂດຍສະເພາະໃນຫນ່ວຍງານທີ່ມີເວທີລະບົບຂະຫນາດໃຫຍ່.

ການຄວບຄຸມລະບົບຂໍ້ມູນຂ່າວສານທັງຫມົດຂອງຜູ້ບຸກລຸກໃຊ້ເວລາດົນ, ເຖິງແມ່ນວ່າອາທິດຫຼືຫຼາຍປີ. ຂະບວນການ "ລ່າສັດ" ສໍາລັບໄພຂົ່ມຂູ່ຈະເພີ່ມການຮັບຮູ້ແລະຫຼຸດຜ່ອນເວລາທີ່ຜູ້ໂຈມຕີ "ອາໄສຢູ່" ໃນລະບົບ.

ທ່ານຫູຈີນທາວຍັງເນັ້ນໜັກເຖິງຄວາມສຳຄັນຂອງການລ່າສັດໄພຂົ່ມຂູ່ໃນການຊອກຫາໄພຂົ່ມຂູ່ດ້ານຄວາມປອດໄພທີ່ອາດເກີດຂຶ້ນ.

ນີ້ແມ່ນວິທີການເຄື່ອນໄຫວໃນການຊອກຫາສັນຍານທີ່ຮ້າຍແຮງໂດຍບໍ່ຕ້ອງອີງໃສ່ການເຕືອນໄພລ່ວງໜ້າ, ເອົາຊະນະຂໍ້ຈຳກັດຂອງເຕັກໂນໂລຊີປ້ອງກັນປະເທດດັ້ງເດີມ.

ການລ່າສັດໄພຂົ່ມຂູ່ຫຼຸດຜ່ອນໄລຍະເວລາທີ່ໄພຂົ່ມຂູ່ສາມາດຍັງຄົງຢູ່ໃນລະບົບ, ໃນຂະນະທີ່ປັບປຸງຄວາມສາມາດໃນການຕອບສະຫນອງຢ່າງໄວວາຕໍ່ກັບການໂຈມຕີທາງອິນເຕີເນັດທີ່ສັບສົນຫຼາຍຂຶ້ນ.

ທີ່ມາ

![[ພາບ] ການຕັດເນີນພູເພື່ອເຮັດທາງໃຫ້ປະຊາຊົນທີ່ຈະເດີນທາງໃນເສັ້ນທາງ 14E ທີ່ປະສົບກັບດິນເຈື່ອນ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[ວີດີໂອ] ອານຸສາວະລີ ເຫວ້ ເປີດຄືນໃໝ່ ເພື່ອຕ້ອນຮັບນັກທ່ອງທ່ຽວ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

(0)