In de afgelopen 90 dagen heeft Zimperium maar liefst 600 malware-samples en 50 'loktoepassingen' gedetecteerd. Hieruit blijkt dat aanvallers voortdurend hun camouflagetechnieken verbeteren en nieuwe lagen toevoegen om beveiligingssoftware te omzeilen (illustratie: THN).

Hackers gebruiken een bekende maar uiterst effectieve truc: het creëren van nepversies van de populairste apps, zoals WhatsApp, TikTok, Google Photos en YouTube, om gebruikers ertoe te verleiden deze te installeren.

De campagne maakt gebruik van een combinatie van Telegram-kanalen en phishingwebsites om de malware te verspreiden.

Volgens een rapport van het cybersecuritybedrijf Zimperium was de aanvalsketen van ClayRat zeer goed georkestreerd.

Eerst worden gebruikers gelokt naar nepwebsites die beloven ‘Plus’-versies van de app aan te bieden met premiumfuncties zoals YouTube Plus.

Via deze sites worden slachtoffers doorgestuurd naar Telegram-kanalen die door de aanvallers worden beheerd. Daar gebruiken ze trucs zoals het kunstmatig opblazen van downloadaantallen en het verspreiden van valse getuigenissen om de app betrouwbaar te laten lijken.

Vervolgens wordt het slachtoffer misleid, zodat hij een APK-bestand downloadt en installeert dat de ClayRat-malware bevat.

"Zodra deze spyware succesvol is geïnfiltreerd, kan deze sms-berichten, oproeplogboeken, meldingen en apparaatgegevens stelen, stiekem foto's maken met de camera aan de voorkant en zelfs automatisch berichten versturen of bellen vanaf het apparaat van het slachtoffer zelf", aldus cybersecurity-expert Vishnu Pratapagiri van Zimperium Company.

Het engste aan ClayRat is niet alleen de datadiefstal. De malware is ontworpen om zichzelf te repliceren en stuurt automatisch schadelijke links naar iedereen in de contactenlijst van het slachtoffer. Hierdoor verandert de geïnfecteerde telefoon in een virusverspreidende node, waardoor aanvallers zonder handmatige tussenkomst kunnen opschalen.

In de afgelopen 90 dagen heeft Zimperium maar liefst 600 malware-samples en 50 'lok'-apps gedetecteerd. Hieruit blijkt dat aanvallers hun software voortdurend verbeteren en nieuwe camouflagelagen toevoegen om beveiligingssoftware te omzeilen.

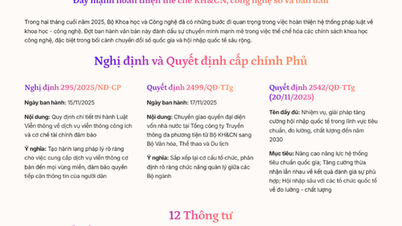

Het overwinnen van barrières

Voor apparaten met Android 13 en hoger met strengere beveiligingsmaatregelen gebruikt ClayRat een geavanceerdere truc: de nep-app verschijnt in eerste instantie als een eenvoudig installatieprogramma.

Bij de lancering wordt een vals Play Store-updatescherm getoond, terwijl de belangrijkste versleutelde malware die erin verborgen zit, in stilte wordt gedownload en geïnstalleerd.

Nadat ClayRat is geïnstalleerd, vraagt het de gebruiker om toestemming om de standaard-sms-app te worden, zodat de app volledige toegang heeft tot berichten en oproeplogboeken en deze kan beheren.

De opkomst van ClayRat is onderdeel van een zorgwekkende trend op het gebied van beveiliging in het Android-ecosysteem.

Uit een recent onderzoek van de Universiteit van Luxemburg blijkt bovendien dat veel goedkope Android-smartphones die in Afrika worden verkocht, vooraf geïnstalleerde applicaties hebben die met hoge privileges werken en in stilte de identificatie- en locatiegegevens van gebruikers naar derden sturen.

Google heeft aangegeven dat Android-gebruikers automatisch worden beschermd tegen bekende versies van deze malware via Google Play Protect, een functie die standaard is ingeschakeld op apparaten met Google Play Services.

De dreiging van nieuwe varianten en niet-officiële installatiebronnen blijft echter een waarschuwing voor alle gebruikers.

Bron: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

![[Foto] Dan Mountain Ginseng, een kostbaar geschenk van de natuur aan het Kinh Bac-land](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F11%2F30%2F1764493588163_ndo_br_anh-longform-jpg.webp&w=3840&q=75)

Reactie (0)