Beveiligingsexperts hebben zojuist een schadelijke campagne ontdekt die wereldwijd OTP-codes op Android-apparaten steelt door malware te infecteren via duizenden Telegram-bots.

Onderzoekers van beveiligingsbedrijf Zimperium ontdekten de schadelijke campagne en volgen deze sinds februari 2022. Ze melden dat ze minstens 107.000 verschillende malware-samples hebben gedetecteerd die verband houden met de campagne.

De malware volgt berichten met OTP-codes van meer dan 600 wereldwijde merken, waarvan sommige honderden miljoenen gebruikers hebben. Het motief van de hackers is financieel.

|

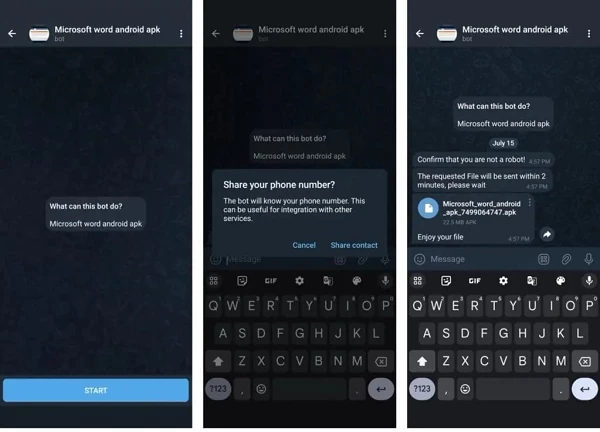

| Telegram-bot vraagt gebruikers om telefoonnummer op te geven om APK-bestand te verzenden |

Volgens Zimperium wordt sms-stealermalware verspreid via kwaadaardige advertenties of Telegram-bots, die automatisch met slachtoffers communiceren. Hackers gebruiken twee scenario's om aan te vallen.

In het eerste geval wordt het slachtoffer misleid om toegang te krijgen tot nep-Google Play-sites. In het andere geval belooft de Telegram-bot gebruikers illegale Android-apps te bieden, maar eerst moeten ze een telefoonnummer opgeven om het APK-bestand te ontvangen. Deze bot gebruikt dat telefoonnummer om een nieuw APK-bestand te maken, zodat hackers het slachtoffer in de toekomst kunnen volgen of aanvallen.

Zimperium meldde dat de kwaadaardige campagne 2600 Telegram-bots gebruikte om verschillende Android APK's te promoten, aangestuurd door 13 Command & Control-servers. De slachtoffers waren verspreid over 113 landen, maar de meesten kwamen uit India en Rusland. Ook in de VS, Brazilië en Mexico vielen slachtoffers. Deze aantallen schetsen een verontrustend beeld van de grootschalige en zeer geavanceerde operatie achter de campagne.

Deskundigen ontdekten dat de malware onderschepte sms-berichten doorstuurde naar een API-eindpunt op de website 'fastsms.su'. Deze website verkoopt toegang tot virtuele telefoonnummers in het buitenland, die gebruikt kunnen worden om online platforms en diensten te anonimiseren en te authenticeren. Het is waarschijnlijk dat geïnfecteerde apparaten zonder medeweten van het slachtoffer zijn misbruikt.

Door toegang tot sms-berichten te verlenen, geven slachtoffers malware bovendien de mogelijkheid om sms-berichten te lezen en gevoelige informatie te stelen, waaronder eenmalige wachtwoorden (OTP's) tijdens accountregistratie en tweefactorauthenticatie. Hierdoor kunnen slachtoffers hun telefoonrekening zien stijgen of onbewust betrokken raken bij illegale activiteiten die te herleiden zijn tot hun apparaten en telefoonnummers.

Om te voorkomen dat u in de valkuil van kwaadwillenden trapt, moeten Android-gebruikers geen APK-bestanden buiten Google Play downloaden, geen toegang verlenen aan niet-gerelateerde applicaties en ervoor zorgen dat Play Protect op het apparaat is ingeschakeld.

Bron: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[Foto] Heuvels worden gekapt om ruimte te maken voor mensen die op route 14E reizen, die te maken heeft gehad met aardverschuivingen.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Video] Hue Monumenten heropenen om bezoekers te verwelkomen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

![Dong Nai OCOP-transitie: [Deel 2] Het openen van een nieuw distributiekanaal](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

Reactie (0)