En advarsel om ransomware som krypterer data og krever løsepenger har nettopp blitt delt av ekspert Vu Ngoc Son, leder for teknologiforskningsavdelingen i National Cybersecurity Association.

Mer spesifikt, ifølge Vu Ngoc Son, har det i løpet av de siste to ukene skjedd en rekke doble utpressingsangrep med ransomware, og dette vil sannsynligvis være hovedtrenden for cyberangrep i 2024. De siste ofrene for denne typen angrep inkluderer Schneider Electric, Kansas City Public Transportation Authority (USA), British Library og ESO Solutions (USA).

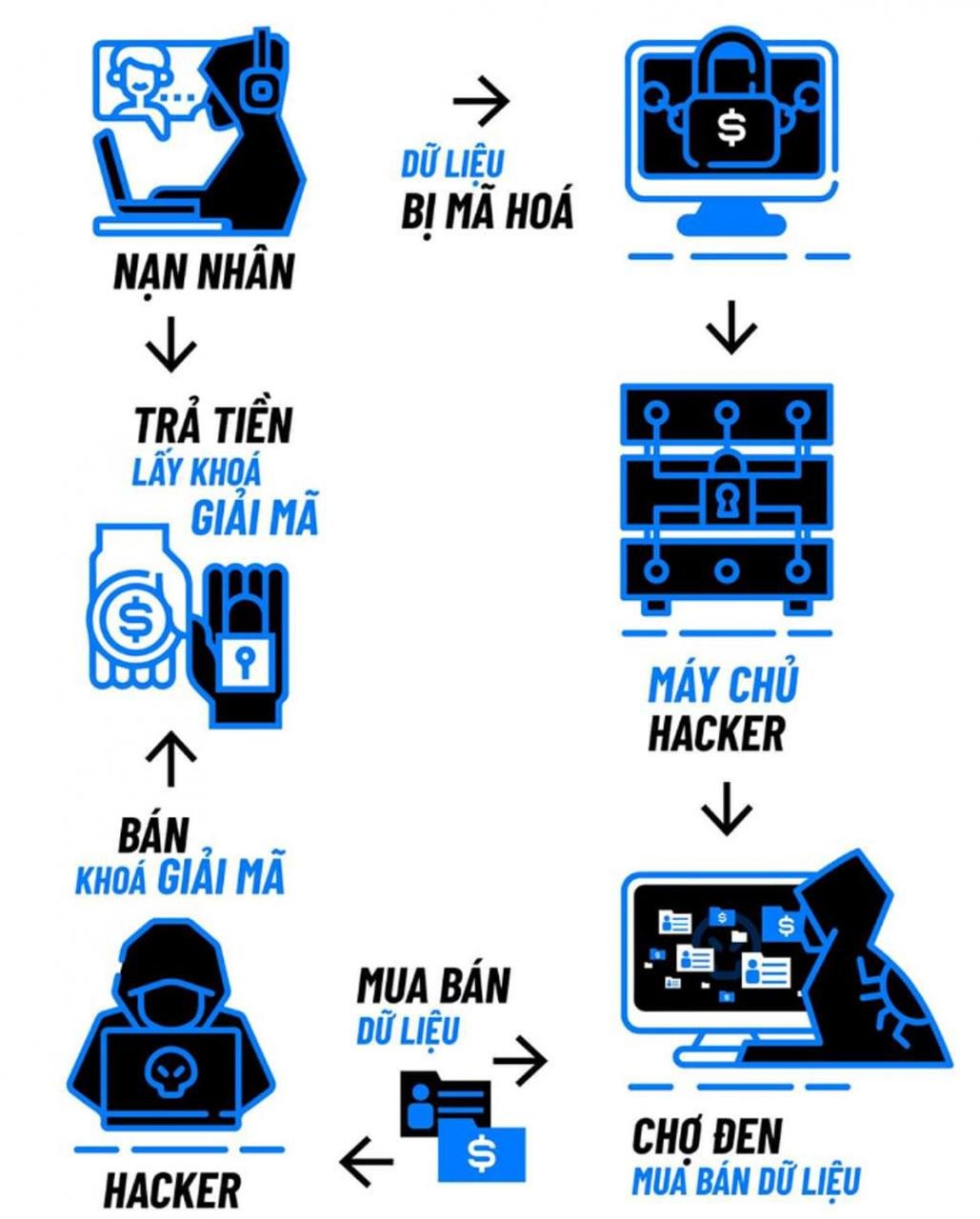

For å forklare denne typen cyberangrep ytterligere, analyserte eksperter fra National Cybersecurity Association at ransomware, som krypterer data og krever løsepenger, er en form for «terrorangrep» mot ofrene.

Følgelig vil offerets datasystemer først bli trege ettersom alle data vil være utilgjengelige på grunn av kryptering. Offeret vil bli tvunget til å betale løsepenger for å gjenopprette dekrypteringsnøkkelen. Deretter kan hackeren selge disse dataene på svartebørsen, noe som skaper en risiko for datainnbrudd. Dataene som selges kan inneholde sensitiv informasjon som kan påvirke offerets virksomhet og produksjonsdrift.

I Vietnam, selv om det ikke er registrert noen offisielle tilfeller av doble ransomware-angrep i det siste, må systemadministratorer være ekstremt årvåkne fordi perioden før og under kinesisk nyttårsferie alltid er en favoritttid for hackere. I løpet av denne tiden er systemene ofte "nede" i lengre perioder, og administratorer er ikke konstant på vakt som vanlig. Angrep er vanskeligere å oppdage, og responstidene på hendelser er lengre på grunn av manglende evne til å mobilisere ressurser så raskt som normalt.

Ifølge NCS-rapporten ble det også rapportert om en rekke ransomware-angrep i 2023 med alvorlige konsekvenser. Opptil 83 000 datamaskiner og servere ble rapportert angrepet av ransomware, en økning på 8,4 % sammenlignet med 2022.

Spesielt i fjerde kvartal 2023 økte antallet løsepengevirusangrep kraftig, og oversteg gjennomsnittet for de tre første kvartalene med 23 %. Flere kritiske infrastrukturer rapporterte også løsepengevirusangrep i denne perioden. Antallet løsepengevirusvarianter som dukket opp i 2023 var 37 500, en økning på 5,7 % sammenlignet med 2022.

Ifølge den nylig utgitte rapporten fra 2023 om informasjonssikkerhetsrisikoer i Vietnam, registrerte Viettel Cyber Securitys tekniske system minst ni ransomware-angrep rettet mot store selskaper og organisasjoner i Vietnam. Disse angrepene krypterte hundrevis av GB med data og presset minst 3 millioner dollar, noe som forårsaket betydelig forstyrrelse og skade for de målrettede selskapene og organisasjonene.

Trenden med «løsepengevirus som en tjeneste» øker og fokuserer på bedriftsorganisasjoner. Sektorene som ble mest rammet av løsepengevirus i 2023 var store organisasjoner og bedrifter, spesielt innen bank, finans, forsikring og energi.

Viettels cybersikkerhetseksperter mener også at økningen i ransomware-angrep på bedrifter og organisasjoner er en av de fire viktigste teknologi- og informasjonssikkerhetstrendene i Vietnam i 2024. Bedrifter over hele verden og i Vietnam kan alle bli ofre for ransomware. De største sårbarhetene som fører til ransomware-angrep på organisasjoner fokuserer ofte på menneskelige ressurser, programvaresårbarheter og digitale eiendeler på internett, som nettsteder og applikasjoner.

Tiltak bedrifter kan iverksette for å beskytte organisasjonene sine mot ransomware-angrep inkluderer: Fokus på opplæring av ansatte, økt bevissthet om angrep via phishing-e-poster, forbedring av identifisering av phishing-svindel og iverksetting av innledende tiltak mot mistenkelige filer; Bruk av datagjenoppretting og sikkerhetskopieringsløsninger for å sikre dataintegritet i tilfelle et krypteringsangrep.

I tillegg må bedrifter forbedre bruken av løsninger for overvåking av informasjonssikkerhet, som trusselinformasjon, raskt identifisere angrepssituasjoner og reagere proaktivt, fokusere på å håndtere digitale eiendeler og sårbarheter, sørge for at kritisk programvare og sårbarhetsoppdateringer oppdateres regelmessig, minimere overflateangrep og implementere løsninger for å beskytte data og tilgang gjennom flere lag med autentisering.

Samtidig er det nødvendig å utvikle en systemomfattende informasjonssikkerhetsplan, kontinuerlig overvåke informasjonssikkerheten og forberede seg på hendelsesrespons, inkludert beskyttelsesløsninger på ulike lag, prosedyrer for håndtering og respons på hendelser, og løsninger når systemet blir et mål for angrep.

[annonse_2]

Kilde

![[Bilde] Lekkede bilder før gallaen for Community Action Awards 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Foto] Statsminister Pham Minh Chinh mottar Laos utdannings- og idrettsminister Thongsalith Mangnormek](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Foto] Statsminister Pham Minh Chinh mottar guvernøren i Tochigi-provinsen (Japan)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Live] Galla for lokalsamfunnsaksjoner 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Foto] Statsminister Pham Minh Chinh deltar på Vietnam Economic Forum 2025](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/16/1765893035503_ndo_br_dsc-8043-jpg.webp)

Kommentar (0)