Tallrike ransomware-angrepsgrupper retter seg mot systemer i Vietnam.

Data registrert fra de tekniske systemene til det nasjonale senteret for cybersikkerhetsovervåking (NCSC) underlagt avdelingen for informasjonssikkerhet (informasjons- og kommunikasjonsdepartementet) samt det nasjonale senteret for cybersikkerhet under A05 ( departementet for offentlig sikkerhet ) indikerer alle at ransomware-angrepsgrupper i den siste tiden har fokusert angrepene sine mot vietnamesiske organisasjoner og bedrifter.

Siden slutten av mars, mens løsepengevirusangrep på informasjonssystemer i Vietnam har vært økende, kunngjorde cybersikkerhetsavdelingen 6. april at løsepengevirusangrep rettet mot etater, organisasjoner og bedrifter i Vietnam nå dukker opp i cyberspace.

NCSCs overvåkingssystem bemerket også at ransomware-angrepsgrupper fokuserer mer på organisasjoner som opererer innen finans-, bank-, energi- og telekommunikasjonssektoren. Faktisk har ransomware-angrep på systemene til flere vietnamesiske bedrifter de siste dagene forårsaket skade på eiendeler, påvirket merkevareomdømmet og spesielt forstyrret forretningsdriften til disse enhetene.

I forbindelse med seminaret «Forebygging av ransomware-angrep» som ble holdt 5. april, uttalte Pham Thai Son, visedirektør i NCSC, at gjennom analyse og identifisering av årsakene til og målene for nylige angrep på informasjonssystemer i Vietnam, har cybersikkerhetsavdelingen funnet ut at mange forskjellige angrepsgrupper retter seg mot systemene til innenlandske organisasjoner og bedrifter, som Lockbit, Blackcat, Mallox, osv.

Representanter fra NCSC uttalte også at selv om ransomware-angrep har eksistert lenge, er nivået av raffinement, kompleksitet og profesjonalitet hos disse angrepsgruppene nå mye høyere enn før. Samtidig, selv om Vietnam akselererer sin digitale transformasjon og mange aktiviteter flyttes til det digitale miljøet, sikrer mange innenlandske organisasjoner og bedrifter fortsatt ikke informasjonssystemene sine tilstrekkelig, noe som gjør dem til enkle mål for hackergrupper.

Pham Thai Son fortalte også at informasjonssikkerhetsavdelingen regelmessig og kontinuerlig utsteder advarsler om nye sårbarheter og nye angrepstrender til etater, organisasjoner og bedrifter, slik at de kan oppdatere og rette opp feil raskt. I realiteten har imidlertid mange organisasjoner og bedrifter ikke egentlig lagt vekt på å håndtere disse problemene, og de har heller ikke investert tilstrekkelig for å sikre informasjonssikkerhet.

Ifølge statistikk har mer enn 33 % av informasjonssystemene til statlige etater ennå ikke fullført godkjenningen av sikkerhetsnivåene for informasjonssystemer, mer enn 7 år siden loven om cybersikkerhet og dekret 85 om å sikre informasjonssystemsikkerhet i henhold til sikkerhetsnivåer trådte i kraft, og andelen systemer som har implementert beskyttelsestiltak fullt ut i henhold til det foreslåtte sikkerhetsnivået, er enda lavere, bare rundt 20 %.

Representanter fra det nasjonale senteret for cybersikkerhet, avdeling A05, delte samme syn og uttalte: Cybersikkerhetssituasjonen i Vietnam blir stadig mer kompleks, med en høyere frekvens av angrep og større tap. For omtrent 2–3 år siden ble hackere som stjal 40–50 milliarder VND ansett som et betydelig beløp, men nå er det cyberangrep som forårsaker tap på opptil 200 milliarder VND.

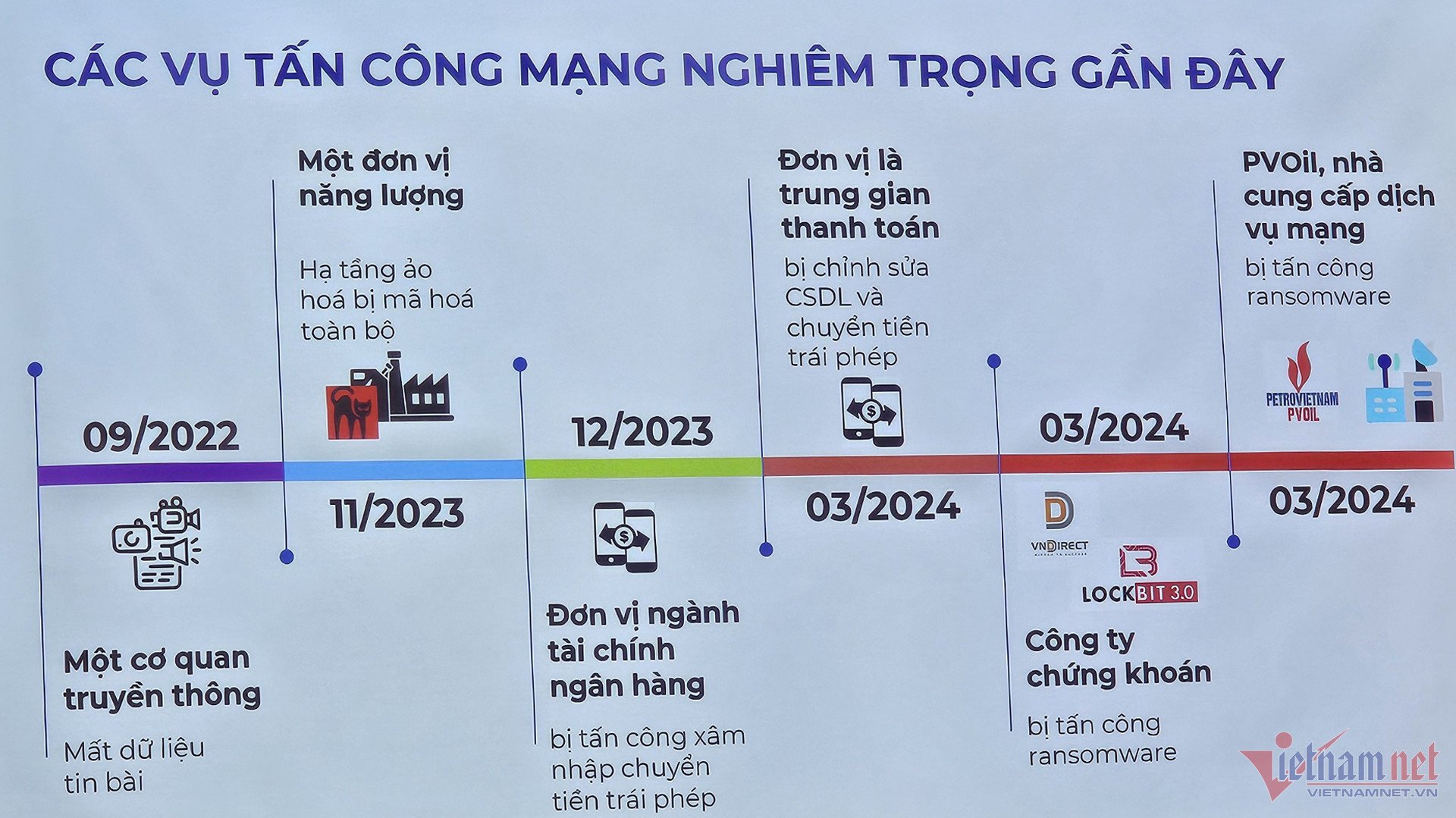

En representant fra det nasjonale senteret for cybersikkerhet understreket at Vietnam aktivt gjennomgår digital transformasjon, men at mange organisasjoner ikke har viet tilstrekkelig oppmerksomhet til cybersikkerhet, og påpekte også flere alvorlige angrep på enheter innen media, energi, finans, bank, betalingsformidlere og verdipapirsektoren som fant sted i Vietnams cyberspace fra september 2022 til april 2024, med en økning i omfang og hyppighet av angrep.

Å betale løsepenger for data vil skape en dårlig presedens.

Det er verdt å merke seg at til tross for at de deler den vanlige vurderingen av den ekstreme faren ved ransomware-angrep – at når data først er kryptert, er det praktisk talt ingen sjanse for dekryptering, med en gjenopprettingsrate nær null – anbefaler eksperter fortsatt at etater og organisasjoner ikke betaler hackere for å løsepenge krypterte data.

Representanter fra National Cybersecurity Center uttalte at alle parter involvert i det globale initiativet mot løsepengevirus er enige om behovet for å oppfordre enheter til ikke å betale, da dette ville skape etterspørsel og oppmuntre cyberangrepsgrupper til å fokusere angrepene sine mer intenst.

«Hvis organisasjoner forblir motstandsdyktige i møte med angrep, vil motivasjonen til hackergrupper avta. I mars i fjor betalte et selskap i Vietnam løsepenger for å gjenopprette systemet sitt. Vi advarte om at dette ville sette en dårlig presedens for det selskapet og andre virksomheter i markedet. For øyeblikket finnes det ingen spesifikke forskrifter, så hvorvidt man skal betale løsepenger for data eller ikke, er fortsatt et valg for bedrifter og organisasjoner», delte en representant fra National Cybersecurity Center.

I en samtale med en VietNamNet- reporter om dette problemet uttalte ekspert Vu Ngoc Son, teknisk direktør i NCS Company, også: Den generelle trenden over hele verden er å prøve å ikke betale løsepenger til hackere, for å unngå å sette en dårlig presedens, fordi denne handlingen kan oppmuntre hackere til å angripe andre mål innenlands eller oppmuntre andre hackergrupper til å fortsette å angripe bedrifter og organisasjoner som betaler løsepenger.

Det generelle rådet fra myndigheter og eksperter er at bedrifter og organisasjoner bør «forebygge heller enn å kjempe» når de står overfor ransomware-angrep. I «Håndboken om å forebygge og redusere risikoer fra ransomware-angrep», utgitt 6. april, anbefalte cybersikkerhetsavdelingen ni tiltak som bedrifter proaktivt kan iverksette for å forhindre denne farlige typen angrep.

[annonse_2]

Kilde

![[Foto] To fly landet og tok av på Long Thanh lufthavn.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F15%2F1765808718882_ndo_br_img-8897-resize-5807-jpg.webp&w=3840&q=75)

Kommentar (0)