W związku z tym Departament Bezpieczeństwa Cybernetycznego i Zapobiegania Przestępczości z Wykorzystaniem Technologii High-Tech (Policja Miasta Hanoi ) odkrył złośliwe oprogramowanie Valley RAT powiązane z adresem serwera sterującego (C2): 27.124.9.13, port 5689, ukryte w pliku o nazwie „DRAFT RESOLUTION OF THE CONGRESS.exe”.

Podmioty wykorzystywały zbieranie opinii na temat projektów dokumentów, które miały zostać przedłożone Kongresowi, aby nakłonić użytkowników do zainstalowania i wykonania niebezpiecznych działań, takich jak kradzież poufnych informacji, przywłaszczenie sobie kont osobistych, kradzież dokumentów i rozprzestrzenianie złośliwego oprogramowania na inne komputery.

Wyniki analizy pokazują, że po zainstalowaniu się na komputerze użytkownika złośliwe oprogramowanie będzie automatycznie uruchamiać się przy każdym uruchomieniu komputera, łącząc się ze zdalnym serwerem kontrolowanym przez hakerów i stamtąd kontynuując wykonywanie wyżej wymienionych niebezpiecznych działań.

Rozszerz zakres przeglądu i wykryj inne złośliwe pliki połączone z serwerem C2, które ostatnio zostały rozpowszechnione przez hakerów: FINANCIAL REPORT2.exe lub BUSINESS INSURANCE PAYMENT.exe; GOVERNMENT URGENT DISPATCH.exe; TAX DECLARATION SUPPORT.exe; PARTY ACTIVITY EVALUATION DISPATCH.exe lub AUTHORIZATION FORM.exe; MINUTES OF REPORT FOR THE THIRD QUARTER.exe.

Aby zapobiegać cyberprzestępstwom, Departament Bezpieczeństwa Cybernetycznego i Zapobiegania Przestępczości Związanej z Zaawansowanymi Technologiami zaleca zachowanie czujności i nie pobieranie, instalowanie ani nie otwieranie plików nieznanego pochodzenia (zwłaszcza plików wykonywalnych z rozszerzeniami .exe, .dll, .bat, .msi, ...).

Sprawdź system informatyczny jednostki i lokalizacji pod kątem podejrzanych plików. W przypadku zauważenia incydentu odizoluj zainfekowaną maszynę, odłącz ją od internetu i zgłoś problem do Krajowego Centrum Cyberbezpieczeństwa w celu uzyskania wsparcia.

Przeskanuj cały system najnowszym oprogramowaniem zabezpieczającym (EDR/XDR), które może wykryć i usunąć ukryte złośliwe oprogramowanie.

Zalecane zastosowanie: Avast, AVG, Bitdefender (wersja darmowa) lub najnowszy zaktualizowany program Windows Defender (bezpłatna wersja programu Kaspersky jeszcze nie wykryła tego złośliwego oprogramowania).

Oprócz tego wykonaj skanowanie ręczne: sprawdź w Eksploratorze procesów, czy widzisz proces bez podpisu cyfrowego lub o fałszywej nazwie pliku tekstowego.

Sprawdź tcpview, aby zobaczyć połączenie sieciowe. Jeśli wykryje połączenie z adresem IP 27[.]124[.]9[.]13, należy je natychmiast obsłużyć.

Administratorzy muszą pilnie zablokować zaporę sieciową, uniemożliwiając dostęp do złośliwego adresu IP 27.124.9.13.

Source: https://baovanhoa.vn/nhip-song-so/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dai-bieu-toan-quoc-lan-thu-xiv-cua-dang-181494.html

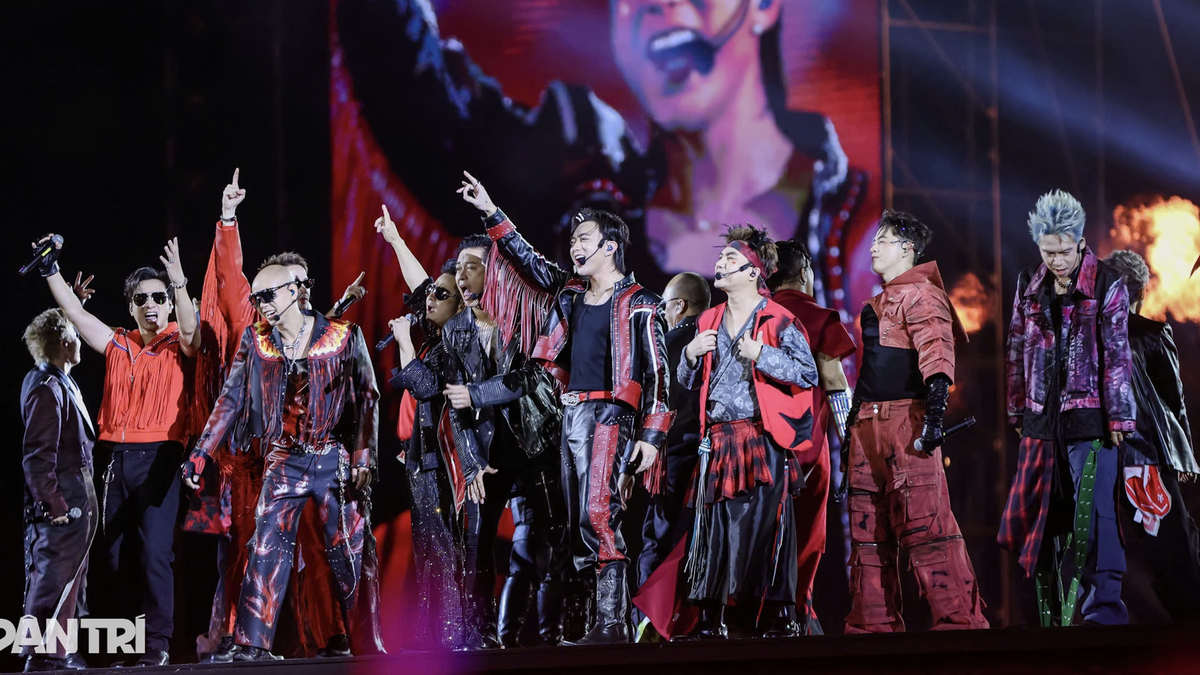

![[Zdjęcie] Akcja dla społeczności opowiada historie o nieustających podróżach – zarówno intymnych, jak i wspaniałych, a jednocześnie cichych i zdecydowanych](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763179022035_ai-dai-dieu-5828-jpg.webp)

Komentarz (0)