Wykorzystując działania polegające na zbieraniu uwag do projektów dokumentów, które miały zostać przedstawione na XIV Krajowym Zjeździe Partii, przestępcy zainstalowali złośliwe oprogramowanie w celu przeprowadzania działań sabotażowych i kradzieży danych informacyjnych.

W wyniku prac nad zrozumieniem sytuacji Departament Bezpieczeństwa Cybernetycznego i Zapobiegania Przestępczości z Wykorzystaniem Technologii Wysokiej Jakości Policji Miasta Hanoi odkrył złośliwe oprogramowanie Valley RAT łączy się z adresem serwera sterującego (C2): 27.124.9.13, port 5689, ukrytym w pliku o nazwie „DRAFT RESOLUTION CONGRESSION.exe”. Podmioty wykorzystują zbieranie opinii na temat projektów dokumentów przedkładanych Kongresowi, aby nakłonić użytkowników do zainstalowania i wykonania niebezpiecznych działań, takich jak kradzież poufnych informacji, przywłaszczenie kont osobistych, kradzież dokumentów i rozprzestrzenianie złośliwego oprogramowania na inne komputery.

Wyniki analizy pokazują, że złośliwe oprogramowanie, po zainstalowaniu na komputerze użytkownika, uruchamia się automatycznie przy każdym uruchomieniu komputera, łącząc się z serwerem zdalnego sterowania kontrolowanym przez hakera, kontynuując w ten sposób wykonywanie powyższych niebezpiecznych działań. Rozszerzając analizę, wykryto inne pliki złośliwego oprogramowania połączone z serwerem C2, które haker ostatnio rozprzestrzenił:

(1) FINANCIAL REPORT2.exe lub BUSINESS INSURANCE PAYMENT.exe

(2) PILNE OFICJALNE KOMUNIKAT RZĄDU.exe

(3) WSPARCIE DEKLARACJI PODATKOWEJ.exe

(4) OFICJALNY DOKUMENT OCENIAJĄCY DZIAŁALNOŚĆ STRON.exe lub FORMULARZ AUTORYZACJI.exe

(5) PROTOKÓŁ Z RAPORTU ZA TRZECI KWARTAŁ.exe

Aby zapobiegać przestępczości z wykorzystaniem zaawansowanych technologii, Departament Bezpieczeństwa Cybernetycznego i Zapobiegania Przestępczości z Wykorzystaniem Zaawansowanych Technologii, Policja Hanoi polecać ludziom:

- Zachowaj czujność, nie pobieraj, nie instaluj ani nie otwieraj plików nieznanego pochodzenia (zwłaszcza plików wykonywalnych z rozszerzeniami .exe, .dll, .bat, .msi,...).

- Sprawdź system informatyczny jednostki i lokalizacji w celu wykrycia podejrzanych plików. W przypadku zarejestrowania incydentu odizoluj zainfekowaną maszynę, odłącz internet i zgłoś sprawę do Krajowego Centrum Cyberbezpieczeństwa w celu uzyskania wsparcia.

- Przeskanuj cały system najnowszym, zaktualizowanym oprogramowaniem zabezpieczającym (EDR/XDR), które może wykrywać i usuwać ukryte złośliwe oprogramowanie. Zalecane użycie: Avast, AVG, Bitdefender (wersja darmowa) lub najnowszy, zaktualizowany program Windows Defender.

Uwaga: Bezpłatna wersja programu Kaspersky jeszcze nie wykryła tego złośliwego oprogramowania.

- Skanowanie ręczne:

+ Sprawdź w Process Explorerze, czy proces nie ma podpisu cyfrowego lub ma fałszywą nazwę pliku tekstowego.

+ Sprawdź tcpview, aby zobaczyć połączenie sieciowe - jeśli zostanie wykryte połączenie z adresem IP 27[.]124[.]9[.]13, należy się nim natychmiast zająć.

- Administratorzy muszą pilnie zablokować zaporę sieciową, uniemożliwiając dostęp do złośliwego adresu IP 27.124.9.13.

Source: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Zdjęcie] Panorama finałowej rundy nagród Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

![[Zdjęcie] Premier Pham Minh Chinh spotyka się z przedstawicielami wybitnych nauczycieli](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

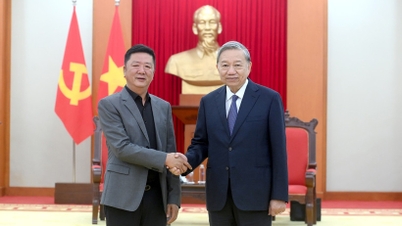

![[Zdjęcie] Sekretarz generalny To Lam przyjmuje wiceprezesa Luxshare-ICT Group (Chiny)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

Komentarz (0)