Ekspert Vu Ngoc Son, szef działu badań technologicznych w National Cybersecurity Association, właśnie udostępnił ostrzeżenie dotyczące ransomware, które szyfruje dane i żąda okupu.

Według Vu Ngoc Sona, w ciągu ostatnich dwóch tygodni doszło do serii podwójnych ataków ransomware z wymuszeniami i prawdopodobnie będzie to główny trend cyberataków w 2024 roku. Wśród najnowszych ofiar tego typu ataków znalazły się Schneider Electric, Kansas City Public Transportation Authority (USA), British Library i ESO Solutions (USA).

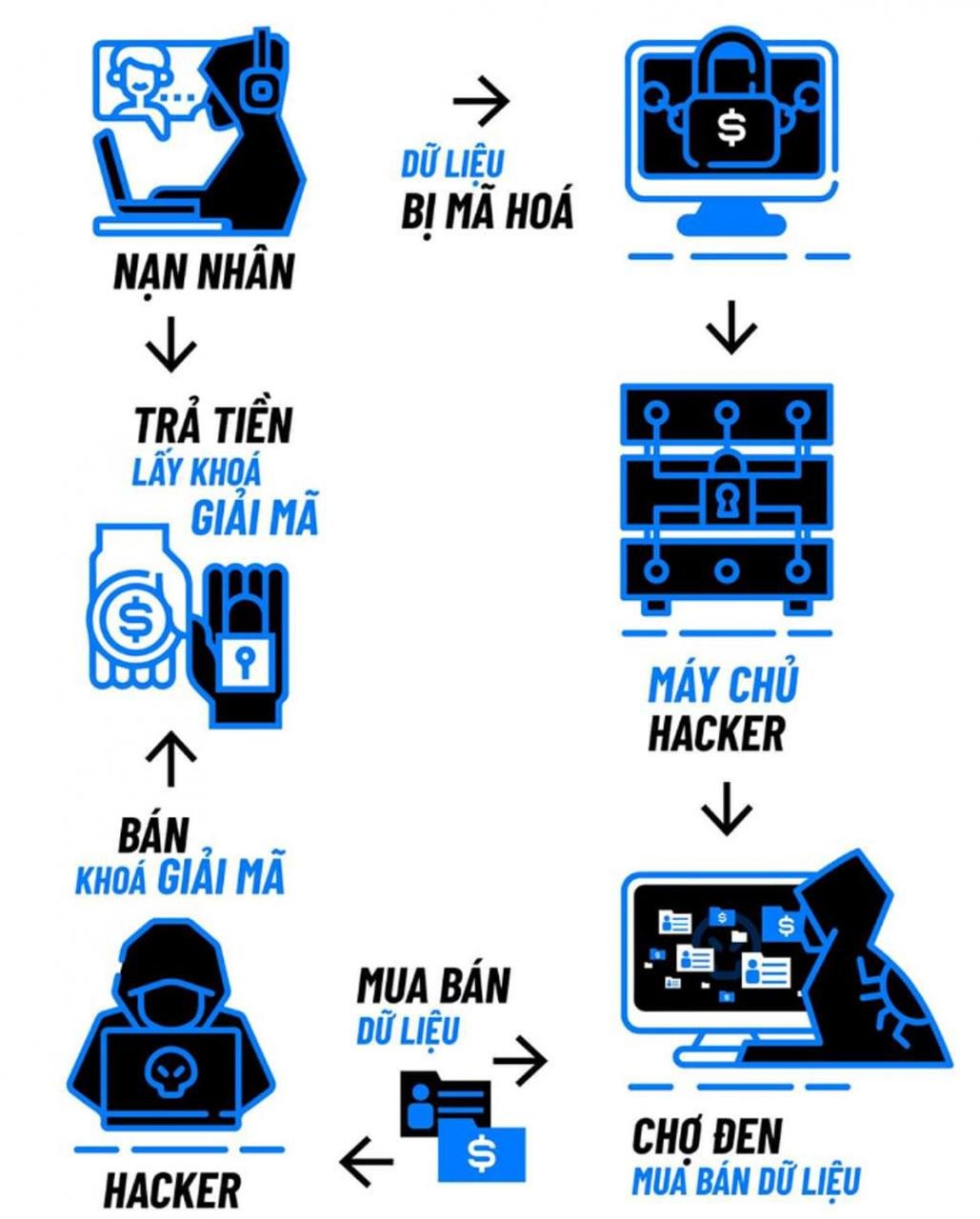

Dokładniej wyjaśniając ten typ cyberataku, eksperci z National Cybersecurity Association stwierdzili, że ransomware, czyli oprogramowanie szyfrujące dane i żądające okupu, jest formą ataku „terrorystycznego” na swoje ofiary.

W związku z tym systemy komputerowe ofiary najpierw staną się powolne, ponieważ wszystkie dane będą niedostępne z powodu szyfrowania. Ofiara będzie zmuszona zapłacić okup za odzyskanie klucza deszyfrującego. Następnie haker może sprzedać te dane na czarnym rynku, co stwarza ryzyko wycieku danych. Sprzedane dane mogą zawierać poufne informacje, które mogą mieć wpływ na działalność i produkcję ofiary.

W Wietnamie, chociaż ostatnio nie odnotowano żadnych oficjalnych przypadków podwójnych ataków ransomware, administratorzy systemów muszą zachować szczególną czujność, ponieważ okres poprzedzający i w trakcie Nowego Roku Księżycowego to ulubiony czas hakerów. W tym czasie systemy często są niedostępne przez dłuższy czas, a administratorzy nie są stale dostępni, jak zwykle. Ataki są trudniejsze do wykrycia, a czas reakcji na incydenty jest dłuższy ze względu na brak możliwości mobilizacji zasobów tak szybko, jak zwykle.

Według raportu NCS, w 2023 roku odnotowano również liczne ataki ransomware o poważnych konsekwencjach. Zgłoszono, że aż 83 000 komputerów i serwerów padło ofiarą ataków ransomware, co stanowi wzrost o 8,4% w porównaniu z 2022 rokiem.

W szczególności w czwartym kwartale 2023 roku liczba ataków ransomware gwałtownie wzrosła, przekraczając średnią z pierwszych trzech kwartałów o 23%. W tym okresie kilka krytycznych infrastruktur również odnotowało ataki ransomware. Liczba wariantów ransomware, które pojawiły się w 2023 roku, wyniosła 37 500, co stanowi wzrost o 5,7% w porównaniu z rokiem 2022.

Według niedawno opublikowanego raportu z 2023 roku na temat zagrożeń bezpieczeństwa informacji w Wietnamie, system techniczny Viettel Cyber Security odnotował co najmniej dziewięć ataków ransomware wymierzonych w duże firmy i organizacje w Wietnamie. Ataki te zaszyfrowały setki GB danych i wyłudziły co najmniej 3 miliony dolarów, powodując znaczne zakłócenia i szkody w atakowanych firmach i organizacjach.

Trend „ransomware jako usługi” rośnie i koncentruje się na organizacjach biznesowych. Sektorami najbardziej dotkniętymi atakiem ransomware w 2023 roku były duże organizacje i przedsiębiorstwa, zwłaszcza z sektora bankowego, finansowego, ubezpieczeniowego i energetycznego.

Eksperci Viettel Cyber Security uważają również, że wzrost liczby ataków ransomware na firmy i organizacje jest jednym z czterech kluczowych trendów w dziedzinie bezpieczeństwa technologii i informacji w Wietnamie w 2024 roku. Firmy na całym świecie , w tym w Wietnamie, mogą paść ofiarą ransomware. Najczęstsze luki w zabezpieczeniach prowadzące do ataków ransomware na organizacje często koncentrują się na zasobach ludzkich, lukach w oprogramowaniu oraz zasobach cyfrowych w internecie, takich jak strony internetowe i aplikacje.

Działania, jakie firmy mogą podjąć, aby chronić swoje organizacje przed atakami typu ransomware, obejmują: skupienie się na szkoleniu pracowników, zwiększaniu świadomości ataków za pośrednictwem wiadomości phishingowych oraz usprawnianiu identyfikacji oszustw phishingowych i podejmowaniu wstępnych działań przeciwko podejrzanym plikom; korzystanie z rozwiązań odzyskiwania danych i tworzenia kopii zapasowych w celu zapewnienia integralności danych w przypadku ataku szyfrującego.

Ponadto przedsiębiorstwa muszą zwiększyć wykorzystanie rozwiązań do monitorowania bezpieczeństwa informacji, takich jak Threat Intelligence, aby szybko identyfikować sytuacje ataków i proaktywnie reagować; skupić się na zarządzaniu zasobami cyfrowymi i lukami w zabezpieczeniach, regularnie aktualizować krytyczne oprogramowanie i poprawki eliminujące luki w zabezpieczeniach, minimalizując ataki powierzchniowe; oraz wdrażać rozwiązania chroniące dane i dostęp za pomocą wielu warstw uwierzytelniania.

Jednocześnie konieczne jest opracowanie planu bezpieczeństwa informacji obejmującego cały system, ciągłe monitorowanie bezpieczeństwa informacji i przygotowanie się do reagowania na incydenty, w tym rozwiązań ochronnych na różnych poziomach, procedur obsługi incydentów i reagowania na nie, a także rozwiązań na wypadek, gdy system stanie się celem ataku.

Źródło

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje gubernatora prowincji Tochigi (Japonia)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Grafika] Wyciekłe zdjęcia z gali rozdania nagród Community Action Awards 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Na żywo] Gala wręczenia nagród Community Action Awards 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje ministra edukacji i sportu Laosu Thongsalitha Mangnormeka](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Wideo] Niezależność i samowystarczalność w połączeniu z integracją międzynarodową dzięki 40 latom reform](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/16/1765899635777_1-1-8054-png.webp)

Komentarz (0)