26 czerwca eksperci z firmy Kaspersky ogłosili odkrycie nowego oprogramowania szpiegującego o nazwie SparkKitty, którego celem jest atakowanie smartfonów z systemami operacyjnymi iOS i Android. Oprogramowanie to wysyła następnie obrazy i informacje z zainfekowanych telefonów na serwer atakującego.

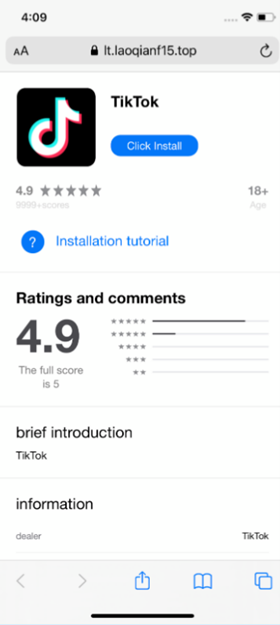

SparkKitty jest osadzony w aplikacjach z treściami związanymi z kryptowalutami i hazardem, a także w fałszywej wersji aplikacji TikTok. Aplikacje te są dystrybuowane nie tylko za pośrednictwem App Store i Google Play, ale także na stronach phishingowych.

Według analiz ekspertów, celem tej kampanii może być kradzież kryptowalut od użytkowników z Azji Południowo-Wschodniej i Chin. Użytkownicy w Wietnamie również są narażeni na podobne zagrożenie.

Firma Kaspersky powiadomiła firmy Google i Apple o konieczności zajęcia się wspomnianymi złośliwymi aplikacjami. Niektóre szczegóły techniczne sugerują, że ta nowa kampania ataków jest powiązana ze SparkCat – wcześniej wykrytym trojanem. SparkCat to pierwsze złośliwe oprogramowanie na platformie iOS, które posiada zintegrowany moduł optycznego rozpoznawania znaków (OCR) skanujący biblioteki zdjęć użytkowników i kradnący zrzuty ekranu zawierające hasła lub frazy umożliwiające odzyskanie portfeli kryptowalutowych.

Po incydencie SparkCat, badacze z firmy Kaspersky już po raz drugi w tym roku wykryli złośliwe oprogramowanie typu trojan stealth w App Store.

W App Store ten trojan podszywa się pod aplikację związaną z kryptowalutą o nazwie 币coin. Dodatkowo, na stronach phishingowych imitujących interfejs App Store na iPhone'a, cyberprzestępcy rozpowszechniają to złośliwe oprogramowanie pod przykrywką TikToka i niektórych gier hazardowych.

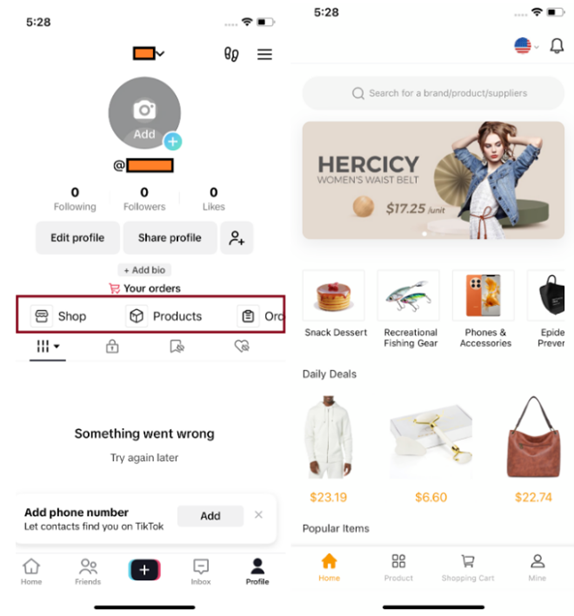

Siergiej Puzan, analityk złośliwego oprogramowania w firmie Kaspersky, stwierdził: „Fałszywe strony internetowe to jeden z najczęstszych kanałów dystrybucji złośliwego oprogramowania trojańskiego. Hakerzy próbują w ten sposób nakłonić użytkowników do uzyskania dostępu i zainstalowania złośliwego oprogramowania na swoich iPhone'ach. W systemie operacyjnym iOS nadal istnieją legalne metody instalowania aplikacji spoza App Store. W tym ataku hakerzy wykorzystali narzędzie dla programistów – przeznaczone do instalowania aplikacji wewnątrz firm. W zainfekowanej wersji TikToka, zaraz po zalogowaniu użytkownika, złośliwe oprogramowanie wykradło zdjęcia z galerii telefonu i potajemnie umieściło dziwny link na stronie profilu ofiary. Niepokojące jest to, że link ten prowadził do sklepu akceptującego wyłącznie płatności kryptowalutami, co jeszcze bardziej zwiększa nasze obawy dotyczące tej kampanii”.

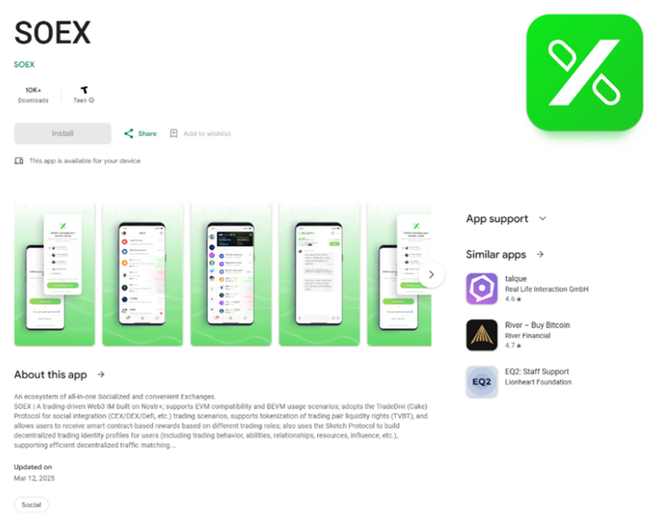

W systemie operacyjnym Android atakujący atakują użytkowników zarówno w Google Play, jak i na stronach internetowych osób trzecich, maskując złośliwe oprogramowanie pod postacią usług związanych z kryptowalutami. Jednym z przykładów zainfekowanej aplikacji jest SOEX – komunikator z wbudowaną funkcją handlu kryptowalutami, który został pobrany ponad 10 000 razy z oficjalnego sklepu.

Ponadto eksperci odkryli również pliki APK (pliki instalacyjne aplikacji dla systemu Android, które można zainstalować bezpośrednio, bez korzystania z Google Play) tych zainfekowanych aplikacji na stronach internetowych osób trzecich, które prawdopodobnie mają związek ze wspomnianą kampanią ataku.

Aplikacje te są promowane jako projekty inwestycyjne w kryptowaluty. Warto zauważyć, że strony internetowe dystrybuujące te aplikacje są również szeroko promowane w mediach społecznościowych, w tym na YouTube.

Dmitrij Kalinin, analityk złośliwego oprogramowania w firmie Kaspersky, stwierdził: „Po instalacji aplikacje te działają zgodnie z pierwotnym opisem. Jednak w trakcie instalacji po cichu infiltrują urządzenie i automatycznie wysyłają atakującemu obrazy z galerii ofiary. Obrazy te mogą zawierać poufne informacje, których poszukują hakerzy, takie jak kody odzyskiwania portfela kryptowalutowego, co pozwala im ukraść cyfrowe aktywa ofiary. Istnieje wiele pośrednich oznak, że grupa atakująca obiera sobie za cel cyfrowe aktywa użytkowników: wiele zainfekowanych aplikacji jest powiązanych z kryptowalutami, a zainfekowana złośliwym oprogramowaniem wersja TikToka zawiera również sklep akceptujący wyłącznie płatności w kryptowalutach”.

Aby uniknąć stania się ofiarą tego złośliwego oprogramowania, firma Kaspersky zaleca użytkownikom podjęcie następujących środków ostrożności:

- Jeśli przypadkowo zainstalowałeś jedną z zainfekowanych aplikacji, natychmiast usuń ją z urządzenia i nie używaj jej ponownie do momentu wydania oficjalnej aktualizacji, która całkowicie usunie złośliwe funkcje.

- Unikaj zapisywania zrzutów ekranu zawierających poufne informacje w swojej bibliotece zdjęć, zwłaszcza obrazów z kodami odzyskiwania portfela kryptowalutowego. Zamiast tego użytkownicy mogą przechowywać dane logowania w dedykowanych aplikacjach do zarządzania hasłami.

- Zainstaluj niezawodne oprogramowanie zabezpieczające, aby zapobiec ryzyku infekcji złośliwym oprogramowaniem. W przypadku systemu operacyjnego iOS, z jego unikalną architekturą bezpieczeństwa, rozwiązanie firmy Kaspersky ostrzeże Cię, jeśli wykryje, że urządzenie przesyła dane do serwera kontroli hakerów i zablokuje tę transmisję danych.

- Gdy aplikacja żąda dostępu do biblioteki zdjęć, użytkownicy powinni dokładnie rozważyć, czy uprawnienie to jest rzeczywiście niezbędne do realizacji głównej funkcji aplikacji.

Źródło: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Grafika] Wyciekłe zdjęcia z gali rozdania nagród Community Action Awards 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Na żywo] Gala wręczenia nagród Community Action Awards 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje gubernatora prowincji Tochigi (Japonia)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje ministra edukacji i sportu Laosu Thongsalitha Mangnormeka](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Wideo] Niezależność i samowystarczalność w połączeniu z integracją międzynarodową dzięki 40 latom reform](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/16/1765899635777_1-1-8054-png.webp)

Komentarz (0)