Conform The Hacker News, WordPress a lansat versiunea 6.4.2, care remediază o vulnerabilitate gravă de securitate ce ar putea fi exploatată de hackeri în combinație cu o altă eroare pentru a executa cod PHP arbitrar pe site-uri web care încă prezintă vulnerabilitatea.

Vulnerabilitatea de execuție a codului la distanță nu poate fi exploatată direct în nucleu, dar echipa de securitate consideră că are potențialul de a provoca probleme de severitate ridicată atunci când este combinată cu anumite plugin-uri, în special în instalările pe mai multe site-uri, a declarat compania.

Potrivit firmei de securitate Wordfence, problema provine dintr-o clasă introdusă în versiunea 6.4 pentru a îmbunătăți analiza HTML în editorul de blocuri. Prin intermediul acesteia, un atacator poate exploata vulnerabilitatea pentru a injecta obiecte PHP conținute în pluginuri sau teme pentru a executa cod arbitrar și a obține controlul asupra site-ului web țintă. Drept urmare, atacatorul poate șterge fișiere arbitrare, poate recupera date sensibile sau poate executa cod.

Fiind o platformă populară de gestionare a conținutului, WordPress este, de asemenea, o țintă exploatată de hackeri.

Într-un aviz similar, Patchstack a declarat că un lanț de exploit-uri a fost descoperit pe GitHub începând cu 17 noiembrie și adăugat la proiectul PHP Common Utility Chains (PHPGGC). Utilizatorii ar trebui să verifice manual site-urile lor web pentru a se asigura că au actualizat la cea mai recentă versiune.

WordPress este un sistem de gestionare a conținutului gratuit, ușor de utilizat și popular la nivel global. Cu o instalare ușoară și un suport extins, utilizatorii pot crea rapid tot felul de site-uri web, de la magazine online, portaluri, forumuri de discuții...

Conform datelor de la W3Techs, WordPress va alimenta 45,8% din toate site-urile web de pe internet în 2023, față de 43,2% în 2022. Aceasta înseamnă că peste 2 din 5 site-uri web vor fi alimentate de WordPress.

Legătură sursă

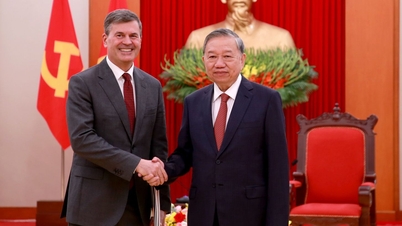

![[Foto] Secretarul general To Lam îl primește pe directorul Academiei de Administrație Publică și Economie Națională pe lângă Președintele Federației Ruse](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F08%2F1765200203892_a1-bnd-0933-4198-jpg.webp&w=3840&q=75)

Comentariu (0)