Компания «Доктор Веб» сообщила, что хакеры использовали вредоносное ПО Android.Vo1d для установки бэкдора на телевизионные приставки, что позволяло им получить полный контроль над устройством, а затем загружать и устанавливать другие вредоносные приложения. Эти приставки работают на устаревшей операционной системе Android.

Важно отметить, что Vo1d предназначен не для устройств под управлением Android TV, а для телевизионных приставок под управлением старых версий Android на основе Android Open Source Project. Android TV доступен только лицензированным производителям устройств.

Эксперты «Доктор Веб» пока не установили, каким образом хакеры установили бэкдор на ТВ-приставку. Они предполагают, что они могли использовать вредоносное ПО-посредника, эксплуатировать уязвимости операционной системы для получения привилегий или использовать неофициальную прошивку с максимальными правами доступа (root).

Другая причина может заключаться в том, что устройство работает на устаревшей операционной системе, подверженной удалённым эксплуатационным уязвимостям. Например, версии 7.1, 10.1 и 12.1 были выпущены в 2016, 2019 и 2022 годах. Производители бюджетных устройств часто устанавливают на ТВ-приставки устаревшую операционную систему, выдавая её за современную модель, чтобы привлечь покупателей.

Кроме того, любой производитель может модифицировать версии с открытым исходным кодом, что позволяет заражать устройства вредоносным ПО еще в цепочке поставок и скомпрометировать их до того, как они попадут к покупателям.

Представитель Google подтвердил, что устройства, на которых был установлен бэкдор, не были сертифицированы Play Protect. Поэтому у Google нет профиля безопасности и результатов соответствующих тестов.

Устройства Android, сертифицированные Play Protect, проходят тщательное тестирование для обеспечения качества и безопасности пользователя.

По данным компании «Доктор Веб», существует около десятка вариантов Vo1d, которые используют разные коды и внедряют вредоносное ПО в разные области хранения, но все они имеют один и тот же результат: подключение устройства к командному серверу хакера и установка компонентов для последующей установки дополнительного вредоносного ПО по команде.

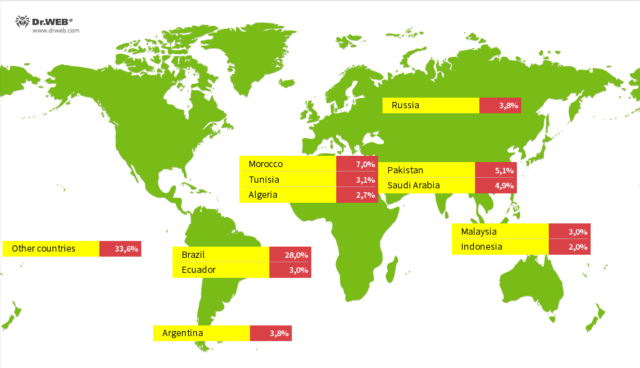

Случаи заболевания распространены по всему миру, но наибольшая их концентрация зафиксирована в Бразилии, Марокко, Пакистане, Саудовской Аравии, России, Аргентине, Эквадоре, Тунисе, Малайзии, Алжире и Индонезии.

(По данным Forbes)

Источник: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Фото] Погрузитесь в красочный музыкальный мир «Secret Garden Live in Vietnam»](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760805978427_ndo_br_thiet-ke-chua-co-ten-41-png.webp)

![[Фото] Церемония закрытия XVIII съезда Ханойского партийного комитета](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/17/1760704850107_ndo_br_1-jpg.webp)

![[Фото] Генеральный секретарь То Лам принимает участие в праздновании 95-й годовщины традиционного Дня Центрального аппарата партии](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760784671836_a1-bnd-4476-1940-jpg.webp)

![[Фото] Сбор мусора, посев семян](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760786475497_ndo_br_1-jpg.webp)

Комментарий (0)