Результаты проверки ненадлежащего рекламного контента на сайте государственного учреждения с доменным именем .gov.vn – примечательная информация из отчёта о ситуации с информационной безопасностью за декабрь 2023 года и статистических данных о соединениях для обмена данными о вредоносном ПО и мониторинге. Этот отчёт был недавно опубликован Департаментом информационной безопасности Министерства информации и коммуникаций .

По данным Департамента информационной безопасности, в последнее время многие веб-сайты государственных учреждений использовались для установки, публикации, перенаправления или ссылки на нежелательный рекламный контент, такой как карточные игры, азартные игры и т. д.

Хотя Министерство информации и коммуникаций постоянно выпускало предупреждения и требовало от подразделений проверки и устранения нежелательного контента на веб-сайтах государственных учреждений, результаты проверки, проведенной Национальным центром мониторинга кибербезопасности (NCSC), до настоящего времени показывают, что 84 веб-сайта подразделений 12 министерств, ведомств и 19 населенных пунктов были использованы для загрузки большого количества файлов с вредоносным контентом. Среди них есть ряд министерств и провинций, многие веб-сайты которых были использованы для размещения нежелательного контента, например, Хошимин, Куангбинь, Ханой, Хайзыонг, Куангнам , Министерство здравоохранения, Министерство промышленности и торговли, Министерство труда, инвалидов и социальных дел.

Статистика показывает, что с августа 2023 года — времени, когда Департамент информационной безопасности начал добавлять раздел для проверки веб-сайтов государственных органов с нежелательным контентом, включенным в технические отчеты, — по настоящее время общее количество веб-сайтов государственных органов, которым были вынесены предупреждения, составило 316.

Несмотря на периодические предупреждения, количество сайтов министерств, ведомств, местных органов власти и государственных учреждений, на которых Департамент информационной безопасности разместил ненадлежащий рекламный контент и которым Департамент информационной безопасности направил напоминания, не уменьшилось. В частности, в период с августа по декабрь 2023 года количество министерств, ведомств и местных органов власти, на сайтах подведомственных им подразделений которых был размещен вредоносный контент и ненадлежащая реклама, составило 15, 28, 27, 23 и 31 соответственно. Общее количество сайтов государственных учреждений, на которых Департамент информационной безопасности разместил ненадлежащий рекламный контент и которым Департамент информационной безопасности направил напоминания в августе, сентябре, октябре, ноябре и декабре составило 38, 67, 71, 56 и 84 соответственно.

Департамент информационной безопасности в ежемесячных предупреждениях особо напоминает министерствам, ведомствам и местным органам власти, что допускать ситуацию, когда веб-сайты государственных органов используются для внедрения файлов с вредоносным контентом, крайне опасно.

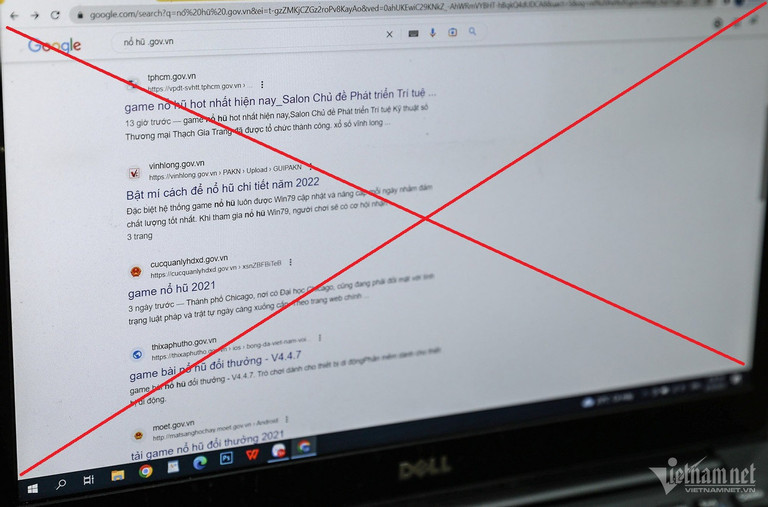

«Эти файлы появляются в результатах поиска Google и перенаправляют пользователей на другие сайты при переходе по ссылке. Это может стать серьёзной проблемой, если будет использоваться для публикации и распространения негативного и токсичного контента, искажающего суверенитет , политику партии, а также политику и законы государства», — проанализировал Департамент информационной безопасности.

В отчёте об оценке сетевой информационной безопасности за 2023 год и прогнозе на 2024 год эксперты Национальной службы статистики (NCS) отметили, что в прошлом хакеры открыто размещали скрытые обратные ссылки, рекламирующие незаконный контент, такой как азартные игры и ставки, на официальных сайтах. По данным NCS, таким атакам подверглись до 342 образовательных сайтов в домене .edu.vn и 212 сайтов государственных учреждений в домене .gov.vn. В частности, многие сайты подвергались атакам неоднократно, без комплексного решения.

В беседе с журналистами VietNamNet о данной ситуации г-н Нгуен Минь Дык, генеральный директор CyRadar Information Security Joint Stock Company, заявил, что существуют две основные причины, по которым веб-сайты многих государственных учреждений подвергаются атакам для установки нежелательного контента: на веб-сайтах не была устранена изначальная уязвимость, которую хакеры использовали для установки вредоносного ПО; некоторые системы не смогли удалить вредоносное ПО, даже будучи зараженными. «Чтобы полностью решить эту проблему, необходимо устранить эти две причины на корню», — пояснил г-н Нгуен Минь Дык.

Разделяя эту точку зрения, эксперты NCSC также отметили, что некоторые веб-сайты подвергались многократным атакам через уязвимости информационной безопасности, что позволяло злоумышленникам повторно заходить на сайт и редактировать контент. Кроме того, злоумышленники использовали функции публикации информации на сайте, такие как раздел вопросов и ответов, форумы и т. д., для размещения рекламной информации.

С другой стороны, некоторые подразделения до сих пор не отреагировали на ситуацию или отреагировали недостаточно тщательно. Подразделениям необходимо выполнить три действия: удалить файлы и сообщения, содержащие вредоносный контент; расследовать причину или уязвимость информационной безопасности, приведшую к установке нежелательного контента, и устранить её; проверить исходный код и сервер приложений для удаления вредоносного кода, внедрённого злоумышленником.

Источник

Комментарий (0)