Как и любая фишинговая атака, Darcula выдает себя за известные организации для сбора информации от пользователей. Однако ее метод атаки довольно сложен. В то время как большинство предыдущих типов атак распространяются через SMS, Darcula использует стандарт связи RCS.

Мошенники распространяют Darcula более чем в 100 странах.

Это необычный метод атаки, который поставил в тупик как Google, так и Apple. Это связано с тем, что Google Messages и iMessage используют сквозное шифрование сообщений. Из-за этого механизма безопасности компании не могут заблокировать угрозу на основе её текстового содержимого.

Вирус Darcula был впервые обнаружен прошлым летом экспертом по безопасности Ошри Калфоном. Однако, по данным Netcraft, эта фишинговая угроза в последнее время становится все более распространенной и уже применялась в ряде известных случаев.

Методы, используемые Darcula, сложнее обычных, поскольку они применяют современные технологии, такие как JavaScript, React, Docker и Harbor. У них есть библиотека из более чем 200 шаблонов веб-сайтов, имитирующих бренды или организации из более чем 100 стран. Эти шаблоны веб-сайтов отличаются высоким качеством и очень похожи на официальные сайты.

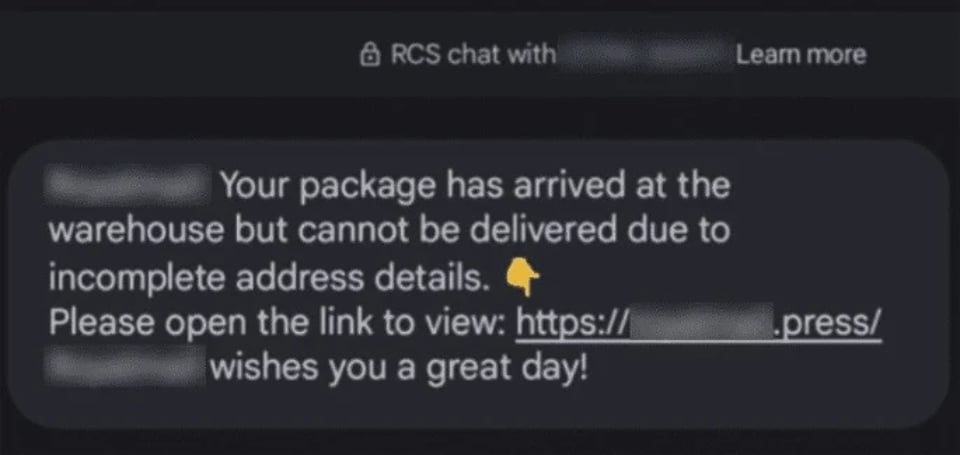

Сообщение, созданное фишинговыми злоумышленниками.

Метод работы Darcula заключается в отправке жертве ссылки с неполным содержимым сообщения и просьбе посетить их страницу для получения более подробной информации. Из-за высокой точности этих фишинговых сайтов неопытные пользователи могут предоставлять им данные, которые затем используются в неизвестных целях.

Компания Netcraft утверждает, что обнаружила 20 000 доменных имен Darcula, перенесенных на более чем 11 000 IP-адресов. В отчете также говорится, что ежедневно добавляется 120 новых доменных имен, что еще больше затрудняет идентификацию.

В свете произошедшего пользователям рекомендуется проявлять повышенную осторожность при вводе своих персональных данных в источники, предоставляемые посредством текстовых сообщений, телефонных звонков и от неизвестных отправителей.

Ссылка на источник

![ОПК во время сезона Тет: [Часть 3] Ультратонкая рисовая бумага набирает популярность.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

Комментарий (0)