ตามข้อมูลที่เผยแพร่โดย Kaspersky Security Network จำนวนการตรวจจับแรนซัมแวร์ลดลง 18% ตั้งแต่ปี 2023 ถึงปี 2024 จาก 5,715,892 เหลือ 4,668,229

อย่างไรก็ตาม เปอร์เซ็นต์ของผู้ใช้ที่ได้รับผลกระทบจากการโจมตีด้วยแรนซัมแวร์เพิ่มขึ้นเล็กน้อยเพียง 0.44% เปอร์เซ็นต์เล็กๆ นี้มุ่งเป้าไปที่เป้าหมายที่มีมูลค่าสูง ทำให้แรนซัมแวร์ยิ่งอันตรายยิ่งขึ้น

Global Cybersecurity Response Team (GERT) ของ Kaspersky ระบุว่าเหตุการณ์ทางไซเบอร์ในปี 2024 คิดเป็น 41.6% ที่เกี่ยวข้องกับแรนซัมแวร์ ซึ่งเพิ่มขึ้นจาก 33.3% ในปี 2023 แรนซัมแวร์แบบกำหนดเป้าหมายมีแนวโน้มที่จะยังคงเป็นภัยคุกคามหลักสำหรับองค์กรต่างๆ ทั่วโลก

ในเวลาเดียวกัน โค้ดต้นทางของแรนซัมแวร์ก็ถูก "ปรับปรุง" ด้วยเครื่องมือเพิ่มเติม แม้แต่กลุ่ม FunkSec ซึ่งเชี่ยวชาญในการโจมตีองค์กรทางการเงินและ การศึกษา ยังใช้ AI เพื่อพัฒนาพลังของแรนซัมแวร์ต่อไป โดยหลีกเลี่ยงการตรวจจับ

การโจมตีด้วยแรนซัมแวร์จำนวนมากยังคงพุ่งเป้าไปที่ระบบที่ใช้ระบบปฏิบัติการ Windows เนื่องจากมีการใช้กันอย่างแพร่หลายในสภาพแวดล้อมขององค์กร สถาปัตยกรรมของ Windows ประกอบกับช่องโหว่ในซอฟต์แวร์ต่างๆ เช่น Remote Desktop Protocol (RDP) และระบบที่ไม่ได้รับการแก้ไข ทำให้ Windows กลายเป็นเป้าหมายหลักของไฟล์ปฏิบัติการที่เรียกค่าไถ่

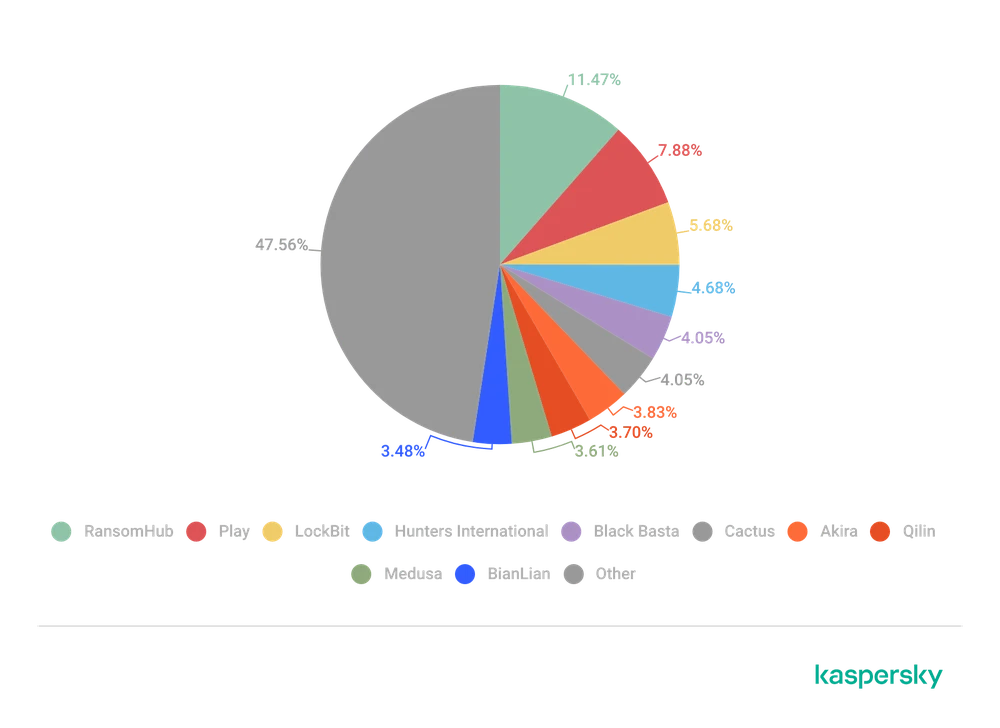

นอกจากนี้ การโจมตีจากบุคคลที่สามยังเป็นตัวขับเคลื่อนที่ลงนามดิจิทัลโดยองค์กรที่เชื่อถือได้หรือ Microsoft อีกด้วย ขณะเดียวกัน ในช่วงไม่กี่ปีที่ผ่านมา กลุ่มโจมตีบางกลุ่ม เช่น RansomHub และ Akira ได้กระจายเป้าหมายของตนเพื่อพัฒนาแรนซัมแวร์สายพันธุ์ต่างๆ ที่มุ่งเป้าไปที่ระบบ Linux และ VMware โดยเฉพาะอย่างยิ่งในสภาพแวดล้อมคลาวด์และเวอร์ชวลไลเซชัน เนื่องจากองค์กรต่างๆ กำลังปรับใช้ระบบคลาวด์และระบบไฮบริด

การจ่ายค่าไถ่สำหรับการละเมิดข้อมูลลดลงอย่างมากในปี 2567 เหลือประมาณ 813.55 ล้านดอลลาร์สหรัฐฯ ลดลงร้อยละ 35 จากสถิติสูงสุดที่ 1.25 พันล้านดอลลาร์สหรัฐฯ ในปี 2566 ตามข้อมูลของ Chainalysis

ที่น่าสังเกตคือ Sophos รายงานว่าค่าไถ่โดยเฉลี่ยเพิ่มขึ้นจาก 1,542,333 ดอลลาร์ในปี 2023 เป็น 3,960,917 ดอลลาร์ในปี 2024 ซึ่งสะท้อนถึงแนวโน้มของแรนซัมแวร์ที่โจมตีองค์กรขนาดใหญ่ที่มีความต้องการสูงกว่า

กลุ่มอาชญากรทางไซเบอร์บางกลุ่มไม่เพียงแต่รีดไถเงินโดยการเข้ารหัสข้อมูลเท่านั้น แต่ยังใช้ประโยชน์จากข้อมูลละเอียดอ่อนที่ขโมยมาเพื่อขยายภัยคุกคามไปยังบุคคลที่สาม เช่น ลูกค้าของเหยื่อ พันธมิตร ซัพพลายเออร์ ฯลฯ โดยมุ่งเป้าไปที่องค์กรที่ระบุตัวตนได้เพื่อก่อให้เกิดการหยุดชะงักและเพิ่มการจ่ายเงินให้สูงสุด โดยมุ่งเน้นไปที่เป้าหมายที่มีมูลค่าสูง เช่น โรงพยาบาล สถาบันการเงิน และหน่วยงาน ของรัฐ

คุณโง ตรัน วู จากบริษัท NTS Security กล่าวว่า การเปิดใช้งานฟังก์ชัน Vulnerable Driver Blocklist ของ Windows ในส่วน Device Security - Core isolation มีความสำคัญอย่างยิ่งต่อการป้องกันการโจมตีแบบ BYOVD ผู้ใช้งาน Windows จำเป็นต้องอัปเดตแพตช์และอัปเดตซอฟต์แวร์ที่ติดตั้งบนคอมพิวเตอร์เป็นประจำ สำหรับธุรกิจ จำเป็นต้องสแกนหาช่องโหว่และจัดลำดับความสำคัญของข้อผิดพลาดที่มีความรุนแรงสูงเป็นประจำ โดยเฉพาะอย่างยิ่งในซอฟต์แวร์ที่ใช้กันอย่างแพร่หลาย เช่น Microsoft Exchange หรือ VMware ESXi ซึ่งกำลังตกเป็นเป้าหมายของแรนซัมแวร์เพิ่มมากขึ้น

เพื่อต่อสู้กับแรนซัมแวร์อย่างมีประสิทธิภาพในปี 2568 องค์กรและบุคคลทั่วไปต้องใช้กลยุทธ์การป้องกันแบบหลายชั้นเพื่อรับมือกับกลยุทธ์ที่เปลี่ยนแปลงไปของกลุ่มต่างๆ เช่น FunkSec, RansomHub และกลุ่มอื่นๆ ที่ใช้ AI ตามข้อมูลของ Kaspersky ให้ความสำคัญกับการป้องกันเชิงรุกผ่านการแก้ไขแพตช์และการจัดการช่องโหว่ การโจมตีด้วยแรนซัมแวร์จำนวนมากใช้ประโยชน์จากระบบที่ไม่ได้รับการแก้ไขแพตช์ ดังนั้นองค์กรต่างๆ ควรปรับใช้เครื่องมือจัดการแพตช์อัตโนมัติเพื่อให้มั่นใจว่าระบบปฏิบัติการ ซอฟต์แวร์ และไดรเวอร์จะได้รับการอัปเดตอย่างทันท่วงที

“สำหรับธุรกิจขนาดเล็ก พวกเขาสามารถใช้ประโยชน์จากโซลูชัน Kaspersky Plus ควบคู่ไปกับ Windows Security เพื่อเพิ่มการป้องกันหลายชั้น ป้องกันมัลแวร์ และป้องกันการใช้ประโยชน์ รวมถึงปกป้องข้อมูลได้ดีขึ้น” นาย Ngo Tran Vu กล่าวเสริม

ที่มา: https://www.sggp.org.vn/ransomware-nguy-hiem-hon-o-nam-2025-post794617.html

การแสดงความคิดเห็น (0)