ہیکرز ریاستی ایجنسیوں یا معتبر مالیاتی اداروں کی جعلی ویب سائٹس بناتے ہیں جیسے کہ: اسٹیٹ بینک آف ویتنام (SBV)، Sacombank (Sacombank Pay)، سینٹرل پاور کارپوریشن (EVNCPC)، آٹوموبائل انسپیکشن اپائنٹمنٹ سسٹم (TTDK)... ایپلی کیشنز کی آڑ میں میلویئر انسٹال کرتے ہیں، پھر صارفین کو ان کے فون پر ڈاؤن لوڈ کرنے کے لیے چالاک کرتے ہیں، اس طرح کے متعدد ای میلز کے ذریعے مختلف ای میلز بھیجتے ہیں۔ یا سرچ انجنوں پر اشتہارات چلانا...

جعلی ایپ اصلی ایپ کے نام سے بھیس بدل کر، صرف ایک مختلف ایکسٹینشن (جیسے SBV.apk) کے ساتھ ہے اور اسے Amazon S3 کلاؤڈ پر اسٹور کیا جاتا ہے، جس سے ہیکرز کے لیے نقصان دہ مواد کو اپ ڈیٹ کرنا، تبدیل کرنا اور چھپانا آسان ہو جاتا ہے۔ انسٹال ہونے کے بعد، جعلی ایپ صارف سے سسٹم تک گہری رسائی فراہم کرنے کو کہتی ہے، بشمول ایکسیسبیلٹی اور اوورلے کی اجازت۔

ان دونوں حقوق کو ملا کر، ہیکرز صارف کی کارروائیوں کی نگرانی کر سکتے ہیں، ایس ایم ایس پیغام کے مواد کو پڑھ سکتے ہیں، OTP کوڈ حاصل کر سکتے ہیں، رابطوں تک رسائی حاصل کر سکتے ہیں، اور یہاں تک کہ کوئی واضح نشان چھوڑے بغیر صارفین کی جانب سے کام کر سکتے ہیں۔

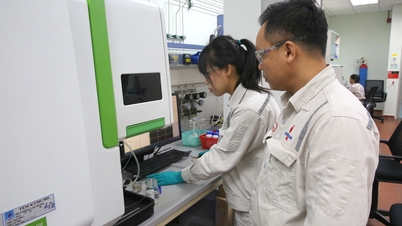

RedHook کے سورس کوڈ کو ڈی کمپائل کرکے، Bkav کے مالویئر اینالیسس سینٹر کے ماہرین نے دریافت کیا کہ یہ وائرس 34 تک ریموٹ کنٹرول کمانڈز کو مربوط کرتا ہے، جس میں اسکرین شاٹس لینا، پیغامات بھیجنا اور وصول کرنا، ایپلی کیشنز کو انسٹال کرنا یا ان انسٹال کرنا، ڈیوائسز کو لاک اور ان لاک کرنا، اور سسٹم کمانڈز پر عمل کرنا شامل ہے۔ وہ میڈیا پروجیکشن API کا استعمال ڈیوائس اسکرین پر دکھائے جانے والے تمام مواد کو ریکارڈ کرنے کے لیے کرتے ہیں اور پھر اسے کنٹرول سرور پر منتقل کرتے ہیں۔

RedHook میں JSON Web Token (JWT) تصدیقی طریقہ کار ہے، جو حملہ آوروں کو طویل عرصے تک آلہ پر کنٹرول برقرار رکھنے میں مدد کرتا ہے، یہاں تک کہ جب آلہ دوبارہ شروع ہو جائے۔

تجزیہ کے عمل کے دوران، Bkav نے چینی زبان کا استعمال کرتے ہوئے بہت سے کوڈ سیگمنٹس اور انٹرفیس سٹرنگز کو دریافت کیا اور ساتھ ہیکر گروپ کی ترقی کی اصل کے بہت سے دوسرے واضح نشانات کے ساتھ ساتھ ویتنام میں ظاہر ہونے والی دھوکہ دہی کی سرگرمیوں سے متعلق RedHook تقسیم کی مہم۔

مثال کے طور پر، میلویئر کو پھیلانے کے لیے ایک مقبول بیوٹی سروس میلیسا[.]می کا استعمال، ماضی میں استعمال ہونے والی بیوٹی سروس کا استعمال یہ ظاہر کرتا ہے کہ RedHook اکیلے کام نہیں کر رہا ہے بلکہ یہ منظم حملے کی مہموں کی ایک سیریز کی پیداوار ہے، جو تکنیکی اور حکمت عملی دونوں پہلوؤں میں نفیس ہیں۔ اس مہم میں استعمال ہونے والے کنٹرول سرور ڈومینز میں api9.iosgaxx423.xyz اور skt9.iosgaxx423.xyz شامل ہیں، یہ دونوں گمنام پتے ہیں جو بیرون ملک واقع ہیں اور آسانی سے ٹریس نہیں کیے جا سکتے۔

Bkav تجویز کرتا ہے کہ صارفین بالکل گوگل پلے سے باہر ایپلیکیشنز انسٹال نہ کریں، خاص طور پر ٹیکسٹ میسجز، ای میلز یا سوشل نیٹ ورکس کے ذریعے موصول ہونے والی APK فائلیں۔ نامعلوم اصل کی درخواستوں کو رسائی کے حقوق نہ دیں۔ تنظیموں کو رسائی کی نگرانی کے اقدامات، DNS فلٹرنگ اور میلویئر کے کنٹرول کے بنیادی ڈھانچے سے متعلق غیر معمولی ڈومینز سے کنکشن کے لیے انتباہات مرتب کرنے کی ضرورت ہے۔ اگر آپ کو انفیکشن کا شبہ ہے، تو فوری طور پر انٹرنیٹ سے رابطہ منقطع کریں، اہم ڈیٹا کا بیک اپ لیں، فیکٹری سیٹنگز کو بحال کریں (فیکٹری ری سیٹ کریں)، اکاؤنٹ کے تمام پاس ورڈز تبدیل کریں، اور اکاؤنٹ کی صورتحال چیک کرنے کے لیے بینک سے رابطہ کریں۔

ماخذ: https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

![[تصویر] لاؤس کے قومی دن کی 50 ویں سالگرہ منانے کے لیے پریڈ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[تصویر] تویت بیٹے کے مجسمے کی پوجا کرتے ہوئے - کیو پگوڈا میں تقریباً 400 سال پرانا خزانہ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

![[ویڈیو] انتہائی موسمیاتی تبدیلی سے عالمی ثقافتی ورثے کا تحفظ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/03/1764721929017_dung00-57-35-42982still012-jpg.webp)

تبصرہ (0)