گوگل پلے پر 224 بدنیتی پر مبنی ایپس کو یومیہ 2.3 بلین اشتہار کی درخواستیں جنریٹ کرنے کے لیے استعمال کیے جانے کے بعد "SlopAds" کے نام سے ایک بڑے پیمانے پر اینڈرائیڈ اشتہاری فراڈ آپریشن میں خلل پڑا ہے۔

HUMAN's Satori Threat Intelligence ٹیم نے اشتہاری دھوکہ دہی کی مہم کو دریافت کیا۔ ٹیم نے رپورٹ کیا ہے کہ ایپس کو 38 ملین سے زیادہ بار ڈاؤن لوڈ کیا گیا ہے اور گوگل اور سیکیورٹی ٹولز سے اپنے بدنیتی پر مبنی رویے کو چھپانے کے لیے مبہم اور اسٹیلتھ تکنیک کا استعمال کیا گیا ہے۔

SlopAds اشتہاری فراڈ مہم سے منسلک تقریباً 224 بدنیتی پر مبنی ایپس۔

اس مہم کو عالمی سطح پر 228 ممالک سے ایپ انسٹال کرنے اور SlopAds ٹریفک کے حساب سے 2.3 بلین بولی کی درخواستوں کے ساتھ، عالمی سطح پر تعینات کیا گیا تھا۔ اشتہاری نقوش کا سب سے زیادہ ارتکاز ریاستہائے متحدہ (30%) سے آیا، اس کے بعد ہندوستان (10%) اور برازیل (7%)۔

"محققین نے اس آپریشن کو 'SlopAds' کا نام دیا کیونکہ اس خطرے سے وابستہ ایپس بڑے پیمانے پر تیار کردہ ظاہری شکل رکھتی ہیں، جو 'AI سلوپ' سے ملتی جلتی ہیں اور دھمکی دینے والے اداکار کے C2 سرور پر میزبانی کی گئی AI تھیم والی ایپس اور خدمات کے مجموعہ کا حوالہ دیتے ہیں، "HUMAN نے وضاحت کی۔

انتہائی نفیس اشتہاری دھوکہ دہی

اشتہاری فراڈ میں متعدد سطحوں کی چوری کے حربے شامل ہوتے ہیں تاکہ Google کے ایپ کے جائزے کے عمل اور سیکیورٹی سافٹ ویئر کے ذریعے پتہ لگانے سے بچ سکیں۔

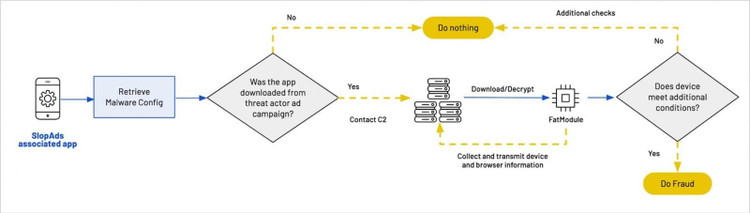

اگر کوئی صارف SlopAd ایپ کو منظم طریقے سے Play Store کے ذریعے انسٹال کرتا ہے، نہ کہ مہم کے اشتہارات میں سے، تو ایپ ایک عام ایپ کی طرح برتاؤ کرے گی، مشتہر کردہ فنکشن کو معمول کے مطابق انجام دے گی۔

تاہم، اگر یہ طے کرتا ہے کہ ایپ کو کسی صارف نے دھمکی آمیز اداکار کی اشتہاری مہمات میں سے کسی ایک کے ذریعے اس کے لنک پر کلک کرکے انسٹال کیا ہے، تو سافٹ ویئر فائربیس ریموٹ کنفیگریشن کا استعمال کرے گا تاکہ اشتہار فراڈ میلویئر ماڈیول، کیش آؤٹ سرور، اور JavaScript پے لوڈ کے لیے URL پر مشتمل ایک انکرپٹڈ کنفیگریشن فائل ڈاؤن لوڈ کرے۔

اس کے بعد ایپ اس بات کا تعین کرتی ہے کہ آیا اسے کسی محقق یا سیکیورٹی سافٹ ویئر کے ذریعے تجزیہ کرنے کے بجائے کسی جائز صارف کے آلے پر انسٹال کیا گیا تھا۔

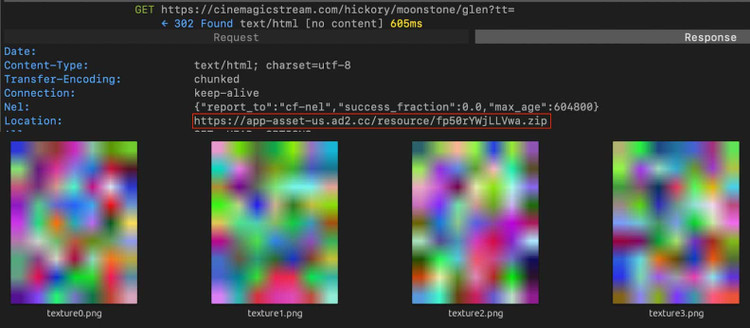

اگر ایپ ان چیکس کو پاس کرتی ہے، تو یہ چار PNG تصاویر ڈاؤن لوڈ کرتی ہے جو کہ اسٹیگنوگرافی کا استعمال نقصاندہ APK کے حصوں کو چھپانے کے لیے کرتی ہیں، جو خود اشتہاری دھوکہ دہی کی مہم کو انجام دینے کے لیے استعمال ہوتی ہیں۔

ایک بار ڈاؤن لوڈ ہونے کے بعد، تصویر کو ڈکرپٹ کیا جاتا ہے اور مکمل "FatModule" میلویئر بنانے کے لیے آلہ پر دوبارہ انسٹال کیا جاتا ہے، جسے اشتہاری فراڈ کرنے کے لیے استعمال کیا جاتا ہے۔

ایک بار جب FatModule کو چالو کیا جاتا ہے، یہ آلہ اور براؤزر کی معلومات اکٹھا کرنے کے لیے ایک پوشیدہ WebView کا استعمال کرتا ہے، پھر حملہ آور کے زیر کنٹرول اشتہاری فراڈ (منی سکریپنگ) ڈومینز پر جاتا ہے۔

اس کی وجہ سے آلہ مسلسل وسائل بشمول ڈیٹا ٹریفک کے ساتھ ساتھ بیٹری لائف اور خاموش اشتہاری سائٹس تک رسائی کے لیے میموری استعمال کرتا ہے۔

یہ ڈومینز گیمز اور نئی ویب سائٹس کی نقالی کرتے ہیں، چھپی ہوئی WebView اسکرینوں کے ذریعے اشتہارات کو مسلسل ڈسپلے کرتے ہوئے روزانہ 2 بلین سے زیادہ دھوکہ دہی والے اشتہاری نقوش اور کلکس پیدا کرتے ہیں، اس طرح حملہ آوروں کے لیے آمدنی پیدا ہوتی ہے۔

ہیومن نے کہا کہ مہم کے بنیادی ڈھانچے میں متعدد کمانڈ اینڈ کنٹرول سرورز اور 300 سے زیادہ متعلقہ ایڈورٹائزنگ ڈومینز شامل ہیں، جس سے پتہ چلتا ہے کہ حملہ آور شناخت شدہ ابتدائی 224 ایپس سے آگے اپنی رسائی کو بڑھانے کا منصوبہ بنا رہے تھے۔

گوگل نے اس کے بعد سے تمام SlopAds ایپس کو Play Store سے ہٹا دیا ہے، اور Android کے Google Play Protect کو اپ ڈیٹ کر دیا گیا ہے تاکہ صارفین کو ان کے آلات پر موجود کسی بھی ایپ کو ان انسٹال کرنے کی تنبیہ کی جا سکے۔

تاہم، ہیومن نے خبردار کیا ہے کہ اشتہاری دھوکہ دہی کی مہم کی نفاست سے پتہ چلتا ہے کہ حملہ آور ممکنہ طور پر مستقبل کے حملوں میں دوبارہ کوشش کرنے کے اپنے منصوبے کو اپنا لے گا۔

اگر آپ غلطی سے کوئی ایپ ڈاؤن لوڈ کرتے ہیں، تو آپ کو خود اسے ٹریک کرنے کے بارے میں فکر کرنے کی ضرورت نہیں ہے۔ تاہم، صارفین کو اپنے آلات پر توجہ دینے کی ضرورت ہے، سسٹم ایک نوٹیفکیشن ظاہر کرے گا اور اسے ہٹانے کے لیے کہے گا۔

اس کی وجہ یہ ہے کہ گوگل نے اپنی بلٹ ان اینڈرائیڈ سیکیورٹی ایپ گوگل پلے پروٹیکٹ کو اپ ڈیٹ کیا ہے تاکہ صارفین کو خبردار کیا جا سکے کہ وہ ان کے اسمارٹ فونز یا ٹیبلیٹس پر موجود کسی بھی نقصان دہ ایپس کو ان انسٹال کریں۔

ماخذ: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[تصویر] سیکرٹ گارڈن Nhan Dan اخبار کے گڈ مارننگ ویتنام 2025 پروجیکٹ میں نظر آئے گا۔](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/cec307f0cfdd4836b1b36954efe35a79)

![[تصویر] روسی بچوں میں ویتنامی ثقافت پھیلانا](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/0c3a3a23fc544b9c9b67f4e243f1e165)

![[تصویر] سمندری کچھوے کی دائیاں](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/9547200fdcea40bca323e59652c1d07e)

![[تصویر] قومی اسمبلی کے چیئرمین ٹران تھان مین ملائیشیا کے ایوان نمائندگان کے اسپیکر سے بات چیت کر رہے ہیں](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/19/5cb954e3276c4c1587968acb4999262e)

تبصرہ (0)