দ্য হ্যাকার নিউজের মতে, QakBot হল একটি সুপরিচিত উইন্ডোজ ম্যালওয়্যার স্ট্রেন যা বিশ্বব্যাপী ৭০০,০০০ এরও বেশি কম্পিউটারের সাথে আপস করেছে বলে অনুমান করা হয় এবং আর্থিক জালিয়াতির পাশাপাশি র্যানসমওয়্যারকেও সহায়তা করে।

মার্কিন বিচার বিভাগ (DoJ) জানিয়েছে যে ক্ষতিগ্রস্থদের কম্পিউটার থেকে ম্যালওয়্যারটি সরিয়ে ফেলা হচ্ছে, যাতে এটি আরও ক্ষতি করতে না পারে এবং কর্তৃপক্ষ ৮.৬ মিলিয়ন ডলারেরও বেশি অবৈধ ক্রিপ্টোকারেন্সি জব্দ করেছে।

সাইবার নিরাপত্তা সংস্থা জেডস্কেলারের প্রযুক্তিগত সহায়তায় ফ্রান্স, জার্মানি, লাটভিয়া, রোমানিয়া, নেদারল্যান্ডস, যুক্তরাজ্য এবং মার্কিন যুক্তরাষ্ট্র জড়িত এই আন্তঃসীমান্ত অভিযানটি ছিল সাইবার অপরাধীদের দ্বারা ব্যবহৃত বটনেট অবকাঠামোর সবচেয়ে বড় মার্কিন নেতৃত্বাধীন আর্থিক ও প্রযুক্তিগত ব্যাঘাত, যদিও কোনও গ্রেপ্তারের ঘোষণা দেওয়া হয়নি।

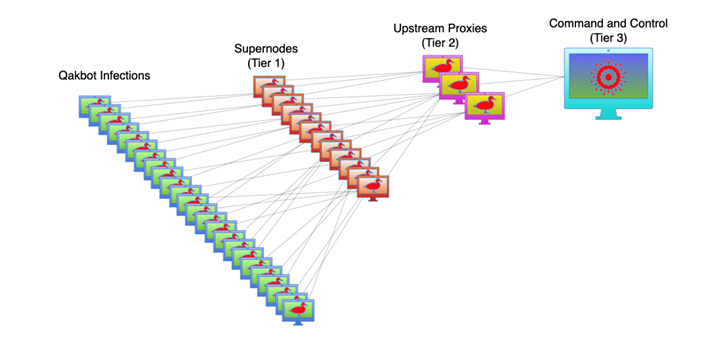

QakBot এর বটনেট নিয়ন্ত্রণ মডেল

QakBot, যা QBot এবং Pinkslipbot নামেও পরিচিত, ২০০৭ সালে একটি ব্যাংকিং ট্রোজান হিসেবে কাজ শুরু করে এবং পরে র্যানসমওয়্যার সহ সংক্রামিত মেশিনে ম্যালওয়্যারের বিতরণ কেন্দ্র হিসেবে কাজ শুরু করে। QakBot-এর কিছু র্যানসমওয়্যারের মধ্যে রয়েছে Conti, ProLock, Egregor, REvil, MegaCortex এবং Black Basta। QakBot-এর অপারেটররা ২০২১ সালের অক্টোবর থেকে ২০২৩ সালের এপ্রিলের মধ্যে ক্ষতিগ্রস্তদের কাছ থেকে প্রায় ৫৮ মিলিয়ন ডলার মুক্তিপণ পেয়েছে বলে মনে করা হচ্ছে।

প্রায়শই ফিশিং ইমেলের মাধ্যমে বিতরণ করা হয়, মডুলার ম্যালওয়্যারটি কমান্ড-এক্সিকিউশন এবং তথ্য সংগ্রহের ক্ষমতা দিয়ে সজ্জিত। QakBot তার অস্তিত্ব জুড়ে ক্রমাগত আপডেট করা হয়েছে। DoJ জানিয়েছে যে ম্যালওয়্যার দ্বারা সংক্রামিত কম্পিউটারগুলি একটি বটনেটের অংশ ছিল, যার অর্থ অপরাধীরা সমন্বিত পদ্ধতিতে সমস্ত সংক্রামিত কম্পিউটারকে দূরবর্তীভাবে নিয়ন্ত্রণ করতে পারে।

আদালতের নথি অনুসারে, এই অভিযানটি QakBot অবকাঠামোতে প্রবেশ করেছিল, যার ফলে এটি FBI-নিয়ন্ত্রিত সার্ভারগুলির মাধ্যমে বটনেট ট্র্যাফিক পুনঃনির্দেশিত করতে সক্ষম হয়েছিল, যা শেষ পর্যন্ত অপরাধীদের সরবরাহ শৃঙ্খলকে অক্ষম করে দেয়। সার্ভারগুলি QakBot বটনেট থেকে মেশিনগুলি অপসারণের জন্য ডিজাইন করা একটি আনইনস্টলার ডাউনলোড করার জন্য ঝুঁকিপূর্ণ কম্পিউটারগুলিকে নির্দেশ দিয়েছিল, যা কার্যকরভাবে অতিরিক্ত ম্যালওয়্যার উপাদান বিতরণ রোধ করে।

সময়ের সাথে সাথে QakBot আরও উন্নত পরিশীলিততা দেখিয়েছে, নতুন নিরাপত্তা ব্যবস্থা গ্রহণের জন্য দ্রুত কৌশল পরিবর্তন করেছে। মাইক্রোসফ্ট সমস্ত অফিস অ্যাপ্লিকেশনে ডিফল্টরূপে ম্যাক্রো অক্ষম করার পর, ম্যালওয়্যারটি এই বছরের শুরুতে সংক্রমণ ভেক্টর হিসাবে OneNote ফাইলগুলি ব্যবহার শুরু করে।

QakBot-এর আক্রমণ শৃঙ্খলে PDF, HTML এবং ZIP-এর মতো একাধিক ফাইল ফর্ম্যাটের অস্ত্রায়নের মধ্যেও পরিশীলিততা এবং অভিযোজনযোগ্যতা নিহিত। ম্যালওয়্যারের বেশিরভাগ কমান্ড এবং নিয়ন্ত্রণ সার্ভার মার্কিন যুক্তরাষ্ট্র, যুক্তরাজ্য, ভারত, কানাডা এবং ফ্রান্সে অবস্থিত, যেখানে ব্যাক-এন্ড অবকাঠামো রাশিয়ায় অবস্থিত বলে মনে করা হয়।

ইমোটেট এবং আইসডআইডির মতো, QakBot, সংক্রামিত কম্পিউটারে ইনস্টল করা ম্যালওয়্যার নিয়ন্ত্রণ এবং যোগাযোগের জন্য একটি তিন-স্তরের সার্ভার সিস্টেম ব্যবহার করে। প্রাথমিক এবং মাধ্যমিক সার্ভারগুলির প্রাথমিক উদ্দেশ্য হল সংক্রামিত কম্পিউটার এবং বটনেট নিয়ন্ত্রণকারী তৃতীয়-স্তরের সার্ভারের মধ্যে এনক্রিপ্ট করা যোগাযোগ রিলে করা।

২০২৩ সালের জুনের মাঝামাঝি পর্যন্ত, ৬৩টি দেশে ৮৫৩টি টিয়ার-১ সার্ভার শনাক্ত করা হয়েছে, যেখানে টিয়ার-২ সার্ভারগুলি প্রধান নিয়ন্ত্রণ সার্ভারকে ঢাকতে প্রক্সি হিসেবে কাজ করছে। Abuse.ch দ্বারা সংগৃহীত তথ্য দেখায় যে সমস্ত QakBot সার্ভার এখন অফলাইন।

এইচপি উলফ সিকিউরিটির মতে, ২০২৩ সালের দ্বিতীয় প্রান্তিকে ১৮টি আক্রমণ চেইন এবং ৫৬টি প্রচারণার মাধ্যমে QakBot সবচেয়ে সক্রিয় ম্যালওয়্যার পরিবারের মধ্যে একটি ছিল। এটি অপরাধমূলক গোষ্ঠীগুলির অবৈধ লাভের জন্য নেটওয়ার্ক প্রতিরক্ষার দুর্বলতাগুলিকে দ্রুত কাজে লাগানোর প্রবণতা দেখায়।

[বিজ্ঞাপন_২]

উৎস লিঙ্ক

![দং নাই ওসিওপি রূপান্তর: [ধারা ৩] ওসিওপি পণ্য ব্যবহারের সাথে পর্যটনের সংযোগ স্থাপন](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

মন্তব্য (0)