Στις 26 Ιουνίου, οι ειδικοί της Kaspersky ανακοίνωσαν την ανακάλυψη ενός νέου spyware που ονομάζεται SparkKitty, το οποίο έχει σχεδιαστεί για να επιτίθεται σε smartphones που χρησιμοποιούν λειτουργικά συστήματα iOS και Android και στη συνέχεια να στέλνει εικόνες και πληροφορίες συσκευής από μολυσμένα τηλέφωνα στον διακομιστή του εισβολέα.

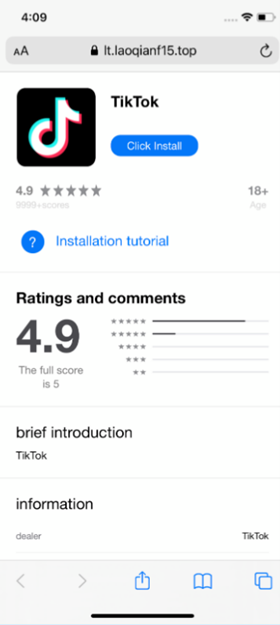

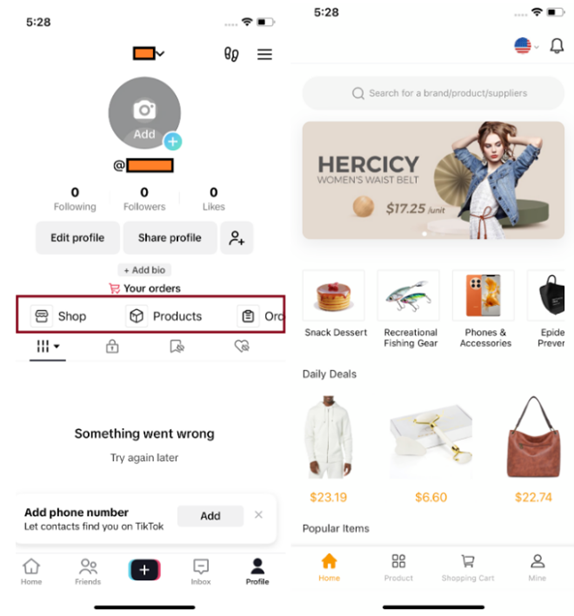

Το SparkKitty είναι ενσωματωμένο σε εφαρμογές με περιεχόμενο που σχετίζεται με κρυπτονομίσματα και τυχερά παιχνίδια, καθώς και σε μια ψεύτικη έκδοση της εφαρμογής TikTok. Αυτές οι εφαρμογές διανέμονται όχι μόνο μέσω του App Store και του Google Play, αλλά και σε ιστότοπους ηλεκτρονικού "ψαρέματος" (phishing).

Σύμφωνα με ανάλυση ειδικών, ο στόχος αυτής της εκστρατείας μπορεί να είναι η κλοπή κρυπτονομισμάτων από χρήστες στη Νοτιοανατολική Ασία και την Κίνα. Οι χρήστες στο Βιετνάμ κινδυνεύουν επίσης να αντιμετωπίσουν μια παρόμοια απειλή.

Η Kaspersky έχει ειδοποιήσει την Google και την Apple για την αντιμετώπιση των προαναφερθέντων κακόβουλων εφαρμογών. Ορισμένες τεχνικές λεπτομέρειες υποδηλώνουν ότι αυτή η νέα εκστρατεία επίθεσης σχετίζεται με το SparkCat – ένα προηγουμένως εντοπισμένο Trojan. Το SparkCat είναι το πρώτο κακόβουλο λογισμικό στην πλατφόρμα iOS που διαθέτει ενσωματωμένη μονάδα οπτικής αναγνώρισης χαρακτήρων (OCR) για τη σάρωση των βιβλιοθηκών φωτογραφιών των χρηστών, κλέβοντας στιγμιότυπα οθόνης που περιέχουν κωδικούς πρόσβασης ή φράσεις ανάκτησης πορτοφολιών κρυπτονομισμάτων.

Μετά το SparkCat, αυτή είναι η δεύτερη φορά φέτος που οι ερευνητές της Kaspersky εντόπισαν κακόβουλο λογισμικό που κλέβει Trojan στο App Store.

Στο App Store, αυτό το κακόβουλο λογισμικό Trojan μεταμφιέζεται σε μια εφαρμογή που σχετίζεται με κρυπτονομίσματα και ονομάζεται 币coin. Επιπλέον, σε ιστότοπους ηλεκτρονικού "ψαρέματος" (phishing) που έχουν σχεδιαστεί για να μιμούνται τη διεπαφή του iPhone App Store, οι κυβερνοεγκληματίες διανέμουν αυτό το κακόβουλο λογισμικό με το πρόσχημα του TikTok και ορισμένων παιχνιδιών τζόγου.

Ο Sergey Puzan, αναλυτής κακόβουλου λογισμικού στην Kaspersky, δήλωσε: «Οι ψεύτικες ιστοσελίδες είναι ένα από τα πιο συνηθισμένα κανάλια για τη διανομή κακόβουλου λογισμικού Trojan, όπου οι χάκερ προσπαθούν να ξεγελάσουν τους χρήστες ώστε να έχουν πρόσβαση και να εγκαταστήσουν κακόβουλο λογισμικό στα iPhone τους. Στο λειτουργικό σύστημα iOS, εξακολουθούν να υπάρχουν ορισμένες νόμιμες μέθοδοι για την εγκατάσταση εφαρμογών εκτός του App Store από τους χρήστες. Σε αυτήν την επίθεση, οι χάκερ εκμεταλλεύτηκαν ένα εργαλείο προγραμματιστή - σχεδιασμένο για την εγκατάσταση εφαρμογών εσωτερικά στις επιχειρήσεις. Στη μολυσμένη έκδοση του TikTok, αμέσως μετά τη σύνδεση του χρήστη, το κακόβουλο λογισμικό έκλεψε φωτογραφίες από τη συλλογή του τηλεφώνου και εισήγαγε κρυφά έναν παράξενο σύνδεσμο στη σελίδα προφίλ του θύματος. Αυτό που είναι ανησυχητικό είναι ότι αυτός ο σύνδεσμος οδήγησε σε ένα κατάστημα που δέχεται μόνο πληρωμές με κρυπτονομίσματα, αυξάνοντας περαιτέρω τις ανησυχίες μας για αυτήν την καμπάνια».

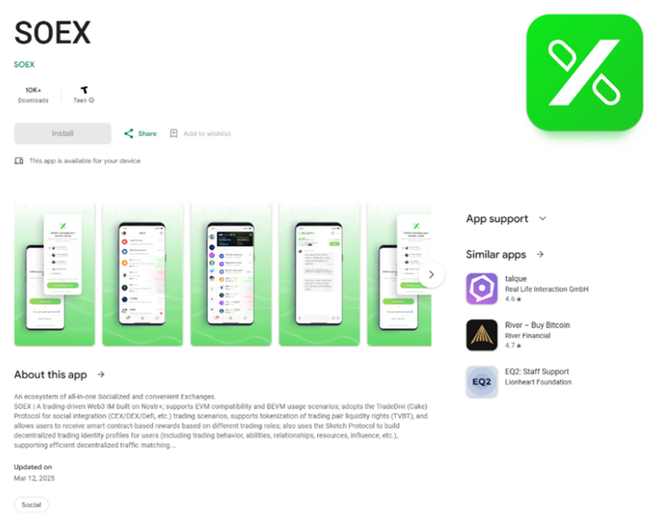

Στο λειτουργικό σύστημα Android, οι εισβολείς στοχεύουν χρήστες τόσο στο Google Play όσο και σε ιστότοπους τρίτων, μεταμφιέζοντας κακόβουλο λογισμικό ως υπηρεσίες που σχετίζονται με κρυπτονομίσματα. Ένα παράδειγμα μολυσμένης εφαρμογής είναι το SOEX - μια εφαρμογή ανταλλαγής μηνυμάτων με ενσωματωμένη λειτουργικότητα συναλλαγών κρυπτονομισμάτων, η οποία έχει πάνω από 10.000 λήψεις από το επίσημο κατάστημά της.

Επιπλέον, οι ειδικοί ανακάλυψαν επίσης αρχεία APK (αρχεία εγκατάστασης εφαρμογών Android, τα οποία μπορούν να εγκατασταθούν απευθείας χωρίς να χρειάζεται να περάσουν από το Google Play) αυτών των μολυσμένων εφαρμογών σε ιστότοπους τρίτων, τα οποία πιστεύεται ότι σχετίζονται με την προαναφερθείσα εκστρατεία επίθεσης.

Αυτές οι εφαρμογές προωθούνται ως επενδυτικά έργα κρυπτονομισμάτων. Αξίζει να σημειωθεί ότι οι ιστότοποι που διανέμουν τις εφαρμογές προωθούνται επίσης ευρέως στα μέσα κοινωνικής δικτύωσης, συμπεριλαμβανομένου του YouTube.

Ο Dmitry Kalinin, αναλυτής κακόβουλου λογισμικού στην Kaspersky, δήλωσε: «Μετά την εγκατάσταση, αυτές οι εφαρμογές λειτουργούν όπως περιγράφηκε αρχικά. Ωστόσο, κατά την εγκατάσταση, διεισδύουν σιωπηλά στη συσκευή και στέλνουν αυτόματα εικόνες από τη συλλογή του θύματος στον εισβολέα. Αυτές οι εικόνες ενδέχεται να περιέχουν ευαίσθητες πληροφορίες που αναζητούν οι χάκερ, όπως κωδικούς ανάκτησης πορτοφολιού κρυπτονομισμάτων, επιτρέποντάς τους να κλέψουν τα ψηφιακά περιουσιακά στοιχεία του θύματος. Υπάρχουν πολλά έμμεσα σημάδια ότι η ομάδα επίθεσης στοχεύει τα ψηφιακά περιουσιακά στοιχεία των χρηστών: πολλές μολυσμένες εφαρμογές σχετίζονται με κρυπτονομίσματα και η μολυσμένη από κακόβουλο λογισμικό έκδοση του TikTok ενσωματώνει επίσης ένα κατάστημα που δέχεται μόνο πληρωμές με κρυπτονομίσματα».

Για να αποφύγουν να πέσουν θύματα αυτού του κακόβουλου λογισμικού, η Kaspersky συνιστά στους χρήστες να λάβουν τα ακόλουθα μέτρα ασφαλείας:

- Εάν έχετε εγκαταστήσει κατά λάθος μία από τις μολυσμένες εφαρμογές, αφαιρέστε την γρήγορα από τη συσκευή σας και μην την χρησιμοποιήσετε ξανά μέχρι να κυκλοφορήσει μια επίσημη ενημέρωση για την πλήρη κατάργηση των κακόβουλων λειτουργιών.

- Αποφύγετε την αποθήκευση στιγμιότυπων οθόνης που περιέχουν ευαίσθητες πληροφορίες στη βιβλιοθήκη φωτογραφιών σας, ειδικά εικόνων με κωδικούς ανάκτησης πορτοφολιού κρυπτονομισμάτων. Αντ' αυτού, οι χρήστες μπορούν να αποθηκεύουν τα στοιχεία σύνδεσης σε ειδικές εφαρμογές διαχείρισης κωδικών πρόσβασης.

- Εγκαταστήστε αξιόπιστο λογισμικό ασφαλείας για να αποτρέψετε τον κίνδυνο μόλυνσης από κακόβουλο λογισμικό. Για το λειτουργικό σύστημα iOS με τη μοναδική αρχιτεκτονική ασφαλείας του, η λύση της Kaspersky θα σας προειδοποιήσει εάν εντοπίσει ότι η συσκευή μεταδίδει δεδομένα σε διακομιστή εντολών και ελέγχου ενός χάκερ και θα μπλοκάρει αυτήν τη μετάδοση δεδομένων.

- Όταν μια εφαρμογή ζητά πρόσβαση στη βιβλιοθήκη φωτογραφιών, οι χρήστες θα πρέπει να εξετάσουν προσεκτικά εάν αυτή η άδεια είναι πραγματικά απαραίτητη για την κύρια λειτουργία της εφαρμογής.

Πηγή: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Φωτογραφία] Ο Πρωθυπουργός Φαμ Μινχ Τσινχ δέχεται τον Κυβερνήτη της Επαρχίας Τοτσίγκι (Ιαπωνία)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Εικόνα] Διαρροή εικόνων ενόψει της γκαλά απονομής των Βραβείων Δράσης Κοινότητας 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Φωτογραφία] Ο Πρωθυπουργός Φαμ Μινχ Τσινχ δέχεται τον Υπουργό Παιδείας και Αθλητισμού του Λάος, Θονγκσαλίθ Μανγκνόρμεκ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Ζωντανά] Γκαλά Βραβείων Κοινοτικής Δράσης 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Φωτογραφία] Ο πρωθυπουργός Pham Minh Chinh παρευρίσκεται στο Οικονομικό Φόρουμ του Βιετνάμ 2025](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/16/1765893035503_ndo_br_dsc-8043-jpg.webp)

Σχόλιο (0)