La descarga rápida de la batería o la aparición de aplicaciones o mensajes extraños podrían ser señales de que tu iPhone está siendo rastreado.

ID de Apple hackeado

Apple ID es la cuenta administrativa más alta en el iPhone, y también es la “clave” importante que todo hacker quiere tener. Si alguna vez recibió un correo electrónico notificándole que su ID de Apple se inició sesión en un dispositivo desconocido, que su contraseña cambió, que algunos archivos o mensajes desaparecieron repentinamente o que recibió pagos de servicios inusuales, es probable que otra persona esté usando la misma cuenta.

Sin embargo, la protección de seguridad de Apple es suficiente para ayudar a los usuarios a restaurar los derechos administrativos. En caso de inaccesibilidad, puedes utilizar la herramienta proporcionada por Apple para recuperar tu Apple ID. Los expertos recomiendan que los usuarios establezcan contraseñas seguras (combinaciones complejas de minúsculas, mayúsculas, caracteres especiales y números) y habiliten la seguridad de dos factores.

Dispositivo desconocido en el grupo familiar o en la aplicación Buscar

Los grupos familiares pueden compartir una variedad de datos entre cuentas de ID de Apple. Fotografía: Yasar Turanli

Compartir en familia y Buscar mi son dos métodos que los delincuentes suelen utilizar para acceder a los dispositivos Apple de los usuarios.

Compartir en Familia se utiliza para compartir paquetes de suscripción, compras de aplicaciones, fotos, compartir ubicación, horarios de trabajo... entre miembros de la familia sin tener que compartir un ID de Apple. Los usuarios deben revisar periódicamente el grupo para ver si hay nuevos miembros.

La función Buscar mi es similar en el sentido de que contiene todos los dispositivos registrados con el mismo ID de Apple. Si alguno de estos dispositivos no pertenece al propietario de la cuenta, deberá eliminarse y actualizarse la contraseña inmediatamente.

Acceso al micrófono y a la cámara comprometidos

Apple controla estrictamente el acceso a las aplicaciones, pero los usuarios aún deben tener cuidado con el software espía. Foto: Wachiwit

Durante las llamadas, los sonidos ambientales captados por el micrófono suenan como ruido debido a la mala recepción. Sin embargo, esto también conlleva el riesgo de que el iPhone se infecte con software espía. Hay algunos programas espía disponibles en el mercado para grabar llamadas, pero a veces también producen sonidos inusuales que pueden escucharse durante la conversación. Por ejemplo, oír pitidos o la voz baja de un extraño podría ser una señal de que se ha instalado un software de escucha.

Con algunas aplicaciones espía, la cámara se puede activar automáticamente, tomando fotografías del entorno y enviándolas a un servidor u otro dispositivo. Sin embargo, los expertos afirman que el software espía para iPhone es bastante fácil de detectar cuando solicita permisos de acceso especiales que van más allá de las capacidades del programa que suplanta. Por ejemplo, un software para tomar notas que requiere acceso a la cámara o una aplicación de mapas que quiere interferir con el micrófono... Los usuarios deben eliminar inmediatamente estos programas de sus dispositivos.

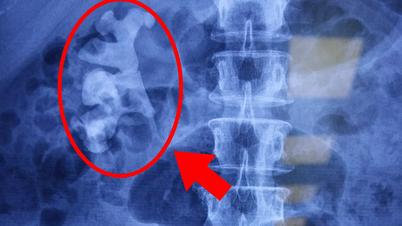

La batería se agota rápidamente.

Las aplicaciones de rastreo de teléfonos a menudo se ejecutan continuamente en segundo plano en los iPhones sin que el usuario lo sepa. Si notas que la batería de tu teléfono a menudo se agota anormalmente rápido incluso aunque no hayas actualizado el sistema operativo o no lo hayas usado mucho, debes revisar cuidadosamente tu dispositivo porque el software espía podría ser la causa.

Hay muchas otras razones por las que la batería del iPhone se agota más rápido de lo habitual, como usar el software con demasiada frecuencia o tener la batería del teléfono vieja o dañada. Sin embargo, lo que preocupa es el consumo inusual de energía. El hecho de que la máquina se caliente más en condiciones normales de funcionamiento también es un factor a tener en cuenta. El malware y el spyware, cuando se instalan y se ejecutan en el dispositivo, a menudo provocan que este se caliente rápidamente y se caliente aún más.

Reinicio o apagado aleatorio

El iPhone no puede reiniciarse por sí solo sin errores o malware. Foto: Slashgear

El software espía afecta a su ordenador de distintas maneras. En los casos en que la pantalla de repente deja de responder , las aplicaciones se abren lentamente, las configuraciones cambian automáticamente al iniciar o se apagan o reinician aleatoriamente... todos estos son signos de que hay un programa malicioso ejecutándose ilegalmente en el dispositivo.

Con un uso normal y sin daños funcionales, el iPhone no puede reiniciarse. El software espía de mala calidad provocará que su computadora se comporte de manera anormal, como apagarse inesperadamente. Para eliminarlo por completo, deberás realizar un restablecimiento de fábrica.

Recibí mensajes extraños

Recibir mensajes de texto de personas o números desconocidos no es raro cuando se utiliza el teléfono. Este contenido suele ser inofensivo si el usuario lo ignora o lo elimina en lugar de seguir las instrucciones del mensaje.

Sin embargo, si recibe muchos mensajes extraños que contienen código similar a la programación, será una señal anormal. Los delincuentes a menudo envían mensajes que contienen código para comprobar el estado operativo de las aplicaciones spyware instaladas en el dispositivo de la víctima.

Historial de navegación extraño, aparecen aplicaciones sospechosas

Se recomienda a los usuarios controlar y conocer claramente el software instalado en sus dispositivos, así como conocer el historial de uso de su navegador web como medida para verificar anomalías en sus teléfonos. Si hay aplicaciones extrañas en tu dispositivo o usos desconocidos, o un historial de acceso a sitios web extraños, significa que tu teléfono puede haber sido hackeado.

Se puede instalar de forma secreta una aplicación inusual en el dispositivo para monitorear el comportamiento de uso del teléfono por parte del propietario del dispositivo. Por lo tanto, se recomienda eliminar este programa y verificar más a fondo los derechos de acceso a los datos de otro software sospechoso.

Vnexpress.net

Fuente

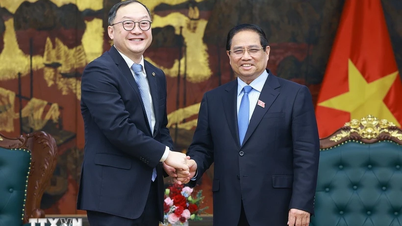

![[Foto] El primer ministro Pham Minh Chinh recibe al presidente de la región Asia-Pacífico del Grupo PowerChina](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/21/0f4f3c2f997b4fdaa44b60aaac103d91)

![[Foto] El Primer Ministro Pham Minh Chinh recibe al rabino Yoav Ben Tzur, Ministro de Trabajo de Israel.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/21/511bf6664512413ca5a275cbf3fb2f65)

![[Foto] Llegando a Son La, vamos a "lucirnos" con los Wallflowers](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/21/627a654c41fc4e1a95f3e1c353d0426d)

![[Foto] Taller científico "Construyendo un modelo socialista asociado con el pueblo socialista en la ciudad de Hai Phong en el período 2025-2030 y años posteriores"](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/21/5098e06c813243b1bf5670f9dc20ad0a)

Kommentar (0)