Aprovechando las actividades de recogida de comentarios sobre los borradores de documentos que se presentarán al XIV Congreso Nacional del Partido, agentes maliciosos han instalado software malicioso para llevar a cabo actividades de sabotaje y robar datos e información.

Mediante el análisis de la situación, el Departamento de Ciberseguridad y Prevención y Control de Delitos de Alta Tecnología de la Policía de la ciudad de Hanoi descubrió malware El RAT Valley se conecta a la dirección del servidor de control (C2): 27.124.9.13, puerto 5689, oculto en un archivo llamado “DRAFT RESOLUTION CONGRESSION.exe”. Los atacantes aprovechan la actividad de recopilación de opiniones sobre los borradores de documentos presentados al Congreso para engañar a los usuarios e inducirlos a instalar software malicioso y realizar acciones peligrosas como el robo de información confidencial, la apropiación de cuentas personales, el robo de documentos y la propagación de malware a otros equipos.

Los resultados del análisis muestran que el malware, una vez instalado en el ordenador del usuario, se ejecuta automáticamente cada vez que se inicia el equipo, conectándose al servidor de control remoto controlado por el atacante y continuando así con las acciones peligrosas descritas. Ampliando el análisis, se detectaron otros archivos de malware conectados al servidor C2 que el atacante ha distribuido recientemente.

(1) INFORME FINANCIERO2.exe o PAGO DE SEGURO EMPRESARIAL.exe

(2) DESPACHO OFICIAL URGENTE DEL GOBIERNO.exe

(3) SOPORTE PARA LA DECLARACIÓN DE IMPUESTOS.exe

(4) DOCUMENTO OFICIAL DE EVALUACIÓN DE LAS ACTIVIDADES DEL PARTIDO.exe o FORMULARIO DE AUTORIZACIÓN.exe

(5) ACTAS DEL INFORME DEL TERCER TRIMESTRE.exe

Para prevenir de forma proactiva, el Departamento de Ciberseguridad y Prevención de Delitos de Alta Tecnología, Policía de Hanói recomendar personas:

- Manténgase alerta, no descargue, instale ni abra archivos de origen desconocido (especialmente archivos ejecutables con extensiones .exe, .dll, .bat, .msi,...).

- Revise el sistema informático de la unidad y la localidad para detectar archivos sospechosos. Si se registra un incidente, aísle el equipo infectado, desconéctelo de Internet e informe al Centro Nacional de Ciberseguridad para obtener asistencia.

Analice todo el sistema con el software de seguridad más reciente (EDR/XDR) capaz de detectar y eliminar malware oculto. Se recomienda usar Avast, AVG, Bitdefender (versión gratuita) o la última versión de Windows Defender.

Nota: La versión gratuita de Kaspersky aún no ha detectado este malware.

- Escaneo manual:

+ Comprueba en el Explorador de procesos si ves que el proceso no tiene firma digital o tiene un nombre de archivo de texto falso.

+ Compruebe tcpview para ver la conexión de red; si se detecta una conexión a la IP 27[.]124[.]9[.]13, debe ser atendida inmediatamente.

- Los administradores deben bloquear urgentemente en el firewall, impidiendo el acceso a la dirección IP maliciosa 27.124.9.13.

Fuente: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Foto] El primer ministro Pham Minh Chinh se reúne con representantes de profesores destacados.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

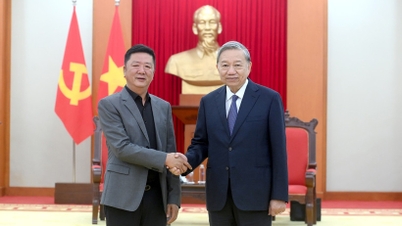

![[Foto] El secretario general To Lam recibe al vicepresidente del Grupo Luxshare-ICT (China).](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[Foto] Panorama de la ronda final de los Premios a la Acción Comunitaria 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

Kommentar (0)