Este malware es capaz de robar fotos e información del dispositivo y enviarlas al servidor del atacante. SparkKitty suele aparecer en aplicaciones relacionadas con criptomonedas, juegos de apuestas y una versión falsa de TikTok. Se distribuye a través de la App Store, Google Play y sitios web de phishing. Se cree que esta campaña de ataques tiene como objetivo a usuarios del sudeste asiático y China, incluyendo Vietnam.

Kaspersky ha alertado a Apple y Google sobre las aplicaciones maliciosas implicadas. Algunos detalles indican que SparkKitty está relacionada con SparkCat, un malware que ha llamado la atención por utilizar tecnología OCR para escanear capturas de pantalla y encontrar contraseñas o frases de recuperación de monederos de criptomonedas. Esta es la segunda vez este año que los expertos registran la aparición de un troyano que roba datos en la App Store.

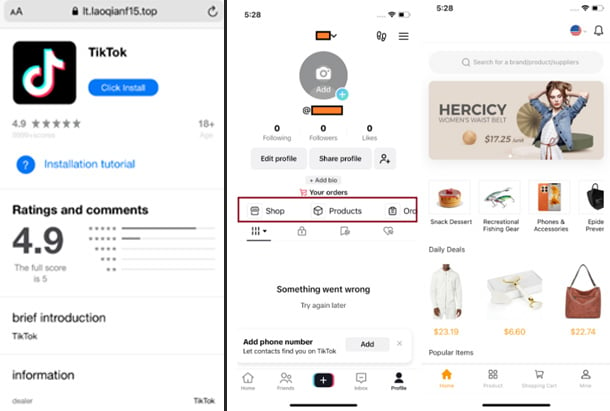

Un sitio web falso de la App Store que engaña a los usuarios para que instalen la aplicación TikTok, y una tienda online falsa integrada en la aplicación TikTok falsa.

En iOS, SparkKitty se disfraza de 币coin, una aplicación de criptomonedas. Además, sitios web falsos de la App Store distribuyen versiones de TikTok infectadas con malware y juegos de azar. Los hackers utilizan una herramienta de desarrollador para instalar la aplicación fuera de la App Store legítima. Cuando los usuarios inician sesión en el TikTok falso, el malware accede inmediatamente a su biblioteca de fotos e inserta un enlace malicioso en su perfil, que los redirige a una tienda que solo acepta pagos con criptomonedas.

Sergey Puzan, experto de Kaspersky, advirtió: “El mal uso de las herramientas para desarrolladores para propagar malware es una tendencia preocupante, ya que elude las barreras de protección de iOS. En particular, los sitios web de phishing son cada vez más sofisticados, lo que facilita que los usuarios sean engañados e instalen código malicioso”.

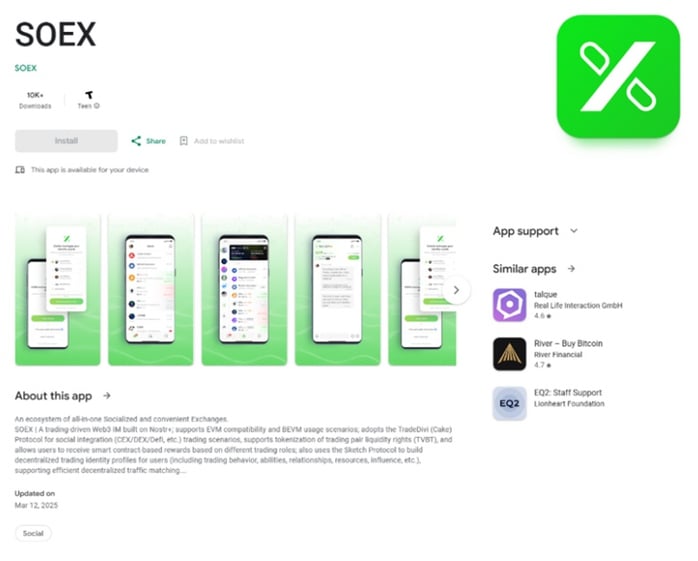

Aplicación falsa de intercambio de criptomonedas SOEX en Google Play

En Android, SparkKitty también se distribuye a través de Google Play y sitios web externos, oculto en aplicaciones de criptomonedas. Un ejemplo es SOEX, una aplicación de mensajería con funcionalidad integrada para el comercio de criptomonedas, que ha superado las 10 000 descargas. Además, los archivos APK de terceros también contienen código malicioso, que se promociona intensamente en redes sociales como YouTube, TikTok y Facebook.

«El malware funciona de forma invisible, enviando imágenes al servidor de ataque. Estas imágenes pueden contener claves de recuperación para monederos de criptomonedas, lo que permite a los hackers robar activos», afirmó el experto Dmitry Kalinin. El hecho de que la mayoría de las aplicaciones infectadas estén relacionadas con criptomonedas sugiere que el objetivo principal es robar activos digitales.

Se recomienda a los usuarios no instalar aplicaciones de fuentes no confiables, verificar cuidadosamente la información del desarrollador y utilizar soluciones de seguridad móvil.

En Securelist.com se encuentra publicado un informe detallado sobre esta campaña de ataques.

Fuente: https://nld.com.vn/canh-bao-trojan-sparkkitty-gia-mao-tiktok-tan-cong-nguoi-dung-ios-va-android-196250627073413671.htm

![[Foto] El secretario general To Lam y el presidente de la Asamblea Nacional, Tran Thanh Man, asisten al 80.º aniversario del Día Tradicional del Sector de Inspección de Vietnam.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

Kommentar (0)