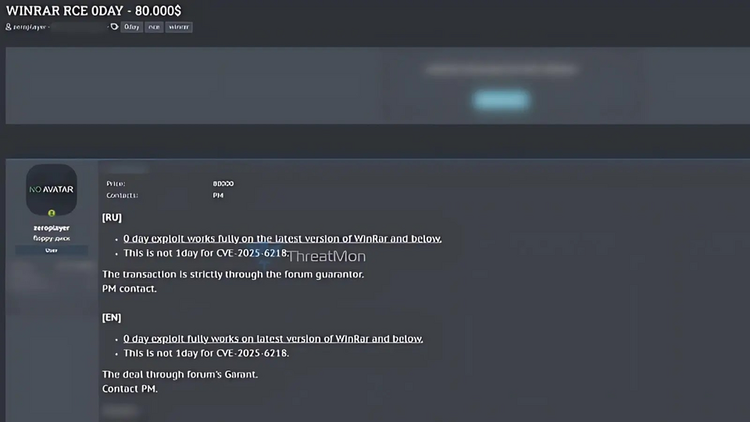

WinRAR, una popular herramienta de compresión y descompresión de archivos utilizada en cientos de millones de computadoras, está siendo atacada por piratas informáticos luego de que una grave vulnerabilidad de día cero RCE (ejecución remota de código) se vendiera en el mercado negro por hasta 80.000 dólares.

Lo que da miedo aquí es que esta vulnerabilidad no es una copia de una vulnerabilidad antigua previamente publicada (CVE-2025-6218), sino una amenaza completamente nueva, desconocida para todos, sin parche y que todavía existe silenciosamente en versiones de WinRAR, desde las antiguas hasta las nuevas.

Un clic y todo el sistema está en peligro

Esta vulnerabilidad permite a un atacante inyectar código malicioso en el sistema de la víctima simplemente abriendo un archivo comprimido especialmente diseñado. No es necesario ejecutar el archivo ni conceder permisos; basta con hacer doble clic para descomprimirlo para que el hacker tome el control.

Imagina que recibes un correo electrónico con un archivo .rar adjunto y, al abrirlo, resulta ser... una tarjeta de cumpleaños o un contrato. Pero, en realidad, en una fracción de segundo, un malware se ha estado ejecutando silenciosamente en segundo plano, vulnerando la capa de seguridad.

Dado que WinRAR se utiliza ampliamente, desde usuarios individuales hasta empresas, el precio de 80.000 USD (más de 2 mil millones de VND) por esta vulnerabilidad no es caro, es un "bien escaso" en el mundo subterráneo y casi garantiza que los ataques no serán detectados.

Vulnerabilidad de la plataforma

Cabe destacar que esta falla de seguridad afecta a varias versiones de WinRAR, no solo a la más reciente. Esto sugiere que probablemente se trate de una falla arquitectónica, no simplemente de un error de codificación en una actualización reciente.

WinRAR, debido a que existe desde hace décadas y tiene muchas características complejas, es un "terreno fértil" que los malos pueden explotar.

Los expertos en seguridad consideran que las vulnerabilidades de día cero como esta son una "pesadilla de seguridad" porque no hay indicios de detección, parches ni defensas tradicionales lo suficientemente eficaces. Cuando la vulnerabilidad aún no es pública, los usuarios solo pueden confiar en su destino.

¿Qué deben hacer los usuarios?

Mientras esperamos que los desarrolladores de WinRAR confirmen y corrijan el error, la mejor prevención temporal es no abrir archivos comprimidos de fuentes desconocidas, especialmente de correos electrónicos o enlaces desconocidos. Algunas medidas de emergencia que se pueden tomar:

- Utilice sandbox al abrir archivos comprimidos

- Cambiar temporalmente a otra herramienta de compresión con mejores controles de seguridad

- Actualizar y supervisar periódicamente los canales de alerta de seguridad de buena reputación.

Los expertos en ciberseguridad siguen de cerca esta situación porque, una vez que se aproveche la vulnerabilidad en ataques del mundo real, las consecuencias no se limitarán a unas pocas computadoras infectadas.

Fuente: https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[Video] Se prevé una fuerte caída de los puntajes de referencia de las universidades de rango medio](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/18/be12c225d0724c00a7e25facc6637cb9)

![[Infografía] En 2025, 47 productos alcanzarán el OCOP nacional](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Kommentar (0)