Según The Hacker News , Google ha advertido que varios actores maliciosos están compartiendo exploits públicos que aprovechan su servicio de calendario para alojar infraestructura de comando y control (C2).

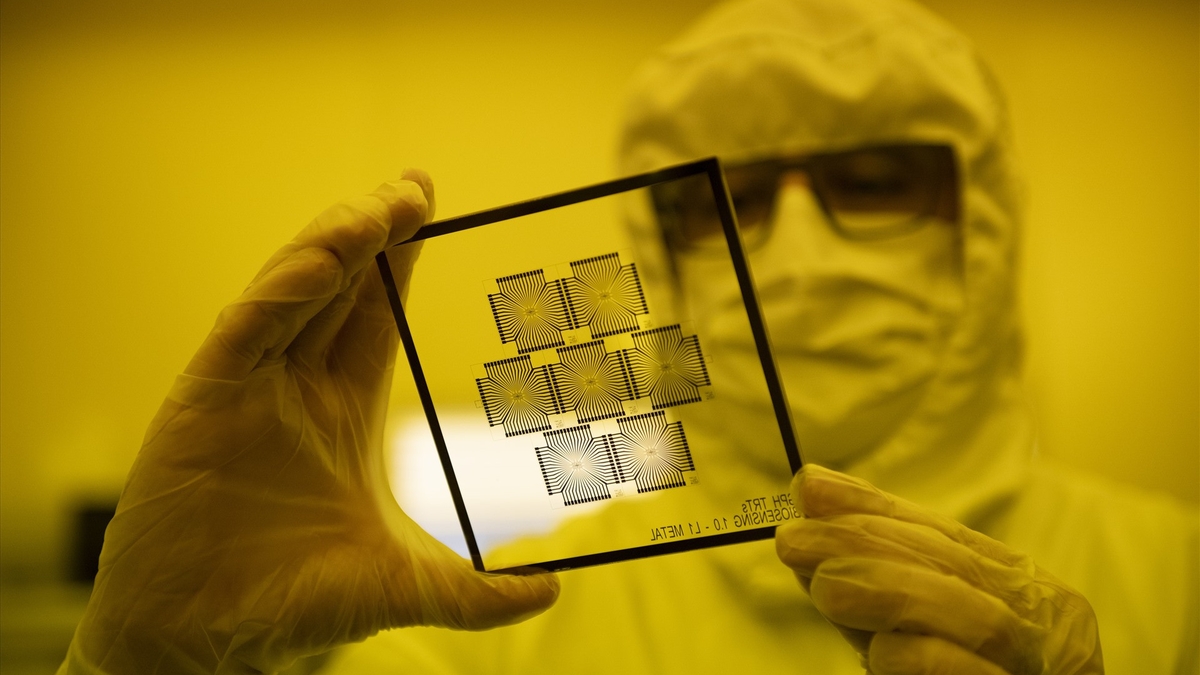

La herramienta, llamada Google Calendar RAT (GCR), utiliza la función de eventos de la aplicación para dar órdenes y controlar una cuenta de Gmail. El programa se publicó por primera vez en GitHub en junio de 2023.

El investigador de seguridad MrSaighnal afirmó que el código crea un canal encubierto al explotar las descripciones de eventos en la aplicación de calendario de Google. En su octavo Informe de Amenazas, Google indicó que no ha observado el uso de la herramienta en entornos reales, pero señaló que su unidad de inteligencia de amenazas, Mandiant, ha detectado varias amenazas que han compartido pruebas de concepto (PoC) en foros clandestinos.

Google Calendar puede ser utilizado como centro de mando y control para hackers.

Google afirma que GCR se ejecuta en una máquina comprometida, escaneando periódicamente la descripción del evento en busca de nuevos comandos, ejecutándolos en el dispositivo objetivo y actualizando la descripción con el comando. El hecho de que la herramienta opere en infraestructura legítima dificulta la detección de actividad sospechosa.

Este caso demuestra una vez más el preocupante abuso de los servicios en la nube por parte de ciberdelincuentes para infiltrarse y ocultarse en los dispositivos de las víctimas. Anteriormente, un grupo de hackers, presuntamente vinculado al gobierno iraní, utilizó documentos con macros para abrir una puerta trasera en ordenadores con Windows y emitir comandos de control por correo electrónico.

Google informó que la puerta trasera utiliza IMAP para conectarse a una cuenta de correo web controlada por el atacante, analiza los correos electrónicos en busca de comandos, los ejecuta y envía correos electrónicos con los resultados. El equipo de análisis de amenazas de Google ha inhabilitado las cuentas de Gmail controladas por el atacante que el malware utilizó como conducto.

Enlace de origen

![[Foto] Da Nang: Cientos de personas se unen para limpiar una importante ruta turística tras la tormenta número 13.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

Kommentar (0)