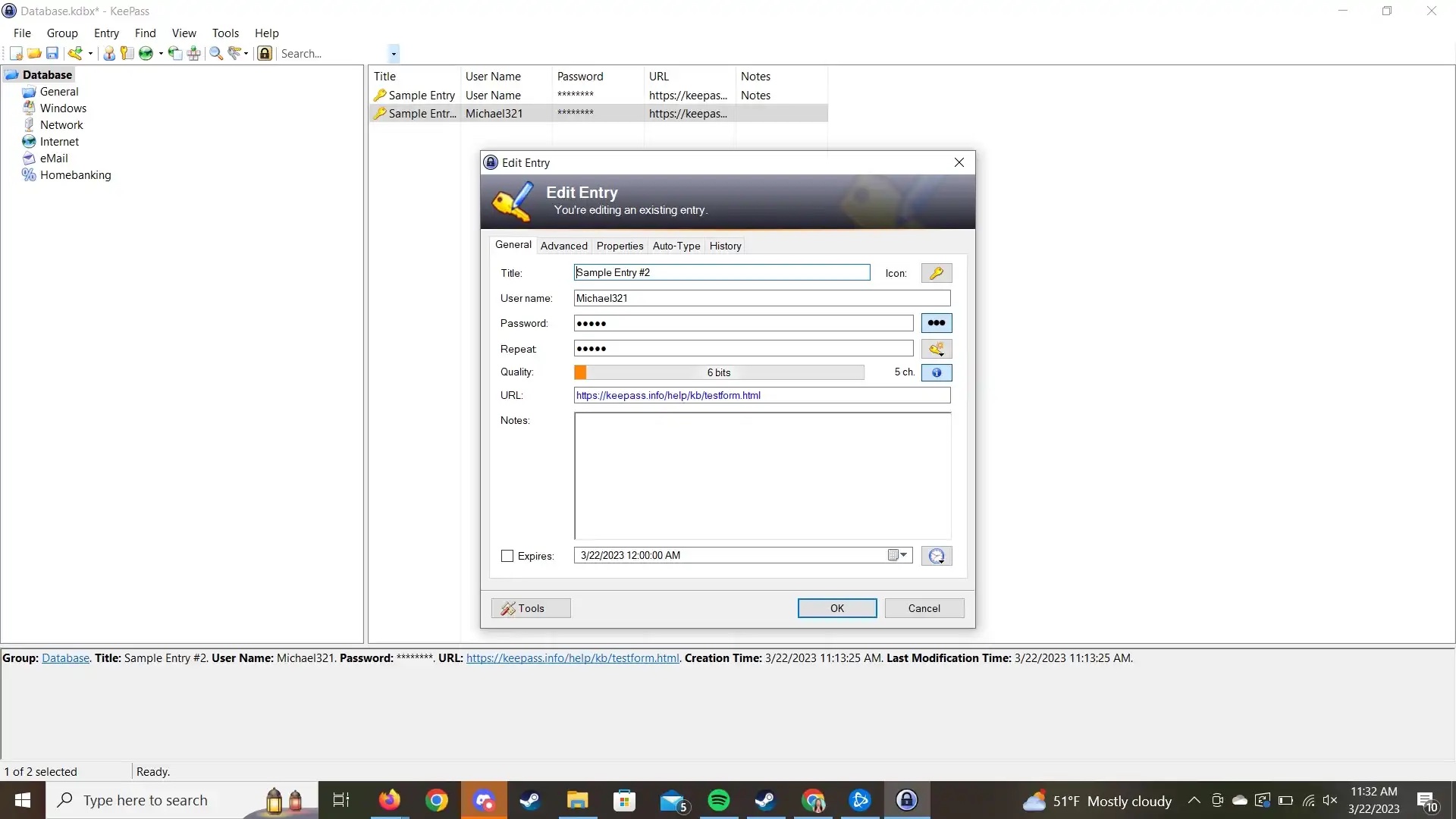

طبق گزارش Bleeping Computer ، یک آسیبپذیری تخلیه حافظه که به تازگی در برنامه KeePass کشف شده است، میتواند به مهاجمان اجازه دهد رمزهای عبور اصلی را حتی در صورت قفل بودن پایگاه داده یا بسته بودن برنامه، به صورت متن ساده بازیابی کنند. وصلهای برای این آسیبپذیری حیاتی تا اوایل ژوئن در دسترس نخواهد بود.

یک محقق امنیتی این آسیبپذیری را گزارش داد و یک بهرهبرداری اثبات ادعا را منتشر کرد که به مهاجم اجازه میدهد تا با انجام یک خراش حافظه، رمز عبور اصلی را به صورت متن ساده به دست آورد، حتی اگر پایگاه داده KeePass بسته باشد، برنامه قفل شده باشد یا حتی باز نباشد. هنگام بازیابی از حافظه، یک یا دو کاراکتر اول رمز عبور وجود نخواهد داشت، اما کل رشته را میتوان حدس زد.

این اکسپلویت برای ویندوز نوشته شده است، اما اعتقاد بر این است که لینوکس و macOS نیز آسیبپذیر هستند زیرا این مشکل در KeePass وجود دارد و نه در سیستم عامل. برای اکسپلویت رمز عبور، مهاجم به دسترسی به یک کامپیوتر از راه دور (که از طریق بدافزار به دست آمده است) یا مستقیماً به دستگاه قربانی نیاز دارد.

به گفته کارشناسان امنیتی، تمام نسخههای KeePass 2.x تحت تأثیر قرار گرفتهاند. اما KeePass 1.x، KeePassXC و Strongbox - دیگر مدیران رمز عبور سازگار با فایلهای پایگاه داده KeePass - تحت تأثیر قرار نگرفتهاند.

این اصلاحیه در نسخه ۲.۵۴ KeePass که احتمالاً اوایل ژوئن منتشر خواهد شد، گنجانده خواهد شد.

نقص امنیتی جدید، KeePass را در معرض خطر قرار میدهد، زیرا هنوز هیچ وصلهای برای آن منتشر نشده است.

اکنون یک نسخه بتای ناپایدار از KeePass با راهکارهای مقابلهای وجود دارد، اما گزارشی از Bleeping Computer میگوید که این محقق امنیتی نتوانسته است سرقت رمز عبور از این آسیبپذیری را دوباره ایجاد کند.

با این حال، حتی پس از ارتقاء KeePass به یک نسخه ثابت، رمزهای عبور همچنان در فایلهای حافظه برنامه قابل مشاهده هستند. برای محافظت کامل، کاربران باید کامپیوتر را با رونویسی دادههای موجود کاملاً پاک کنند، سپس یک سیستم عامل جدید را دوباره نصب کنند.

کارشناسان توصیه میکنند که یک برنامه آنتیویروس خوب، این احتمال را به حداقل میرساند و کاربران باید رمز عبور اصلی KeePass خود را پس از انتشار نسخه رسمی تغییر دهند.

لینک منبع

![[عکس] نخست وزیر فام مین چین، ریاست دومین جلسه کمیته راهبری توسعه اقتصاد خصوصی را بر عهده دارد.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

نظر (0)