מומחי אבטחה גילו זה עתה קמפיין זדוני שגונב קודי OTP ממכשירי אנדרואיד ברחבי העולם, על ידי הדבקת תוכנות זדוניות באמצעות אלפי בוטים של טלגרם.

חוקרים בחברת האבטחה Zimperium גילו את הקמפיין הזדוני ועוקבים אחריו מאז פברואר 2022. הם מדווחים כי זיהו לפחות 107,000 דגימות שונות של תוכנות זדוניות הקשורות לקמפיין.

הנוזקה עוקבת אחר הודעות המכילות קודי OTP מיותר מ-600 מותגים גלובליים, חלקם עם מאות מיליוני משתמשים. המניע של ההאקרים הוא כלכלי.

|

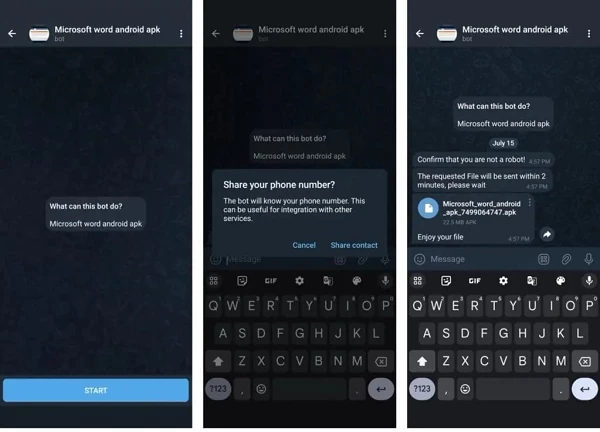

| בוט בטלגרם מבקש מהמשתמשים לספק מספר טלפון לשליחת קובץ APK |

לפי Zimperium, תוכנות זדוניות לגניבת SMS מופצות באמצעות פרסומות זדוניות או בוטים של טלגרם, אשר מתקשרים אוטומטית עם הקורבנות. ישנם שני תרחישים בהם משתמשים האקרים כדי לתקוף.

באופן ספציפי, במקרה הראשון, הקורבן יוטעה לגשת לאתרי גוגל פליי מזויפים. במקרה השני, הבוט של טלגרם מבטיח לספק למשתמשים אפליקציות אנדרואיד פיראטיות, אך ראשית, עליהם לספק מספר טלפון כדי לקבל את קובץ ה-APK. בוט זה ישתמש במספר טלפון זה כדי ליצור קובץ APK חדש, מה שיאפשר להאקרים לעקוב או לתקוף את הקורבן בעתיד.

זימפריום מסרה כי הקמפיין הזדוני השתמש ב-2,600 בוטים של טלגרם כדי לקדם מגוון חבילות APK של אנדרואיד, הנשלטות על ידי 13 שרתי Command & Control. הקורבנות התפזרו על פני 113 מדינות, אך רובם היו מהודו ומרוסיה. מספר הקורבנות היה גם בארה"ב, ברזיל ומקסיקו. מספרים אלה מציירים תמונה מדאיגה של המבצע הגדול והמתוחכם ביותר שמאחורי הקמפיין.

מומחים גילו כי הנוזקה העבירה הודעות SMS שנלכדו לנקודת קצה של API באתר 'fastsms.su'. אתר זה מוכר גישה למספרי טלפון וירטואליים בחו"ל, בהם ניתן להשתמש כדי להפוך פלטפורמות ושירותים מקוונים לאנונימיים ולאמת. סביר להניח שמכשירים נגועים נוצלו ללא ידיעת הקורבן.

בנוסף, על ידי מתן גישה להודעות SMS, הקורבנות נותנים לתוכנות זדוניות את היכולת לקרוא הודעות SMS, לגנוב מידע רגיש, כולל קודי OTP במהלך רישום חשבון ואימות דו-שלבי. כתוצאה מכך, הקורבנות עלולים לראות את חשבונות הטלפון שלהם מרקיעים שחקים או להיתפס מבלי משים בפעילויות בלתי חוקיות, המזוהות עם המכשירים ומספרי הטלפון שלהם.

כדי להימנע מליפול למלכודת של אנשים רעים, משתמשי אנדרואיד לא צריכים להוריד קבצי APK מחוץ ל-Google Play, לא להעניק גישה לאפליקציות לא קשורות, ולוודא ש-Play Protect מופעל במכשיר.

[מודעה_2]

מקור: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[תמונה] "בית קברות לאוניות" במפרץ שואן דאי](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762577162805_ndo_br_tb5-jpg.webp)

![[תמונה] נזק כבד לאחר סופה מספר 13 במחוז סונג קאו, מחוז דאק לק](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762574759594_img-0541-7441-jpg.webp)

![[וידאו] אנדרטאות הואה נפתחות מחדש לקבלת מבקרים](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

תגובה (0)