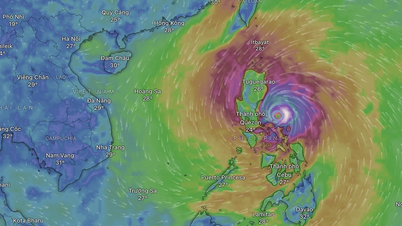

צוות GReAT גילה את הנוזקה במהלך פעולות תגובה לאירועים במערכות ממשלתיות המשתמשות ב-Microsoft Exchange. GhostContainer נחשב כחלק מקמפיין מתוחכם ומתמשך של איומים מתמשכים (APT) המכוון לארגונים מרכזיים באזור אסיה, כולל חברות טכנולוגיה גדולות.

הקובץ הזדוני שהתגלה על ידי קספרסקי, בשם App_Web_Container_1.dll, הוא למעשה דלת אחורית רב-תכליתית שניתן להרחיב אותה על ידי הורדת מודולים נוספים מרחוק. התוכנה הזדונית מנצלת פרויקטים רבים בקוד פתוח ועברה התאמה אישית מתוחכמת כדי למנוע גילוי.

לאחר ש-GhostContainer מותקן בהצלחה במערכת, האקרים יכולים בקלות להשתלט לחלוטין על שרת Exchange, שממנו הם יכולים לבצע סדרה של פעולות מסוכנות מבלי שהמשתמש ידע. תוכנה זדונית זו מוסווית בחוכמה כרכיב תקין של השרת ומשתמשת בטכניקות רבות של התחמקות ממעקב כדי להימנע מגילוי על ידי תוכנות אנטי-וירוס ולעקוף מערכות ניטור אבטחה.

בנוסף, תוכנה זדונית זו יכולה לשמש כשרת פרוקסי או מנהרה מוצפנת, וליצור פרצות עבור האקרים לחדור למערכות פנימיות או לגנוב מידע רגיש. בהתבוננות על דרך פעולה זו, מומחים חושדים כי המטרה העיקרית של קמפיין זה היא ככל הנראה ריגול קיברנטי.

"הניתוח המעמיק שלנו מראה כי העבריינים מיומנים מאוד בחדירה למערכות שרת Microsoft Exchange. הם מנצלים מגוון כלי קוד פתוח כדי לחדור לסביבות IIS ו- Exchange , ומפתחים כלי ריגול מתוחכמים המבוססים על קוד קוד פתוח זמין. נמשיך לעקוב אחר פעילות הקבוצה, כמו גם אחר היקף וחומרת ההתקפות שלהם, כדי להבין טוב יותר את תמונת האיום הכוללת", אמר סרגיי לוז'קין, ראש צוות המחקר והניתוח הגלובלי (GReAT) לאסיה פסיפיק, המזרח התיכון ואפריקה בקספרסקי.

GhostContainer משתמש בקוד מפרויקטים מרובים בקוד פתוח, מה שהופך אותו לפגיע לחלוטין לקבוצות פושעי סייבר או קמפיינים של APT בכל מקום בעולם . ראוי לציין שעד סוף 2024 זוהו סך של 14,000 חבילות תוכנות זדוניות בפרויקטים בקוד פתוח, עלייה של 48% מסוף 2023. מספר זה מראה שרמת הסיכון בתחום עולה.

מקור: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

![מעבר דונג נאי OCOP: [חלק 2] פתיחת ערוץ הפצה חדש](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

תגובה (0)