सुरक्षा विशेषज्ञों ने अभी-अभी एक दुर्भावनापूर्ण अभियान का पता लगाया है जो हजारों टेलीग्राम बॉट्स के माध्यम से मैलवेयर को संक्रमित करके, वैश्विक स्तर पर एंड्रॉइड डिवाइसों पर ओटीपी कोड चुराता है।

सुरक्षा फर्म ज़िम्पेरियम के शोधकर्ताओं ने दुर्भावनापूर्ण अभियान की खोज की और फरवरी 2022 से इस पर नज़र रख रहे हैं। वे रिपोर्ट करते हैं कि उन्होंने अभियान से संबंधित कम से कम 107,000 विभिन्न मैलवेयर नमूनों का पता लगाया है।

यह मैलवेयर 600 से ज़्यादा वैश्विक ब्रांडों के ओटीपी कोड वाले संदेशों को ट्रैक करता है, जिनमें से कुछ के करोड़ों उपयोगकर्ता हैं। हैकर्स का मकसद वित्तीय है।

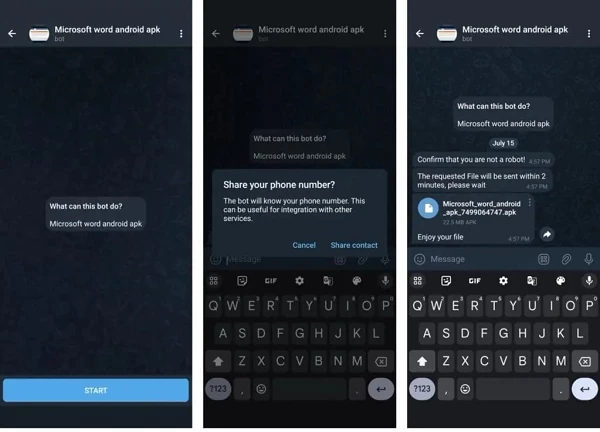

|

| टेलीग्राम बॉट एपीके फ़ाइल भेजने के लिए उपयोगकर्ताओं से फ़ोन नंबर मांगता है |

ज़िम्पेरियम के अनुसार, एसएमएस चुराने वाला मैलवेयर दुर्भावनापूर्ण विज्ञापनों या टेलीग्राम बॉट्स के ज़रिए फैलाया जाता है, जो स्वचालित रूप से पीड़ितों से संवाद करते हैं। हैकर्स हमला करने के लिए दो तरह के तरीकों का इस्तेमाल करते हैं।

खास तौर पर, पहले मामले में, पीड़ित को फर्जी गूगल प्ले साइट्स पर जाने के लिए बहकाया जाएगा। दूसरे मामले में, टेलीग्राम बॉट उपयोगकर्ताओं को पायरेटेड एंड्रॉइड ऐप्स देने का वादा करता है, लेकिन पहले उन्हें APK फ़ाइल प्राप्त करने के लिए एक फ़ोन नंबर देना होगा। यह बॉट उस फ़ोन नंबर का इस्तेमाल एक नई APK फ़ाइल बनाने के लिए करेगा, जिससे हैकर्स भविष्य में पीड़ित को ट्रैक कर सकेंगे या उस पर हमला कर सकेंगे।

ज़िम्पेरियम ने कहा कि इस दुर्भावनापूर्ण अभियान में विभिन्न एंड्रॉइड APK को बढ़ावा देने के लिए 2,600 टेलीग्राम बॉट्स का इस्तेमाल किया गया, जिन्हें 13 कमांड एंड कंट्रोल सर्वरों द्वारा नियंत्रित किया जाता था। इसके शिकार 113 देशों में फैले हुए थे, लेकिन ज़्यादातर भारत और रूस से थे। पीड़ितों में अमेरिका, ब्राज़ील और मेक्सिको के लोग भी शामिल थे। ये आँकड़े इस अभियान के पीछे के बड़े पैमाने पर और बेहद परिष्कृत संचालन की चिंताजनक तस्वीर पेश करते हैं।

विशेषज्ञों ने पाया कि मैलवेयर ने कैप्चर किए गए एसएमएस संदेशों को 'fastsms.su' वेबसाइट के एक एपीआई एंडपॉइंट पर भेज दिया। यह वेबसाइट विदेशों में वर्चुअल फ़ोन नंबरों तक पहुँच बेचती है, जिनका इस्तेमाल ऑनलाइन प्लेटफ़ॉर्म और सेवाओं को गुमनाम और प्रमाणित करने के लिए किया जा सकता है। यह संभावना है कि संक्रमित उपकरणों का इस्तेमाल पीड़ित की जानकारी के बिना किया गया हो।

इसके अलावा, एसएमएस तक पहुँच प्रदान करके, पीड़ित मैलवेयर को एसएमएस संदेश पढ़ने और खाता पंजीकरण के दौरान ओटीपी कोड और दो-कारक प्रमाणीकरण सहित संवेदनशील जानकारी चुराने की क्षमता प्रदान करते हैं। परिणामस्वरूप, पीड़ितों के फ़ोन बिल आसमान छू सकते हैं या वे अनजाने में अपने उपकरणों और फ़ोन नंबरों से जुड़ी अवैध गतिविधियों में फंस सकते हैं।

बुरे लोगों के जाल में फंसने से बचने के लिए, एंड्रॉइड उपयोगकर्ताओं को Google Play के बाहर APK फ़ाइलें डाउनलोड नहीं करनी चाहिए, असंबंधित एप्लिकेशन तक पहुंच नहीं देनी चाहिए, और यह सुनिश्चित करना चाहिए कि डिवाइस पर Play Protect सक्षम है।

[विज्ञापन_2]

स्रोत: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[फोटो] डाक लाक प्रांत के सोंग काऊ वार्ड में तूफान संख्या 13 के बाद भारी नुकसान](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762574759594_img-0541-7441-jpg.webp)

![[वीडियो] ह्यू स्मारक आगंतुकों के स्वागत के लिए फिर से खुले](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

टिप्पणी (0)