Biztonsági szakértők most fedeztek fel egy rosszindulatú kampányt, amely világszerte ellopja az OTP kódokat Android-eszközökről, több ezer Telegram boton keresztül fertőzve meg a kártevőket.

A Zimperium biztonsági cég kutatói fedezték fel a rosszindulatú kampányt, és 2022 februárja óta követik nyomon. Jelentésük szerint legalább 107 000 különböző, a kampányhoz kapcsolódó kártevőmintát észleltek.

A rosszindulatú program több mint 600 globális márka OTP-kódjait tartalmazó üzeneteket követ nyomon, némelyiknek több százmillió felhasználója van. A hackerek indítéka pénzügyi.

|

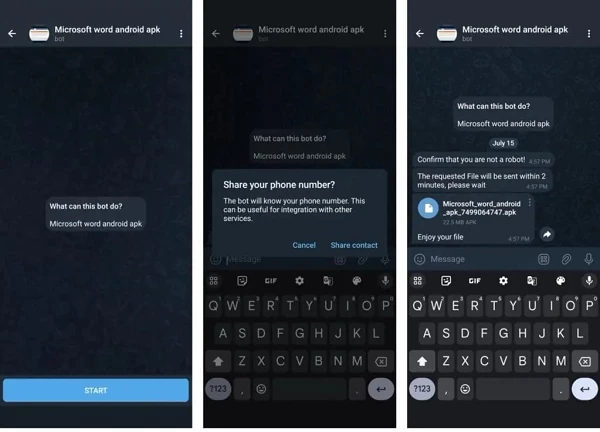

| A Telegram bot arra kéri a felhasználókat, hogy adják meg telefonszámukat az APK fájl elküldéséhez |

A Zimperium szerint az SMS-tolvaj kártevő rosszindulatú hirdetéseken vagy Telegram botokon keresztül terjed, amelyek automatikusan kommunikálnak az áldozatokkal. A hackerek kétféleképpen támadhatnak.

Konkrétan az első esetben az áldozatot becsapják, hogy hamis Google Play oldalakhoz férjen hozzá. A másik esetben a Telegram bot kalóz Android-alkalmazásokat ígér a felhasználóknak, de először meg kell adniuk egy telefonszámot az APK fájl fogadásához. A bot ezt a telefonszámot fogja felhasználni egy új APK fájl létrehozásához, lehetővé téve a hackerek számára, hogy a jövőben nyomon kövessék vagy megtámadják az áldozatot.

A Zimperium szerint a rosszindulatú kampány 2600 Telegram botot használt különféle Android APK-k népszerűsítésére, amelyeket 13 Command & Control szerver irányított. Az áldozatok 113 országban voltak szétszórva, de a legtöbben Indiából és Oroszországból származtak. Az Egyesült Államokban, Brazíliában és Mexikóban is voltak áldozatok. Ezek a számok aggasztó képet festenek a kampány mögött álló nagyszabású és rendkívül kifinomult műveletről.

A szakértők felfedezték, hogy a rosszindulatú program a rögzített SMS-üzeneteket továbbította a „fastsms.su” weboldal API-végpontjára. Ez a weboldal külföldi virtuális telefonszámokhoz kínál hozzáférést, amelyek felhasználhatók online platformok és szolgáltatások anonimizálására és hitelesítésére. Valószínű, hogy a fertőzött eszközöket az áldozat tudta nélkül használták fel.

Ezenkívül az SMS-hez való hozzáférés biztosításával az áldozatok képesek lesznek az SMS-üzenetek olvasására, érzékeny információk, például a fiókregisztráció során használt OTP-kódok és a kétfaktoros hitelesítés ellopására. Ennek eredményeként az áldozatok telefonszámlái az egekbe szökhetnek, vagy akaratlanul is illegális tevékenységek áldozatává válhatnak, amelyek eszközeikre és telefonszámaikra vezethetők vissza.

A rosszfiúk csapdájába esés elkerülése érdekében az Android-felhasználóknak nem szabad a Google Playen kívülről letölteniük az APK-fájlokat, nem szabad hozzáférést biztosítaniuk a nem kapcsolódó alkalmazásokhoz, és biztosítaniuk kell, hogy a Play Protect engedélyezve legyen az eszközön.

[hirdetés_2]

Forrás: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![Dong Nai OCOP átmenet: [2. rész] Új értékesítési csatorna megnyitása](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

Hozzászólás (0)