Dalam 90 hari terakhir, Zimperium telah mendeteksi tidak kurang dari 600 sampel malware dan 50 aplikasi "umpan", yang menunjukkan bahwa penyerang terus meningkatkan dan menambahkan lapisan kamuflase baru untuk menghindari perangkat lunak keamanan (Ilustrasi: THN).

Peretas menggunakan trik yang sudah lazim tetapi sangat efektif: Membuat versi palsu dari aplikasi paling populer seperti WhatsApp, TikTok, Google Photos, dan YouTube untuk mengelabui pengguna agar menginstalnya.

Kampanye ini menggunakan kombinasi saluran Telegram dan situs web phishing untuk menyebarkan malware.

Menurut laporan dari firma keamanan siber Zimperium, rangkaian serangan ClayRat diatur dengan sangat baik.

Pertama, pengguna terpikat ke situs web palsu yang menjanjikan menawarkan versi “Plus” aplikasi dengan fitur premium seperti YouTube Plus.

Dari situs-situs ini, korban diarahkan ke saluran Telegram yang dikendalikan penyerang, tempat mereka menggunakan trik seperti meningkatkan jumlah unduhan secara artifisial dan menyebarkan testimonial palsu untuk membuat aplikasi tampak dapat dipercaya.

Korban kemudian ditipu agar mengunduh dan memasang berkas APK berisi malware ClayRat.

"Setelah berhasil disusupi, spyware ini dapat mencuri pesan SMS, log panggilan, notifikasi, dan informasi perangkat; diam-diam mengambil foto dengan kamera depan, dan bahkan secara otomatis mengirim pesan atau melakukan panggilan dari perangkat korban sendiri," kata pakar keamanan siber Vishnu Prataapagiri dari Zimperium Company.

Bagian paling menakutkan dari ClayRat bukan hanya pencurian data. Dirancang untuk mereplikasi dirinya sendiri, malware ini akan secara otomatis mengirimkan tautan berbahaya ke semua orang di daftar kontak korban, mengubah ponsel yang terinfeksi menjadi pusat penyebaran virus, memungkinkan penyerang untuk meningkatkan skala serangan tanpa intervensi manual.

Selama 90 hari terakhir, Zimperium telah mendeteksi tidak kurang dari 600 sampel malware dan 50 aplikasi "umpan", yang menunjukkan bahwa penyerang terus meningkatkan kemampuan, menambahkan lapisan kamuflase baru untuk menghindari perangkat lunak keamanan.

Mengatasi hambatan

Untuk perangkat yang menjalankan Android 13 ke atas dengan langkah-langkah keamanan yang lebih ketat, ClayRat menggunakan trik yang lebih canggih. Aplikasi palsu ini awalnya tampak seperti installer ringan.

Saat diluncurkan, ia akan menampilkan layar pembaruan Play Store palsu, sembari diam-diam mengunduh dan menginstal malware terenkripsi utama yang tersembunyi di dalamnya.

Setelah terinstal, ClayRat akan meminta pengguna untuk memberikan izin untuk menjadi aplikasi SMS default sehingga dapat sepenuhnya mengakses dan mengontrol pesan dan log panggilan.

Munculnya ClayRat merupakan bagian dari tren keamanan yang lebih mengkhawatirkan di seluruh ekosistem Android.

Baru-baru ini, sebuah studi dari Universitas Luxembourg juga menunjukkan bahwa banyak telepon pintar Android murah yang dijual di Afrika memiliki aplikasi pra-instal yang beroperasi dengan hak istimewa tinggi, yang secara diam-diam mengirimkan data identifikasi dan lokasi pengguna ke pihak ketiga.

Google mengatakan pengguna Android akan secara otomatis dilindungi dari versi malware yang diketahui melalui Google Play Protect, sebuah fitur yang diaktifkan secara default pada perangkat dengan Layanan Google Play.

Namun, ancaman dari varian baru dan sumber instalasi tidak resmi tetap menjadi peringatan bagi semua pengguna.

Source: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

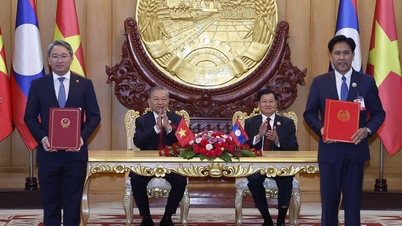

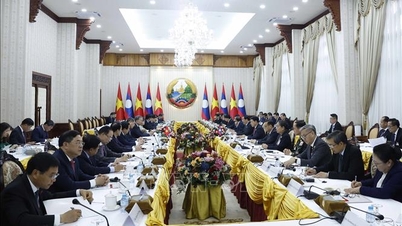

![[Foto] Perdana Menteri Pham Minh Chinh menerima Presiden Kantor Berita Amerika Latin Kuba](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F01%2F1764569497815_dsc-2890-jpg.webp&w=3840&q=75)

Komentar (0)