Menurut laporan dari perusahaan keamanan Zimperium, kampanye ini telah terdeteksi dan dilacak sejak Februari 2022. Hingga saat ini, setidaknya 107.000 sampel malware terkait telah diidentifikasi.

Malware ini terutama menargetkan perangkat Android, dengan tujuan mencuri kode OTP—sejenis kata sandi sekali pakai yang umum digunakan untuk otentikasi dua faktor selama login atau transaksi online.

Kampanye serangan ini menggunakan lebih dari 2.600 bot Telegram untuk menyebarkan malware, yang dikendalikan oleh 13 server Command & Control (C&C). Korban kampanye ini tersebar di 113 negara, tetapi sebagian besar terkonsentrasi di India, Rusia, Brasil, Meksiko, dan Amerika Serikat.

Pengguna Android menghadapi risiko pencurian kode OTP mereka.

Malware menyebar melalui dua metode utama. Korban dapat tertipu untuk mengakses situs web palsu yang menyamar sebagai Google Play. Atau, korban dapat dibujuk untuk mengunduh aplikasi APK bajakan melalui bot Telegram. Untuk mengunduh aplikasi tersebut, pengguna harus memberikan nomor telepon mereka, yang kemudian digunakan malware untuk membuat file APK baru, memungkinkan penyerang untuk melacak aktivitas mereka atau melakukan serangan lebih lanjut.

Ketika pengguna tanpa sengaja memberikan akses SMS kepada aplikasi berbahaya, malware tersebut dapat membaca pesan SMS, termasuk kode OTP yang dikirim ke ponsel mereka. Hal ini tidak hanya memungkinkan penyerang untuk mencuri informasi sensitif, tetapi juga menempatkan korban pada risiko penyalahgunaan akun dan bahkan penipuan keuangan.

Setelah kode OTP dicuri, penyerang dapat dengan mudah mengakses rekening bank, dompet elektronik, atau layanan online lainnya milik korban, yang menyebabkan konsekuensi finansial yang serius. Selain itu, beberapa korban mungkin tanpa sadar terlibat dalam aktivitas ilegal.

Zimperium juga menemukan bahwa malware ini mengirimkan pesan SMS curian ke titik akhir API di 'fastsms.su', sebuah situs web yang khusus menjual akses ke nomor telepon virtual di luar negeri. Nomor telepon ini dapat digunakan untuk tetap anonim dalam transaksi online, sehingga menyulitkan pelacakan.

Untuk melindungi diri dari risiko serangan, pengguna Android disarankan untuk:

Jangan mengunduh file APK dari sumber di luar Google Play: File-file ini mungkin mengandung malware yang dapat dengan mudah mencuri informasi Anda.

Jangan berikan akses SMS ke aplikasi dari sumber yang tidak dikenal: Ini akan mengurangi risiko malware dapat membaca pesan OTP Anda.

Aktifkan Play Protect: Ini adalah fitur keamanan Google Play yang memindai dan mendeteksi aplikasi berbahaya di perangkat Anda.

Sumber: https://www.congluan.vn/nguoi-dung-co-nguy-co-bi-danh-cap-ma-otp-tren-dien-thoai-android-post306111.html

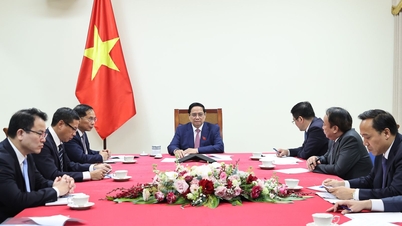

![[Foto] Perdana Menteri Pham Minh Chinh melakukan panggilan telepon dengan CEO Perusahaan Rosatom Rusia.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[Foto] Upacara Penutupan Sidang ke-10 Majelis Nasional ke-15](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[RESMI] MISA GROUP MENGUMUMKAN POSISI MEREK PIONIRNYA DALAM MEMBANGUN AI AGENTIK UNTUK BISNIS, RUMAH TANGGA, DAN PEMERINTAH](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Komentar (0)