SGGPO

ໃນ 6 ເດືອນຕົ້ນປີ 2023, ມີການໂຈມຕີທາງອິນເຕີແນັດຢູ່ຫວຽດນາມ 5.100 ຄັ້ງ; ເກືອບ 400 ເວັບໄຊທ໌ຂອງອົງການ, ອົງການຈັດຕັ້ງທີ່ມີຊື່ໂດເມນ .gov.vn ແລະ .edu.vn ຖືກແຮັກ, ດ້ວຍການໃສ່ລະຫັດໂຄສະນາການພະນັນ ແລະ ການພະນັນ; ຊຸດຂອງການສໍ້ໂກງອອນໄລນ໌ຢ່າງຕໍ່ເນື່ອງເກີດຂຶ້ນ.

ວັນທີ 23 ມິຖຸນານີ້, ບໍລິສັດ ເຕັກໂນໂລຊີຄວາມປອດໄພ ທາງອິນເຕີແນັດແຫ່ງຊາດຫວຽດນາມ (NCS) ໄດ້ເຜີຍແຜ່ບົດລາຍງານສະຫຼຸບສະພາບຄວາມປອດໄພທາງອິນເຕີແນັດຂອງຫວຽດນາມໃນ 6 ເດືອນຕົ້ນປີ 2023. ເຖິງວ່າໄດ້ອອກຄຳເຕືອນຫຼາຍຢ່າງແລ້ວ, ແຕ່ຈຳນວນຜູ້ຖືກເຄາະຮ້າຍຈາກການສໍ້ໂກງໄດ້ເພີ່ມຂຶ້ນຢ່າງຕໍ່ເນື່ອງ ແລະ ບໍ່ມີສັນຍານທີ່ຈະເຢັນລົງ.

ຄວາມເສຍຫາຍໃນບາງກໍລະນີສາມາດບັນລຸຫຼາຍຮ້ອຍລ້ານດົ່ງ, ໃນຂະນະທີ່ຮູບແບບການສໍ້ໂກງນັບມື້ນັບມີຄວາມຊັບຊ້ອນ ແລະ ຄາດຄະເນບໍ່ໄດ້. ທີ່ໂດດເດັ່ນທີ່ສຸດແມ່ນການຫລອກລວງ "ວຽກງ່າຍ, ເງິນເດືອນສູງ" ທີ່ແຕກຫັກ, ໂດຍສະເພາະໃນເວລາທີ່ຜູ້ຫລອກລວງໄດ້ປ່ຽນ "ພື້ນທີ່" ຂອງພວກເຂົາຈາກ Zalo ໄປ Telegram. ດ້ວຍເຄືອຂ່າຍ Telegram, ເຂົາເຈົ້າສາມາດສ້າງກຸ່ມທີ່ມີຈໍານວນຄົນໄດ້ຢ່າງງ່າຍດາຍ, ບໍ່ຈໍາກັດກຸ່ມນ້ອຍ, ແລະບໍ່ຂຶ້ນກັບການຄວບຄຸມຂອງອົງການຄຸ້ມຄອງຢູ່ຫວຽດນາມ. ດ້ວຍການອອກແບບຂອງ Telegram, ເມື່ອຄົ້ນພົບ, ຫົວຂໍ້ຕ່າງໆສາມາດດຶງຂໍ້ຄວາມ, ຮູບພາບ, ແລະລຶບກຸ່ມອອກຢ່າງໄວວາເພື່ອຫຼີກເວັ້ນການຖືກຕິດຕາມ.

|

ການສໍ້ໂກງທາງອອນລາຍໄດ້ເພີ່ມຂຶ້ນໃນຫຼາຍຮູບແບບທີ່ແຕກຕ່າງກັນຢູ່ໃນຫວຽດນາມ ເມື່ອບໍ່ດົນມານີ້. |

ເມື່ອປຽບທຽບກັບປີ 2022, ການຫລອກລວງຜ່ານການໂທຜ່ານ Zalo ແລະ Facebook Messenger ແມ່ນມີຄວາມຊັບຊ້ອນຫຼາຍຂຶ້ນ, ການປະກົດຕົວຂອງເຕັກໂນໂລຢີ Deepfake ເຮັດໃຫ້ມັນງ່າຍຂຶ້ນສໍາລັບຜູ້ຖືກເຄາະຮ້າຍທີ່ຖືກຫຼອກລວງເພາະວ່າພວກເຂົາສາມາດເບິ່ງເຫັນແລະໄດ້ຍິນໂດຍກົງຜ່ານຮູບພາບແລະສຽງ.

ບໍ່ພຽງແຕ່ປອມຕົວເປັນຍາດພີ່ນ້ອງ ແລະ ໝູ່ເພື່ອນ, ຜູ້ຫຼອກລວງຍັງປອມຕົວເປັນເຈົ້າໜ້າທີ່ຕຳຫຼວດ, ເຮັດໃຫ້ຜູ້ເຄາະຮ້າຍຮູ້ວ່າອັນໃດເປັນຂອງແທ້ ແລະ ອັນໃດເປັນຂອງປອມໄດ້ຍາກ. ການໂຈມຕີການສໍ້ໂກງໂດຍນໍາໃຊ້ສະຖານີ BTS ປອມເພື່ອເຜີຍແຜ່ຂໍ້ຄວາມ SMS ຂອງ Brandname ສະແດງໃຫ້ເຫັນເຖິງການປ່ຽນການດໍາເນີນງານຂອງພວກເຂົາໄປສູ່ເຂດຊານເມືອງຂອງເມືອງໃຫຍ່ເພື່ອຫຼີກເວັ້ນການຖືກໂຈມຕີໂດຍເຈົ້າຫນ້າທີ່. ເຖິງແມ່ນວ່າຮູບແບບແລະເນື້ອໃນຂອງການສໍ້ໂກງບໍ່ແມ່ນໃຫມ່, ປະຊາຊົນຈໍານວນຫຼາຍຍັງ fooled.

ນອກຈາກການເພີ່ມທະວີຄວາມລະມັດລະວັງແລ້ວ, ປະຊາຊົນຍັງຫວັງໃຫ້ມີມາດຕະການທີ່ເຂັ້ມແຂງກວ່າເກົ່າຈາກອົງການຄຸ້ມຄອງເຊັ່ນການປິດຊິມກາດ, ເບີຂີ້ເຫຍື້ອ, ບັນຊີທະນາຄານຂີ້ເຫຍື້ອ ເພື່ອຊ່ວຍລົບລ້າງການສໍ້ໂກງຢ່າງວ່ອງໄວ ແລະ ນຳຄວາມສະອາດມາສູ່ສະພາບແວດລ້ອມອອນລາຍ.

ຕາມສະຖິຕິ NCS, ໃນ 6 ເດືອນຕົ້ນປີ, ຈຳນວນເວັບໄຊຂອງບັນດາອົງການລັດທີ່ມີຊື່ໂດເມນ .gov.vn ແລະ ບັນດາອົງການ ສຶກສາ ທີ່ມີຊື່ໂດເມນ .edu.vn ທີ່ຖືກແຮັກ, ແຊກຊຶມ, ໄດ້ມີການແຊກຊຶມລະຫັດການພະນັນ ແລະ ການພະນັນເຂົ້າເຖິງເກືອບ 400 ເວັບໄຊ.

ນີ້ແມ່ນຕົວເລກທີ່ຂ້ອນຂ້າງເປັນຕາຕົກໃຈ, ບໍ່ພຽງແຕ່ໃສ່ລິ້ງໂຄສະນາເທົ່ານັ້ນ, ແຮກເກີເມື່ອຄວບຄຸມລະບົບສາມາດລັກເອົາຖານຂໍ້ມູນ, ລວມທັງຂໍ້ມູນສ່ວນຕົວຂອງຜູ້ໃຊ້, ເຖິງແມ່ນວ່າສາມາດໂພດເນື້ອຫາທີ່ບໍ່ດີແລະເປັນພິດຫຼືການເຊື່ອມຕໍ່ເພື່ອແຜ່ລາມ malware ໃນອະນາຄົດອັນໃກ້ນີ້. ນອກເຫນືອຈາກການທົບທວນເພື່ອແກ້ໄຂ, ມັນແມ່ນເວລາສໍາລັບອົງການແລະອົງການຈັດຕັ້ງທີ່ຈະເອົາໃຈໃສ່ຢ່າງຈິງຈັງກ່ຽວກັບລະບົບເວັບໄຊທ໌ແລະປະຕູຂໍ້ມູນຂອງພວກເຂົາ, ຈໍາເປັນຕ້ອງຈັດແຈງກໍາລັງພິເສດຫຼືການບໍລິການດ້ານການດໍາເນີນງານພາຍນອກ, ຮັບປະກັນຄວາມປອດໄພຂອງເຄືອຂ່າຍ.

|

ຄວາມສ່ຽງຂອງລະບົບທີ່ສໍາຄັນທີ່ຖືກເປົ້າຫມາຍໂດຍ ATP ແມ່ນມີຢູ່ສະເຫມີ. |

ສະຖິຕິ NCS ສະແດງໃຫ້ເຫັນວ່າ ໃນ 6 ເດືອນຜ່ານມາ, ການໂຈມຕີທາງອິນເຕີເນັດຂອງຫວຽດນາມ ມີ 5,100 ກໍລະນີ, ຫຼຸດລົງປະມານ 12% ເມື່ອທຽບໃສ່ປີ 2022. ແນວໃດກໍ່ຕາມ, APT ເປົ້າໝາຍການໂຈມຕີໃນອຸປະກອນຫຼັກໆເພີ່ມຂຶ້ນປະມານ 9% ເມື່ອທຽບໃສ່ໄລຍະດຽວກັນຂອງປີ 2022. ເຫດຜົນແມ່ນສິ່ງອໍານວຍຄວາມສະດວກຕ່າງໆສະເຫມີມີຂໍ້ມູນສຳຄັນຫຼາຍ ແລະ ອິດທິພົນອັນໃຫຍ່ຫຼວງຂອງພວກແຮກເກີ.

ຜູ້ຊ່ຽວຊານ NCS ໃຫ້ຮູ້ວ່າ: ຂະບວນການໂຈມຕີ APT ກ່ຽວກັບລະບົບເຄືອຂ່າຍຢູ່ ຫວຽດນາມ ໃນ 6 ເດືອນຕົ້ນປີ ໄດ້ສຸມໃສ່ 3 ຮູບແບບການໂຈມຕີຕົ້ນຕໍຄື: ໂຈມຕີຜູ້ໃຊ້ຜ່ານອີເມລ໌, ເນື້ອໃນອີເມລ໌ປອມດ້ວຍການແນບໃສ່ທີ່ເປັນອັນຕະລາຍໃນໄຟລ໌ຂໍ້ຄວາມ ຫຼື ລິ້ງເຂົ້າສູ່ລະບົບປອມເພື່ອຄອບຄອງບັນຊີຜູ້ໃຊ້; ການໂຈມຕີໂດຍຜ່ານຊ່ອງໂຫວ່ຂອງຊອບແວໃນເຄື່ອງແມ່ຂ່າຍ, ສ່ວນໃຫຍ່ແມ່ນລະບົບທີ່ໃຊ້ຊອບແວ Microsoft ເຊັ່ນ Exchange, SharePoint; ການໂຈມຕີຜ່ານຊ່ອງໂຫວ່ຂອງເວັບໄຊທ໌, ໂດຍສະເພາະຊ່ອງໂຫວ່ SQL Injection ຫຼືຜ່ານການກວດສອບເວັບໄຊທ໌ແລະລະຫັດຜ່ານຂອງຜູ້ເບິ່ງແຍງເຄື່ອງແມ່ຂ່າຍ.

ຫຼັງຈາກເຈາະອົງປະກອບລະບົບ, ເຊິ່ງສາມາດເປັນຄອມພິວເຕີຂອງຜູ້ໃຊ້ຫຼືເຄື່ອງແມ່ຂ່າຍທີ່ມີຄວາມສ່ຽງ, ແຮກເກີຈະນອນລໍຖ້າ, ເກັບກໍາຂໍ້ມູນການເຂົ້າສູ່ລະບົບ, ແລະຫຼັງຈາກນັ້ນສືບຕໍ່ຂະຫຍາຍການໂຈມຕີໄປສູ່ຄອມພິວເຕີອື່ນໆໃນເຄືອຂ່າຍ. ໃນຄວາມເປັນຈິງ, ການໂຈມຕີ APT ສາມາດແກ່ຍາວເປັນເວລາຫຼາຍອາທິດຫຼືແມ້ກະທັ້ງເດືອນ. ຢ່າງໃດກໍ່ຕາມ, ຫຼາຍໆອົງການແລະອົງການຈັດຕັ້ງບໍ່ມີລະບົບການກວດສອບຄວາມປອດໄພຂອງເຄືອຂ່າຍຫຼືຜູ້ຊ່ຽວຊານພິເສດ, ດັ່ງນັ້ນເມື່ອພວກເຂົາຖືກຄົ້ນພົບ, ຂໍ້ມູນຈໍານວນຫລາຍໄດ້ຖືກສູນເສຍ, ແລະແຮກເກີຍັງມີເວລາພຽງພໍທີ່ຈະລຶບຮ່ອງຮອຍຂອງການບຸກລຸກ, ເຮັດໃຫ້ມັນຍາກທີ່ຈະສືບສວນແລະແກ້ໄຂບັນຫາ. ເພື່ອປ້ອງກັນການໂຈມຕີ APT, ອົງການແລະອົງການຈັດຕັ້ງຈໍາເປັນຕ້ອງໄດ້ທົບທວນຄືນລະບົບທັງຫມົດ, ເກັບກໍາຂໍ້ມູນບັນທຶກກິດຈະກໍາທີ່ສົມບູນ, ມອບຫມາຍໃຫ້ຄົນພິເສດຫຼື outsource ການບໍລິການຕິດຕາມກວດກາຄວາມປອດໄພເຄືອຂ່າຍ.

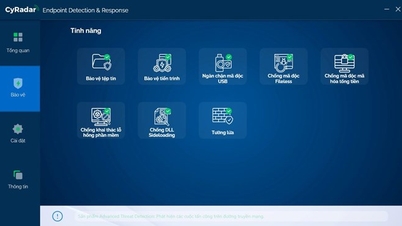

NCS ຍັງໄດ້ເຮັດການຄາດຄະເນສໍາລັບ 6 ເດືອນສຸດທ້າຍຂອງປີ. ຕາມນັ້ນແລ້ວ, ການສໍ້ໂກງອອນໄລນ໌, ການໂຈມຕີທາງອິນເຕີເນັດ, ແລະການໂຈມຕີ APT ຈະສືບຕໍ່ເກີດຂຶ້ນ. ຢ່າງໃດກໍ່ຕາມ, ດ້ວຍການມີສ່ວນຮ່ວມຂອງອໍານາດການປົກຄອງໃນການກໍາຈັດບັນຊີທະນາຄານຂີ້ເຫຍື້ອ, ໂດຍສະເພາະແມ່ນດໍາລັດວ່າດ້ວຍການປົກປ້ອງຂໍ້ມູນສ່ວນບຸກຄົນທີ່ຈະມີຜົນບັງຄັບໃຊ້, ຈະມີພື້ນຖານທີ່ຫວັງວ່າສະຖານະການການສໍ້ໂກງຈະຖືກແກ້ໄຂໃນໄວໆນີ້. ອີງຕາມ NCS, ການກັບຄືນມາຂອງການໂຈມຕີ DDoS, ລວມທັງການໂຈມຕີຂະຫນາດໃຫຍ່ທີ່ເຮັດໃຫ້ລະບົບເຄື່ອງແມ່ຂ່າຍຟັງ Azure ຂອງ Microsoft ເປັນອໍາມະພາດໃນທ້າຍເດືອນມິຖຸນາ, ສະແດງໃຫ້ເຫັນວ່າຄວາມສາມາດແລະຈໍານວນ botnets ທີ່ແຮກເກີເປັນເຈົ້າຂອງແມ່ນມີຂະຫນາດໃຫຍ່ຫຼາຍ. ໃນປີທີ່ຜ່ານມາ, ການໂຈມຕີ DDoS ຂະຫນາດໃຫຍ່ໃນລະບົບເຄືອຂ່າຍຂອງຫວຽດນາມຍັງມີແຫຼ່ງການໂຈມຕີທີ່ມາຈາກ botnets ຕ່າງປະເທດ. ມັນເປັນໄປໄດ້ຫຼາຍທີ່ຈະມີການໂຈມຕີແບບ DDoS ທີ່ຄ້າຍຄືກັນກັບເປົ້າຫມາຍໃນຫວຽດນາມໃນ 6 ເດືອນສຸດທ້າຍຂອງປີ. ການໂຈມຕີການເຂົ້າລະຫັດຂໍ້ມູນຈະສືບຕໍ່ເກີດຂຶ້ນໃນໄລຍະເວລາທີ່ຈະມາເຖິງ. ຜູ້ໃຊ້ຕ້ອງອຸປະກອນຕົນເອງກັບວິທີການສໍາຮອງຂໍ້ມູນທີ່ປອດໄພແລະການນໍາໃຊ້ຊອບແວຄວາມປອດໄພເຄືອຂ່າຍທີ່ມີຄວາມສາມາດຕ້ານການເຂົ້າລະຫັດຂໍ້ມູນເພື່ອປົກປັກຮັກສາຄອມພິວເຕີແລະເຄື່ອງແມ່ຂ່າຍ.

ທີ່ມາ

![[ຮູບພາບ] 60 ປີແຫ່ງວັນສ້າງຕັ້ງສະມາຄົມນັກສິລະປິນຫວຽດນາມ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[ຮູບພາບ] ທ່ານປະທານສະພາແຫ່ງຊາດ ເຈີ່ນດ້າຍກວາງ ເຂົ້າຮ່ວມພິທີມອບລາງວັນ VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

(0)